Destacado: CrossRat

Un mes más, desde el laboratorio de malware de S2 Grupo queremos compartir con vosotros lo que se está cociendo en el mundo del malware. Como siempre, comentaros que en este tipo de entradas encontraremos amenazas conocidas, vistas en otras fuentes o analizadas directamente en nuestro laboratorio, pero el objetivo del post es conocer qué tipo de amenazas están activas.

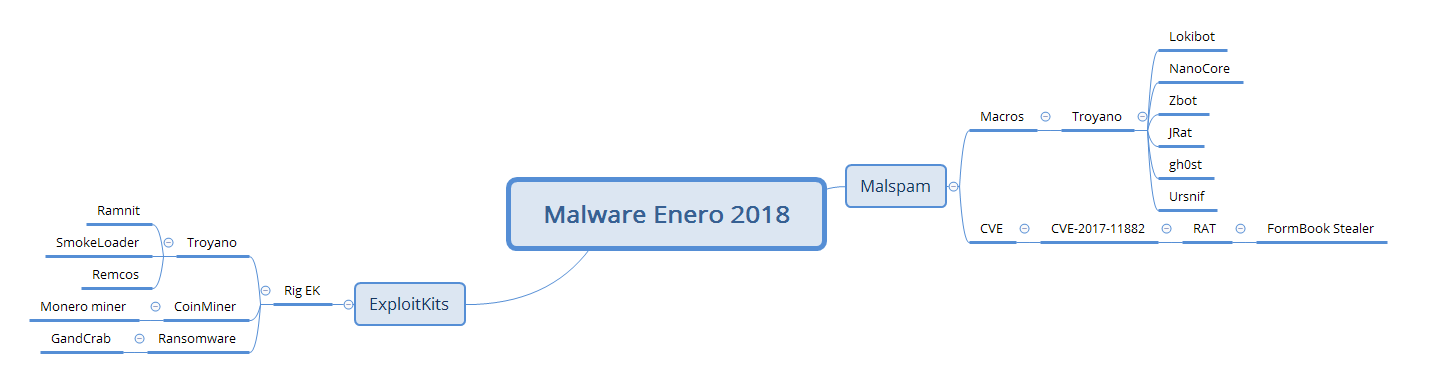

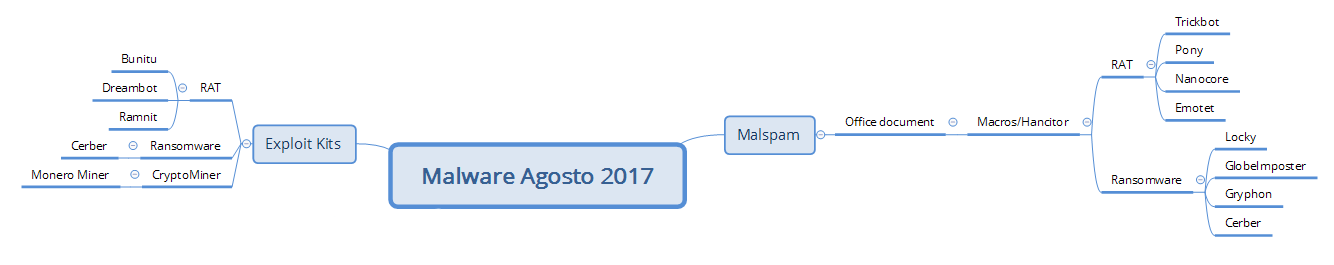

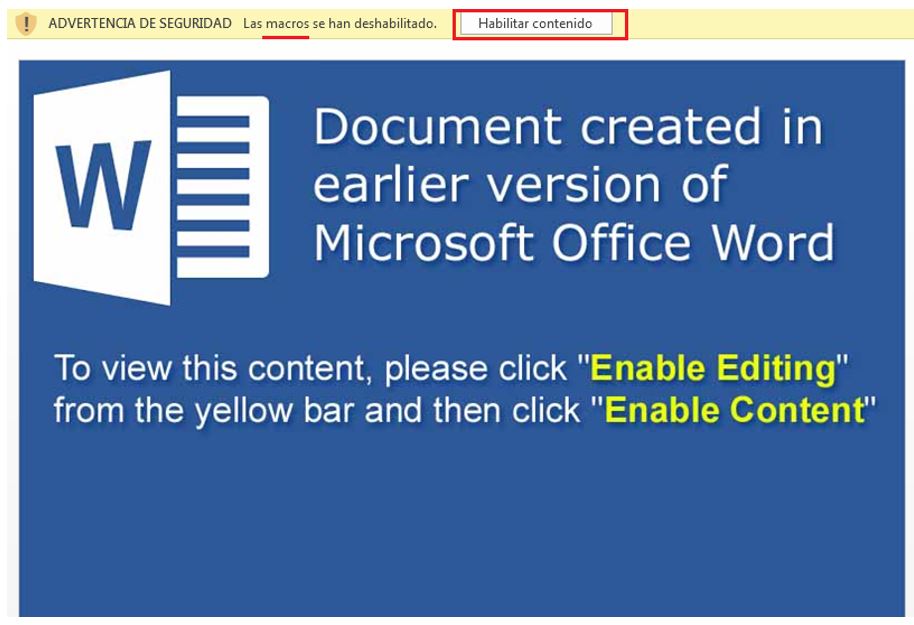

A continuación mostramos un diagrama con la información recopilada este mes desde el laboratorio: