Ahora que ya se conoce al adversario, se ahondará en tácticas de evasión.

Gracias a los avances en la guerra electrónica, con el tiempo, se han desarrollado mejores técnicas de protección en la obtención, manejo y transmisión de la información. No obstante, estos sistemas siguen siendo vulnerables.

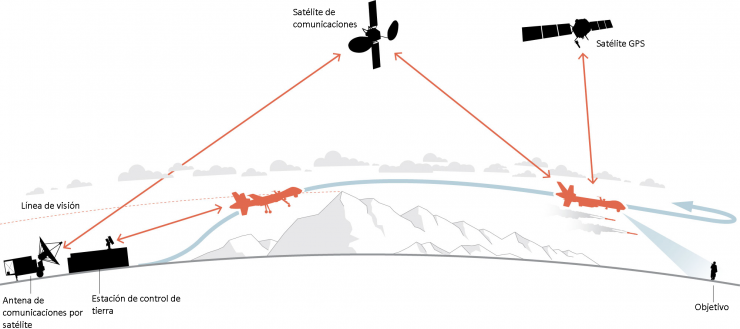

Los UCAV dependen de distintos sistemas para poder ser controlados:

- Cuando se encuentran cerca de la estación de control de tierra, se puede establecer la comunicación mediante sistemas basados en la línea de visión directa.

- Si no se dispone de una línea de visión directa debido, por ejemplo, a la orografía del terreno, se utiliza un enlace por satélite. Una antena de comunicaciones por satélite, situada junto a la estación de control, intercambia las señales con un satélite de comunicaciones que a su vez se comunica con la antena satelital del drone. Esto posibilita el control a gran distancia independientemente del terreno que haya entre la estación y el UCAV.

- Por último, el drone utiliza tecnologías GPS para ubicarse.

Figura 1: Alberto Cuadra & Craig Whitlock, Esquema del sistema de comunicaciones de un UCAV, The Washington Post. Imagen tomada de: http://www.washingtonpost.com/wp-srv/special/national/drone-crashes/how-drones-work/ [Accedido el 27/02/2017]

En 2009, insurgentes iraquíes fueron capaces de visualizar el vídeo en streaming que retransmitían los UCAV Predator estadounidenses. Esto les permitía esquivar fácilmente las acciones con drones llevadas a cabo por el ejército de los Estados Unidos. Para ello, emplearon un programa de autoría rusa llamado “SkyGrabber”. Este software de bajo coste, se aprovecha de los enlaces de comunicación por satélite desprotegidos de algunos UAV a los que se les retiró el sistema de cifrado por ralentizar la recepción de imagen en tiempo real. Esta clase de vulnerabilidades se llevaban explotando desde hacía tiempo, suponiéndose que durante la invasión estadounidense de Iraq en 2003, Saddam Hussein era capaz de monitorizar las señales de los drones empleados.

Figura 2: Michael Shoemaker, Estación de control de un UCAV MQ-9 Reaper, NBC News. “A 9th Attack Squadron MQ-9 Reaper pilot, left, and 49th Operations Group MQ-9 sensor operator fly an MQ-9 Reaper training mission from a ground control station on Holloman Air Force Base”. Imagen tomada de: http://www.nbcnews.com/technology/technolog/virtual-cockpit-what-it-takes-fly-drone-1C9319684 [Accedido el 24/02/2017]

En 2015, contrabandistas que operaban en la frontera de Méjico con Estados Unidos, lograron evadir los UAV de vigilancia realizando un spoofing, mediante el cual falsificaban las coordenadas del sistema GPS de forma que el vehículo no era capaz de geolocalizar a los traficantes. Este ataque fue posible debido a que los UAV empleados para el control fronterizo no tienen la capacidad de carga necesaria para albergar los sistemas de cifrado empleados por los drones de uso militar.

Figura 3: Anónimo, Antena satelital y sensores de un dron MQ-9 Reaper, Wikiwand. “Satellite antenna and sensors of a NOAA-NASA flight demonstrator”. Imagen tomada de: http://www.wikiwand.com/en/General_Atomics_MQ-9_Reaper [Accedido el 24/02/2017]

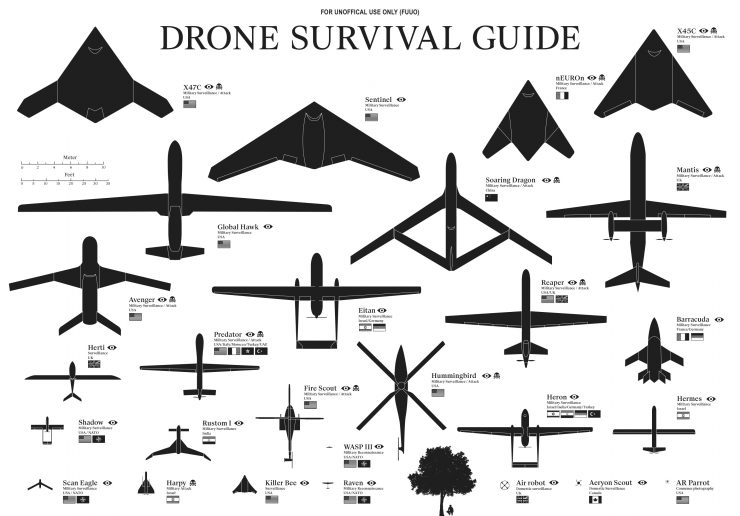

Este documento contiene siluetas de las clases de UAV más comunes usados hoy en día, representados junto con una escala orientativa de tamaños. Cada uno indica las naciones que son usuarias del aparato y su aplicación (vigilancia, ataque o vigilancia/ataque). Se encuentra disponible en más de 30 idiomas, incluido el español.

A su vez, la guía contiene tácticas para esconderse de drones e interferir sus sensores. Entre las referencias empleadas para la confección de la guía se encuentran “The Al-Qaida Papers – Drones”. El documento está disponible para el gran público para la descarga gratuita o su adquisición impresa en material reflectante.

Figura 4: Anónimo, Extracto de la “Drone Survival Guide” en que se muestran distintos modelos de UAV a escala, The Aviationist. Imagen tomada de: https://theaviationist.com/2013/12/19/drone-survival-guide/ [Accedido el 24/02/2017]

Las técnicas de ocultación expuestas en la guía se recogen en los siguientes puntos:

- Camuflaje diurno: Ocultarse en las sombras de edificios o árboles y el uso de bosques densos y redes de camuflaje.

- Camuflaje nocturno: Ocultación dentro de edificios o bajo la protección de árboles y follaje. Evitación del uso de luces ya que los drones podrían detectarlas a grandes distancia fácilmente durante la noche.

- Camuflaje térmico: Cubrirse con mantas de emergencia ya que pueden bloquear los rayos infrarrojos. La guía afirma que en verano, cuando la temperatura oscila entre 36 y 40 °C, las cámaras infrarrojas no son capaces de distinguir entre un cuerpo y su entorno.

- Meteorología: Los drones no son capaces de operar en condiciones climáticas severas como vientos rápidos o tormentas.

- Comunicaciones: No emplear tecnologías inalámbricas como la comunicación móvil o el GPS ya que podría delatar la posición.

- Material reflectante: Uso de material reflectante sobre vehículos y azoteas para confundir los sistemas del dron.

- Señuelos: Uso de maniquíes y muñecos de tamaño humano.

Las técnicas de pirateo explicadas en la guía se centran en tres puntos:

- Intercepción: Uso de software de captura aérea con una antena satelital y un sintonizador de TV.

- Interferencia: “Jammear” las frecuencias en un intento de romper el enlace entre la aeronave y el piloto.

- Engañar al GPS: El envío de señales GPS falsas puede perturbar los sistemas de navegación de un dron y hacer que sigan una ruta de vuelo distinta a la programada.

Con un talante similar a algunas de las técnicas de ocultación descritas en la guía, Adam Harvey y Johanna Bloomfield, desarrollaron una colección de ropa “antidrones” llamada “Stealth Wear”.

Estas prendas están confeccionadas con un tejido sintético plateado que actúa reflejando y dispersando la radiación emitida por el cuerpo. Esto reduce la firma térmica del usuario cuando este es observado por una cámara LWIR (Long Wave InfraRed), como las que usan algunos drones.

Figura 5: Adam Harvey, Fotografía de una mujer llevando un Hiyab de la colección “Stealth Wear”, izquierda, imagen infrarroja (nótese la poca superficie visible en tonalidades blancas debido a la prenda), centro, termografía (nótese la poca superficie de colores cálidos visibles debido a la prenda), derecha, The Atlantic. Imagen tomada de: https://www.theatlantic.com/technology/archive/2013/01/stealth-wear-an-anti-drone-hoodie-and-scarf/267330/ [Accedido el 24/02/2017]

Son muchos los ejemplos históricos de desarrollos tecnológicos impulsados por los militares, para su posterior adaptación a las aplicaciones civiles: los ordenadores, internet, etc. Los vehículos aéreos no tripulados suponen una curiosa antítesis. Por un lado se trata de una tecnología proveniente de una aplicación civil, el ocio del aeromodelismo. Por otro, el interés en las aplicaciones militares de estos aparatos ha traído posteriormente un auge de su proliferación en aplicaciones civiles y en el mercado de consumo.

La irrupción de los UAV en la sociedad ya ha tenido sus consecuencias, siendo un ejemplo de respuesta legislativa rápida tras la adopción temprana de una tecnología. La llegada de gran cantidad de estos aparatos, tanto en el entorno civil como el militar, y la demostración de su valía para gran cantidad de aplicaciones podría redefinir la respuesta a gran cantidad de cuestiones que irán desde la posibilidad del desarrollo tecnológico manteniendo sin macla el derecho a la privacidad y las libertades individuales, hasta el papel que desempeñarán las máquinas en la toma de decisiones sobre la vida y la muerte en los conflictos armados del futuro.