Tras su última disputa (https://www.securityartwork.es/2018/02/26/evadiendo-av-shellter-tambien-sysmon-wazuh-i/), Pepote ha decidido volver a contratar a Pepito, quien en el fondo era un buen trabajador. Pero antes, Pepote ha tomado un par de precauciones, como bloquear páginas web con contenido de “hacking” que puedan facilitar a Pepito realizar acciones indebidas.

Pepito ha aceptado, pero aún le guarda rencor del tiempo que estuvo en la cárcel, así que en su primer día de trabajo ya intenta buscar formas para realizar acciones malintencionadas contra su jefe. (Ya desde aquí huele a relación laboral prometedora y cordial, pero eso para otro día).

Por ello, ha estado buscando, y en un foro de hacking le han recomendado la web “comohackearamijefe.saw”.

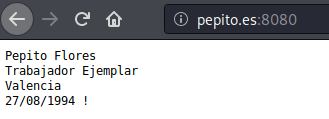

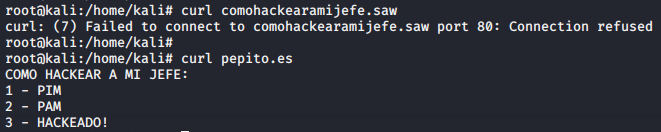

“Vaya… parece ser que han bloqueado este tipo de webs…”, piensa Pepito. Sin embargo, Pepito se acaba de acordar de que tiene un servidor web hecho en GO donde está su biografía:

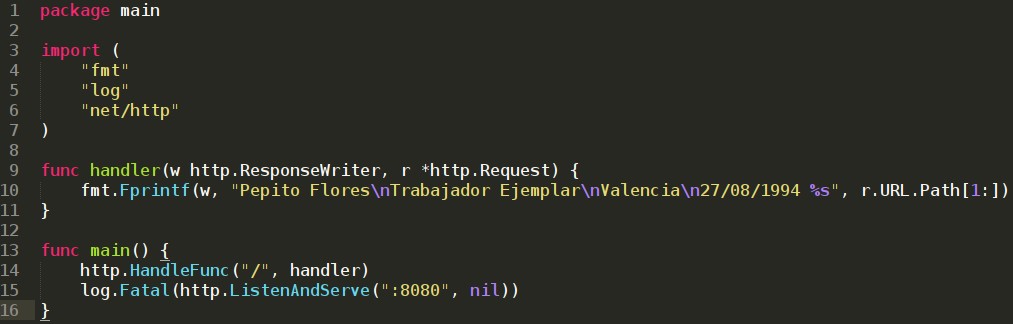

Cuyo código es el siguiente:

Este dominio no está bloqueado y lo podría aprovechar para realizar un port-forwarding hacia el dominio bloqueado, sin que nadie se enterase, así que se decide a realizar las siguientes modificaciones en su servidor:

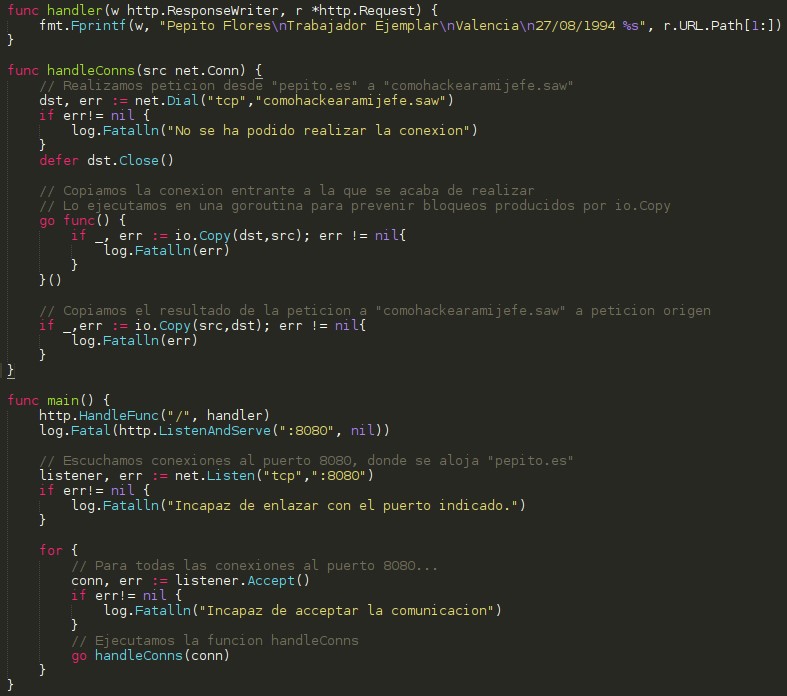

Una vez aplicados estos cambios, cuando acceda a “pepito.es”, este servidor web será el que realice la petición a “comohackearamijefe.saw”, y devolverá el resultado al originador de la petición.

En la siguiente captura se observa a Pepito probando con éxito su acceso a “comohackearamijefe.saw” a través de “pepito.es”:

De esta manera, Pepito ha conseguido evadir el bloqueo de su jefe y puede así acceder a webs/IPs sin dejar rastro en el equipo. (A la pregunta “¿Acabará Pepito de nuevo en la cárcel?” no hay respuesta todavía).

Código disponible en: https://github.com/ppll0p1s/Proxying-a-TCP-conn