- SigmaShooter (I): Preparando el SIEM Graylog.

- SigmaShooter (II): Generando nuestra primera firma Sigma.

- SigmaShooter (III): Desplegando SigmaShooter.

- SigmaShooter (IV): Ejecución automática de Sigma contra SIEM.

- SigmaShooter (V): DFIR con SigmaShooter.

En esta última entrega, y ya no os molesto más 😉, vamos a probar SigmaShooter en un caso de análisis forense informático.

Para ello, vamos a imaginar que un cliente nos pide realizar un análisis forense de 10 equipos de su red, por ejemplo, porque el antivirus ha detectado en los 10 equipos, en el mismo momento, un fichero sospechoso y no saben de dónde ha salido. Ante esta situación, el cliente nos envía las evidencias de los equipos afectados a analizar.

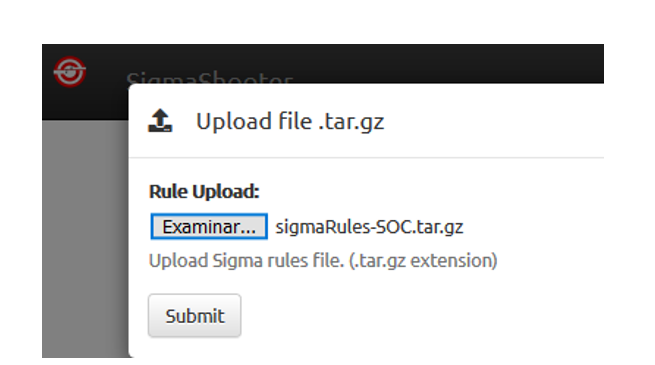

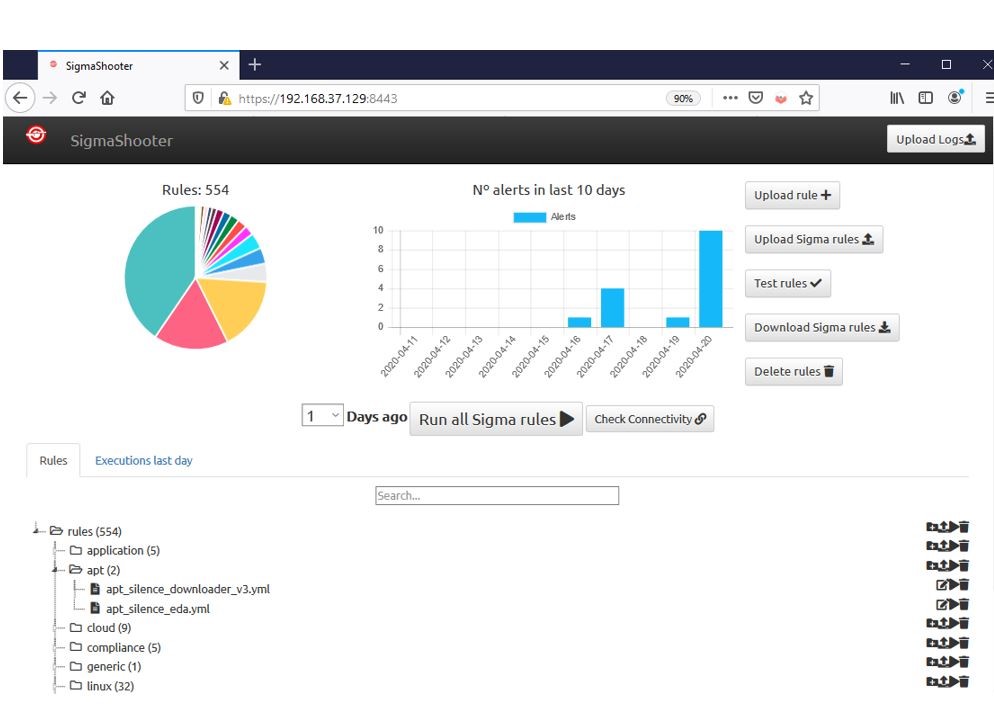

Antes de empezar con el forense de los 10 equipos, lo cual nos llevaría mucho tiempo, podemos subir los registros de eventos de Windows a SigmaShooter que serán subidos a nuestro SIEM configurado, Graylog en esta primera versión de la herramienta, y sobre los cuales se ejecutarán las firmas SIGMA cargadas.

[Read more…]