Tras los anteriores posts (There is no cloud, it’s just… y Cloud: construir desde la seguridad), es momento de entrar en materia. Tras haber identificado qué es necesario plantearse al enfrentarse a la nube, ahora debemos desgranar los puntos a considerar al diseñar la protección de la infraestructura.

La idea de los siguientes artículos es mostrar los aspectos básicos del diseño de la estrategia, y mostrar el camino para ganar en tranquilidad cuando no se tiene el control total de una plataforma, como es el caso del cloud.

En primer lugar, recurro al dicho “más importante que tener el conocimiento, es tener el teléfono de quién lo tiene”, por lo que, para diseñar la estrategia, que mejor que basarse en referencias clave de la industria.

MITRE ATT&CK

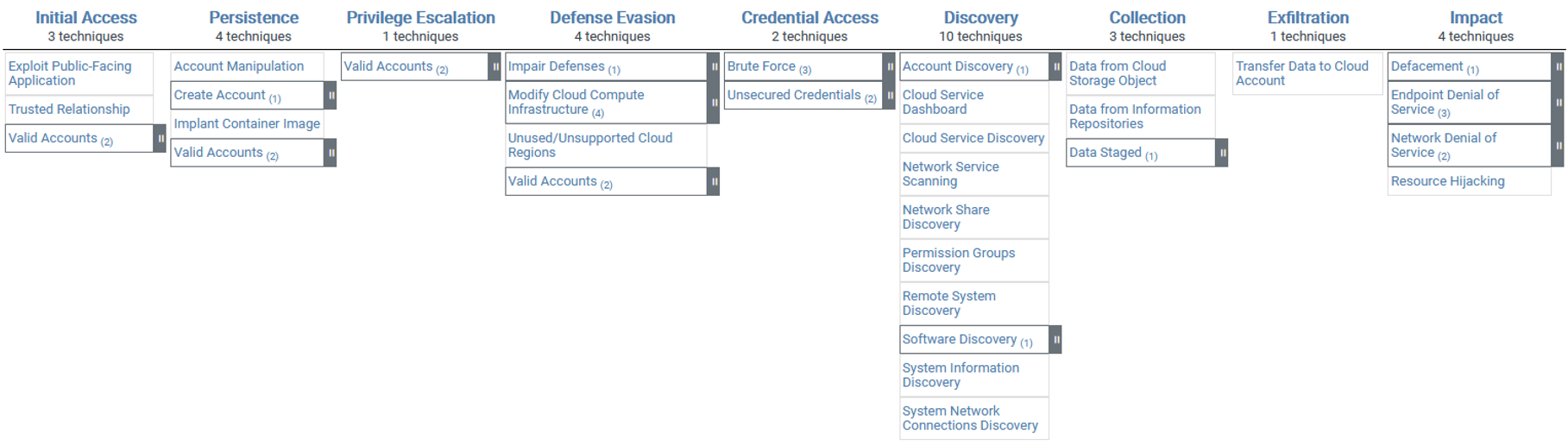

En concreto, destaca MITRE ATT&CK, y traduzco literalmente de su web: “es una base de datos de conocimiento accesible globalmente de tácticas y técnicas de ataque basadas en observaciones del mundo real”. Es decir, recoge el conjunto de estrategias utilizado actualmente por los atacantes para entrar en los sistemas y robar la información.

Aunque esta base de datos señala algunas de las técnicas empleadas para atacar entornos de todo tipo, existen matrices específicas para diferentes entornos y servicios.

Por ello, vamos a acudir a las matrices específicas de nube, como por ejemplo Amazon Web Services, Google Cloud Platform o Microsoft Azure.

Aunque a primera vista parecen iguales, el contenido, recomendaciones, medidas de remediación, etc., están diseñadas para cada caso; es interesante conocerlas y explorarlas para cada situación en la que nos encontremos.

Enfocándonos en el diseño de nuestra estrategia, la idea consiste en buscar herramientas o soluciones para proteger y monitorizar cada una de dichas técnicas, siempre con la monitorización y auditoría de todo lo que esté a nuestro alcance. Con esto aumentaremos el nivel de seguridad basándonos en enfoques reales y tangibles, a partir de nuestras posibilidades y presupuesto.

Por poner un ejemplo que nos permita entender este modelo: para protegernos ante el uso de la técnica Network Denial of Service (Impact), podríamos utilizar AWS Shield como herramienta para un entorno en AWS donde seamos susceptibles de ser atacados con dicha técnica, y esto pueda suponer un problema para nuestro negocio.

Otro ejemplo sería el uso, parametrización, evaluación y monitorización de Azure AD para la protección de la técnica Valid Accounts (Initial Access).

Para conseguir una estrategia sólida, este proceso hay que repetirlo con las diferentes técnicas para nuestro entorno.

Los pasos a seguir de manera simplificada serían las siguientes

1. Evaluar

En primer lugar, evaluar que técnicas pueden ser usadas para atacar el entorno, y determinar las consecuencias de estas para los procesos de negocio. Así se establece una línea base de protección para proteger contra el acceso indebido a nuestra información o asegurar la disponibilidad de la infraestructura.

2. Identificar

En segundo lugar, identificar las herramientas que proporcionen protección ante cada una de las técnicas, evaluando técnica a técnica e identificando soluciones para proteger y monitorizar entornos. En manos de cada uno queda la decisión de qué técnicas proteger, en función de la nube, su uso, las herramientas y capacidades que disponga, y por supuesto las criticidades e impacto en los procesos de negocio.

3. Monitorizar y auditar

Como tercer y cuarto paso, aplicar lo mismo que en cualquier infraestructura: monitorizar y auditar, con la monitorización específica y la evaluación continua de las medidas aplicadas, que se verán en futuros artículos.

Con esta estrategia, se evoluciona la seguridad del entorno a medida que se vayan conociendo y empleando nuevas técnicas y tácticas de ataque. De esta forma, se mantiene un nivel de seguridad adecuado y adaptado a la infraestructura y sus características.

Todo esto de manera simplificada, ya que no debemos apartarnos de las buenas prácticas y procesos de gestión internos adoptados por nuestra empresa en lo referente a seguridad y gestión del riesgo.

Uno de los paradigmas que difieren de la protección habitual de entornos (on-premise) consiste en la protección y monitorización de APIs. Trabajar en cloud introduce potenciales vectores de entrada que en el modelo “clásico” no contemplábamos. Aunque están incluidos en los referentes y estándares, no está no olvidarlos.

Por último, insistir en algo básico: definir la seguridad de cualquier entorno no consiste en desplegar herramienta seguridad_cloud#17, parametrizarla, bastionarla y cerrar los ojos. Se trata de valorar qué capacidades tenemos, qué queremos proteger y con esta información definir la estrategia para adquirir las herramientas adecuadas a cada entorno.