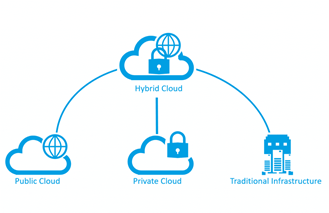

Tras los anteriores posts (There is no cloud, it’s just… y Cloud: construir desde la seguridad), es momento de entrar en materia. Tras haber identificado qué es necesario plantearse al enfrentarse a la nube, ahora debemos desgranar los puntos a considerar al diseñar la protección de la infraestructura.

La idea de los siguientes artículos es mostrar los aspectos básicos del diseño de la estrategia, y mostrar el camino para ganar en tranquilidad cuando no se tiene el control total de una plataforma, como es el caso del cloud.

En primer lugar, recurro al dicho “más importante que tener el conocimiento, es tener el teléfono de quién lo tiene”, por lo que, para diseñar la estrategia, que mejor que basarse en referencias clave de la industria.

MITRE ATT&CK

En concreto, destaca MITRE ATT&CK, y traduzco literalmente de su web: “es una base de datos de conocimiento accesible globalmente de tácticas y técnicas de ataque basadas en observaciones del mundo real”. Es decir, recoge el conjunto de estrategias utilizado actualmente por los atacantes para entrar en los sistemas y robar la información.

[Read more…]

Seguimos teniendo tiempo. Desde aquel

Seguimos teniendo tiempo. Desde aquel