En este artículo y los siguientes vamos a conocer la herramienta de análisis forense KAPE. Hoy comenzaremos con una breve introducción sobre el desarrollo y funcionalidades de esta herramienta, y en sucesivas entradas entraremos más en detalle.

Kroll Artifact Parser and Extractor, o KAPE, es una herramienta forense para su uso en Windows Microsoft creada por Eric R. Zimmerman, desarrollador de multitud de herramientas forenses e instructor en SANS.

Esta herramienta recopila archivos de un sistema, tanto en imágenes de disco como en sistemas locales, y nos proporciona el plus con respecto a otras herramientas de que puede ser configurada para procesar los archivos recogidos con uno o más programas. KAPE permite acelerar las primeras fases de una investigación forense, debido a que simplifica el proceso de triaje, en los que recogemos por ejemplo file system, registry hives o EventLogs cada uno con un timestamp asociado.

Como ya hemos comentado, KAPE no solo sirve para recoger pruebas, si no también para procesarlas. Para esto se hace servir de los directorios de targets y módulos, que veremos en profundidad más adelante. El concepto de Target se refiere al tipo de datos que vamos a recoger con KAPE, es decir, nuestro objetivo. Por otro lado, los Módulos se utilizan para realizar acciones sobre la colección de datos recogidos por los targets, para el análisis de su contenido mediante programas que podemos elegir. Esto genera una pequeña línea temporal de los acontecimientos, que nos guiara en el estudio de dichos datos y como utilizar esas líneas temporales.

Instalación

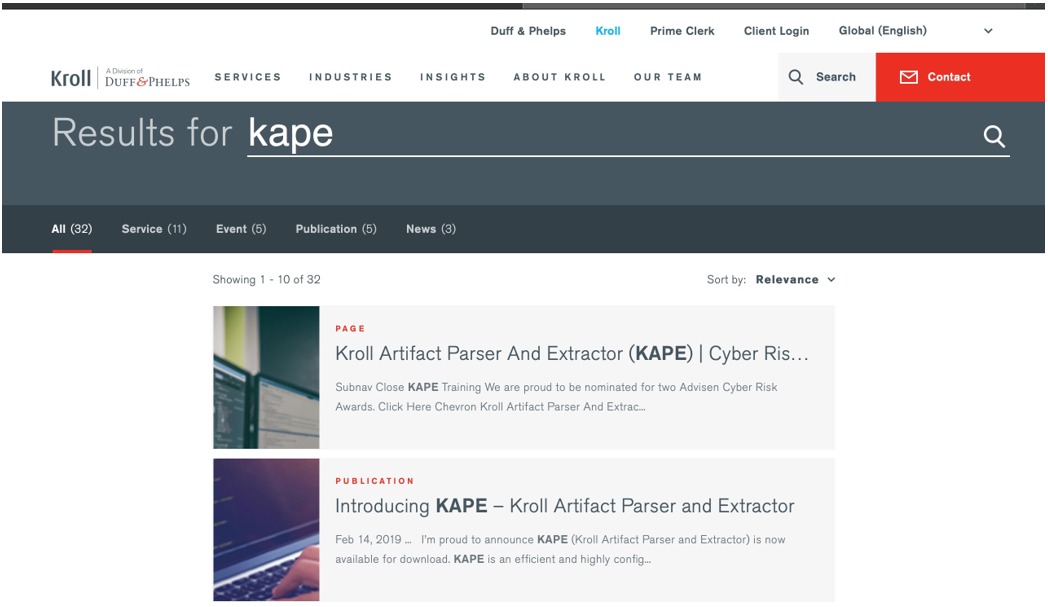

La instalación de KAPE es muy sencilla simplemente tenemos que acceder a la web corporativa de Kroll, buscamos en su barra de búsqueda KAPE y hacemos clic en la primera página que nos aparece.

Nada más acceder, visualizamos la opción de descargar la herramienta. Para ello pedirá que introduzcamos nuestro nombre y nuestro correo corporativo. A continuación, solo tenemos que abrir nuestro correo y descargar la carpeta comprimida con extensión Zip en nuestra máquina. En este caso hemos elegido descargarla en una máquina virtual VMware de Windows 10.

Realmente KAPE no requiere de una instalación al uso, ya que es suficiente con descargar la carpeta comentada anteriormente para poder trabajar con ella.

Funcionamiento interno

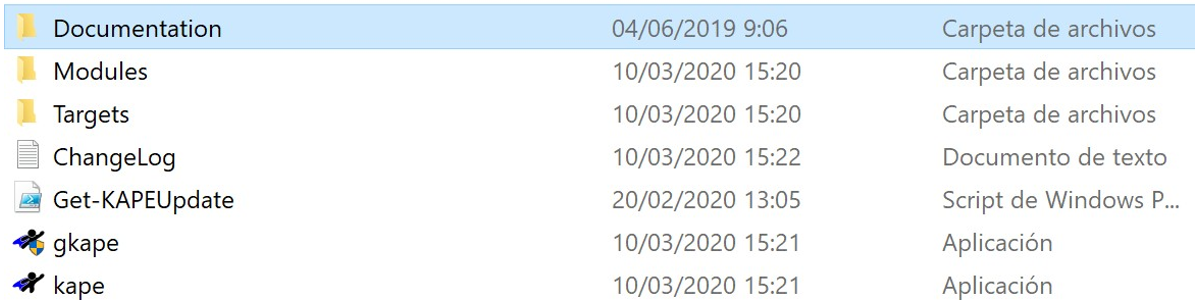

Una vez descomprimido el fichero que nos hemos descargado de nuestro correo nos aparecerá la siguiente carpeta:

Dentro encontramos:

- Tres directorios que se corresponden con Documentación, Targets y Módulos.

- Un documento de texto ChangeLog donde se detallan las versiones que tiene la herramienta y las novedades que incluye cada actualización.

- Un script que le indica al ejecutable de KAPE la versión que estamos utilizando y la apariencia que debe tener una vez lo pongamos a trabajar.

- Dos ejecutables: kape.exe y gkape.exe

Vamos a investigar los 3 primeros directorios que nos aparecen: Documentación, Targets y Módulos.

Entrando en Documentación vemos que hay un documento de texto y un PDF, que contienen la URL de descarga de la última versión y el contrato de la licencia de KAPE, respectivamente.

Módulos

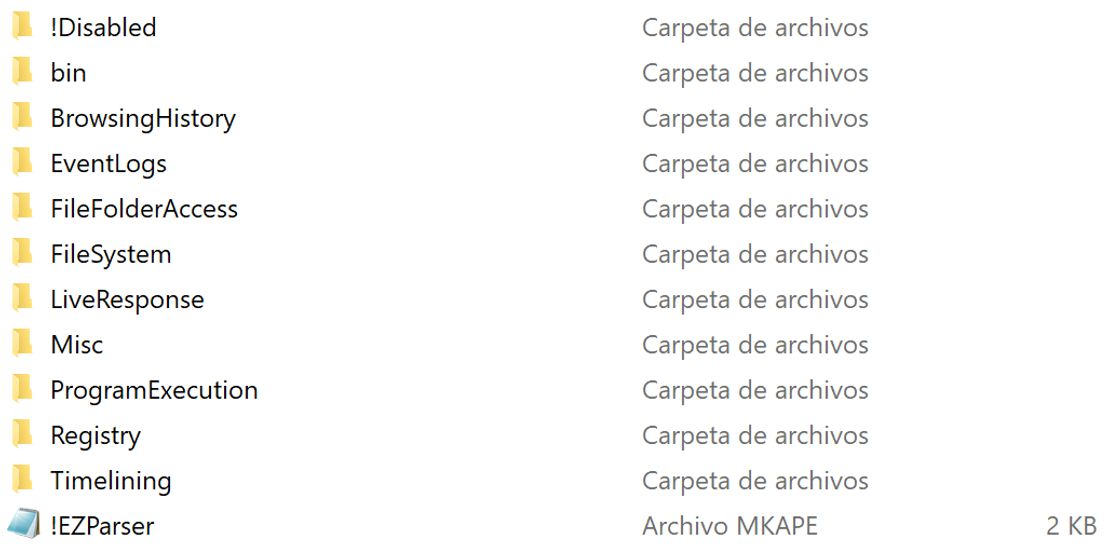

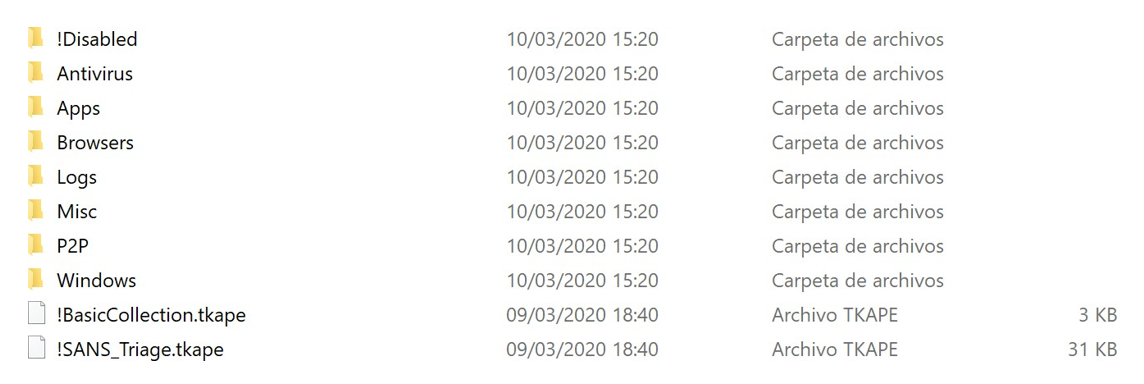

Seguimos indagando y entramos en la carpeta de módulos. Como hemos comentado los módulos permiten la ejecución de diferentes aplicaciones sobre los datos recopilados previamente por los targets. Encontramos los siguientes directorios:

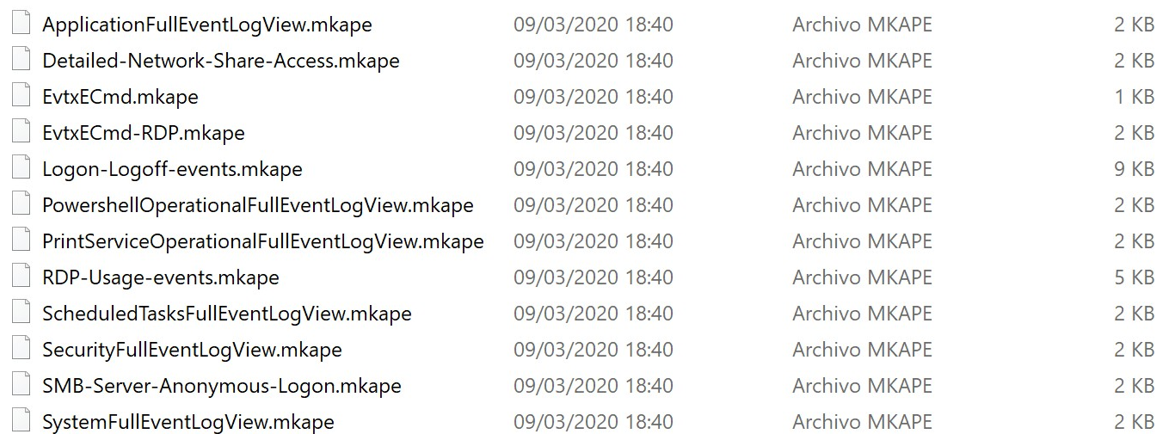

Estos son los módulos que tenemos ahora mismo en KAPE. Si entramos entrar en cualquiera de ellos, por ejemplo en EventLogs, vemos ficheros con la extensión .mkape.

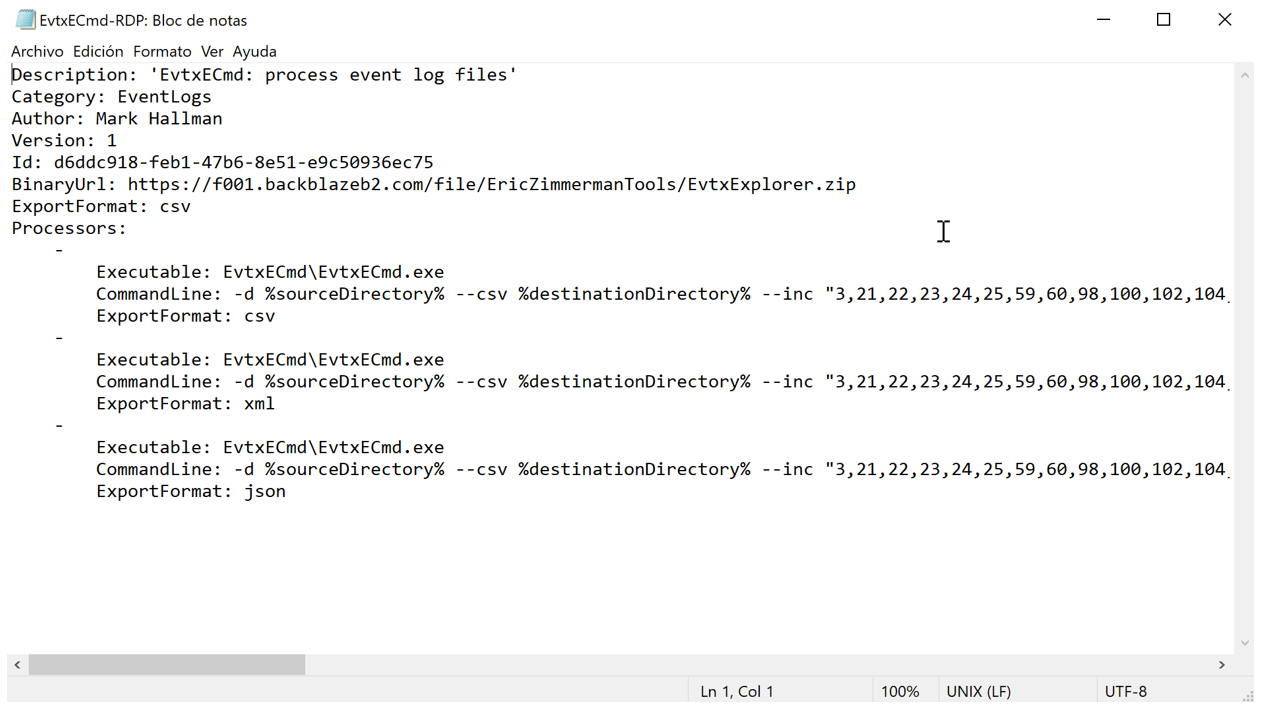

Abrimos cualquiera de ellos con el bloc de notas. Lo primero que aparece son los metadatos y un poco más abajo los Processors, donde se indica el ejecutable al que se llamaría en el caso de poner en marcha este módulo, el comando que se debería usar en la terminal para poder iniciarlo con sus respectivas variables y el tipo de formato en el que se exportaría. Como ejemplo accederemos al ficheroEvtxECmd-RDP.mkape:

Como vemos, la sintaxis de estos ficheros es muy sencilla, lo que permite a cualquier usuario crear nuevos módulos y targets, y de esta manera ampliar la funcionalidad de KAPE.

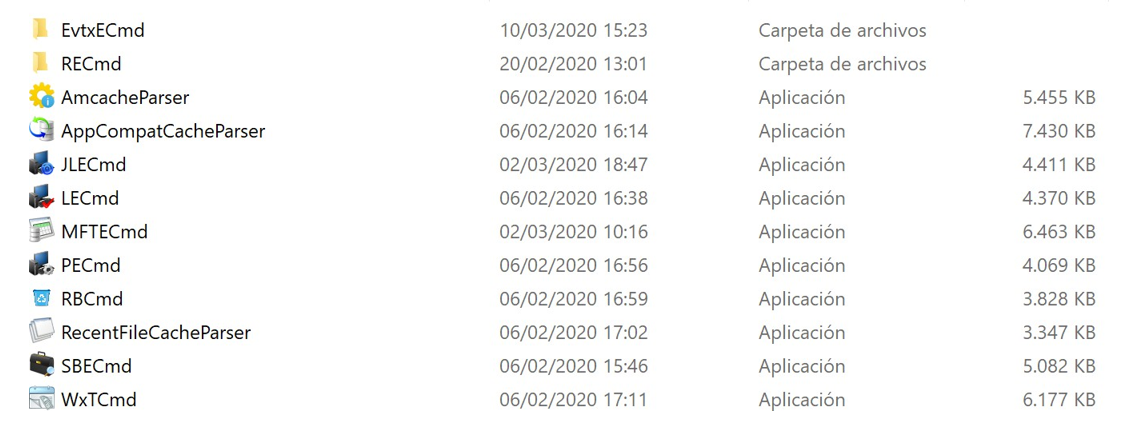

Si retrocedemos encontramos con el directorio bin, donde se almacenan los binarios que se ejecutarán para cada módulo.

En la carpeta !Disabled del nivel superior encontramos los módulos que queremos deshabilitar. En nuestro caso, este directorio se encuentra vacío.

Targets

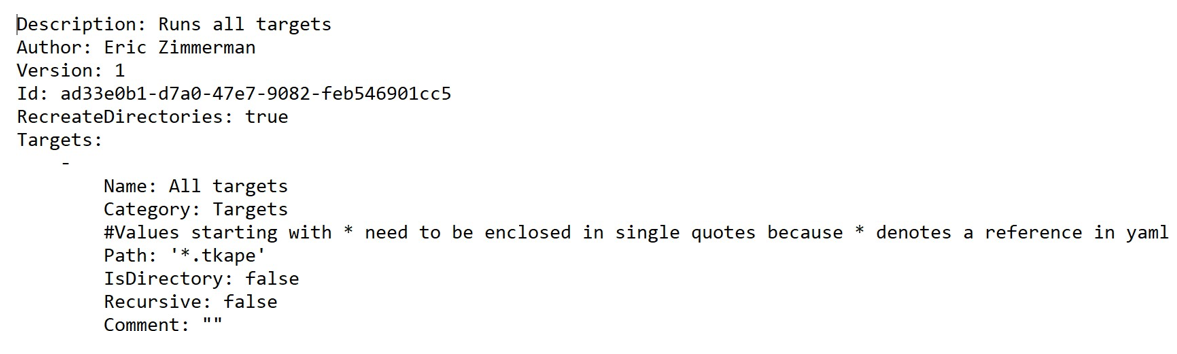

Por último, revisamos revisar el directorio donde almacenamos los targets de KAPE. En este caso la extensión es .tkape.

Los abrimos con el bloc de notas, y en la parte superior del documento vemos los metadatos y más abajo la sección de los targets, donde observamos el path o ruta que indica el target que se ejecutaría. Si en algún momento nos encontrásemos con la expresión ‘*.takape’ dentro de path, esto nos indicaría que se ejecutarán todos los targets que tengamos en KAPE, como en el caso del ejemplo.

Una vez vista la estructura de directorios, en los próximos artículos abordaremos como ejecutar y trabajar con KAPE tanto desde la terminal como mediante su interfaz gráfica.

Hola

No es posible la descarga. no hay recibo del enlace del formulario al correo electrónico.

Hola: ¿entiendo correctamente que quienes trabajamos independientemente no podremos utilizar la herramienta?

Saludos.