En esta entrada vamos a ver algunos detalles del curso RedTeam Ops (RTO), ofrecido por zeropointsecurity.co.uk, de la mano de Daniel Rastamouse Duggand, que permite obtener la certificación de Red Team Operator tras aprobar un examen práctico de 48 horas.

A fecha de hoy, el precio de este curso, (que incluye una convocatoria del examen de certificación) varía entre los 442,75€ (399£) y los 720,16€ (649£), según la duración de los laboratorios (30-60-90 días).

Una de las ventajas es que el contenido teórico es accesible de por vida, y suele actualizarse cada poco tiempo.

En nuestro caso, elegimos esta certificación por recomendaciones de amigos y compañeros, ya que después de echar un vistazo al temario nos pareció interesante tanto desde la perspectiva del Red Team como desde Threat Hunting.

Dicho esto, entremos en materia.

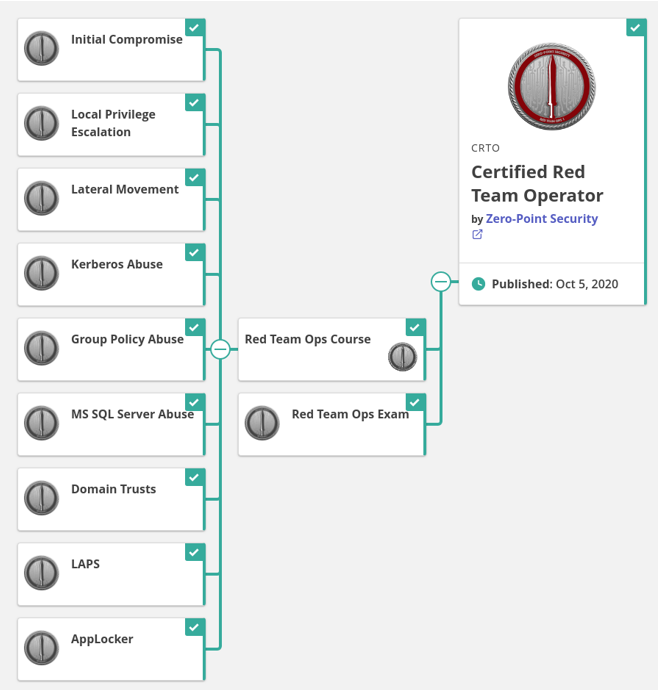

Contenido cubierto en el curso

RTO se compone de unos diez escenarios entrelazados que deben superarse para tener derecho al examen. Cada uno de estos escenarios requiere hacer uso de ciertas técnicas y herramientas para reunir una serie de flags, que vamos a ver a continuación.

1. Initial Compromise

Conociendo el nombre de la empresa que queremos auditar, debemos realizar un reconocimiento que nos permita obtener credenciales mediante passwordSpraying y preparar un spear-phishing que nos permitirá infectar al menos un equipo de la organización.

2. Local Privilege Escalation

Una vez lograda una shell, un grunt, una sesión o un beacon en una máquina debemos encontrar vulnerabilidades o configuraciones inseguras que nos permitan escalar privilegios. Dependiendo de la máquina necesitaremos un método u otro, e incluso es posible que tengamos que desarrollar algún nuevo artefacto en C# para lograrlo.

3. Reconocimiento y Movimiento Lateral

En la parte de descubrimiento del host al que hemos conseguido acceder, usaremos herramientas propias de Covenant, como son keylogger, escáner de puertos, capturador de la pantalla y Seatbelt, que nos permitirá enumerar el host y conocer más información de él.

Porque infectar una máquina nunca es suficiente, en esta parte escalaremos privilegios localmente y nos moveremos lateralmente por la red hasta lograr privilegios de Administrador de Dominio, utilizando varias técnicas de Movimiento Lateral.

4. Kerberos Abuse

Este módulo explica cómo funciona Kerberos y diferentes tipos de ataques posibles como Kerberoasting o AS-REP Roasting. También explica las técnicas PassTheTicket, DCSync, GoldenTicket y SilverTicket.

5. Group Policy Abuse

Haciendo uso de Powersploit y SharpGPOAbuse lograremos encontrar, modificar y desplegar GPOs vulnerables, una técnica que es usada en la actualidad por actores maliciosos detrás de ataques de Human-Operated-Ransomware.

6. MS SQL Server Abuse

En este módulo usaremos PowerUpSQL para explotar un servidor MSSQL y conseguir ejecución de código, movimiento lateral e incluso escalada de privilegios.

7. Domain Trust

Domain Trust enseña cómo saltar de un dominio a otro aprovechando las diferentes configuraciones de Confianza entre diferentes dominios.Junto con la parte de Kerberos, forman el core de la parte de Active Directory.

8. LAPS

LAPS (Local Administrator Password Solution) es una solución de Microsoft para prevenir la reutilización de credenciales de administrador en los equipos, que permitiría el uso de técnicas como PassTheHash o PassTheKey para permitir a un atacante moverse lateralmente por la organización.

Este módulo nos obligará a enfrentarnos a esta tecnología para escalar privilegios y poder obtener la preciada flag.

9. AppLocker

Applocker es una tecnología de Microsoft que limita la ejecución de binarios a una política específica, que puede ser más o menos laxa. En esta parte evadiremosestas restricciones tirando de ingenio y algún as bajo la manga…

Herramientas empleadas durante el curso

En los laboratorios se puede utilizar cualquier herramienta, pero la documentación enseña cómo aplicar las diferentes técnicas tanto para Covenant como para CobaltStrike. ¿Puedo usar Empire? Puedes usar Empire. ¿Puedo hacerlo todo a mano con Powershell? Siéntete libre.

Sin embargo, estos C2 tienen implementadas en su backend una gran serie de herramientas, que habrá que aprender a utilizar tanto de manera directa como de manera complementaria.

Estas herramientas nos permitirán visualizar la organización por dentro (Bloodhound), recopilar credenciales (Mimikatz) o crackear contraseñas (Hashcat).

Durante los laboratorios, nosotros hemos empleado las siguientes:

- Covenant/CobaltStrike

- Metasploit

- Impacket

- CrackMapExec

- Donut

- VisualStudio

- Seatbelt

- SharpUp

- Mimikatz, Invoke-Mimikatz y Safetykatz

- Rubeus

- PowerUpSQL

- PowerView/SharpView

- Hashcat/JohnTheRipper

- Bloodhound/SharpHound

- Herramienta propia desarrollada en Powershell para bypassear la UAC

- Herramienta propia desarrollada en Powershell para dumpear NTDS.dit

El examen

El broche a esta formación es un examen práctico en el que simularemos una amenaza insider. Con acceso remoto a un equipo interno, debemos escalar y caracolear por los diferentes dominios para comprometer una organización simulada en un laboratorio que combina lo mejorcito de las máquinas vistas anteriormente: Windows 10 actualizado, Antivirus, diferentes Dominios, Applocker…

Para aprobar será necesario conseguir al menos tres de las cuatro flags en un plazo de 48h. Si bien la presión y la tensión pondrán a prueba nuestra templanza, no se exige nada que no se haya visto en los laboratorios o explicado en la teoría.

En un futuro artículo hablaremos de cómo prepararse para este examen.

La experiencia RTO

Aunque estudiar RTO es una experiencia que nos deja muy buen sabor de boca, como todo en esta vida tiene sus luces y sus sombras.

Pros

El contenido teórico del curso es completo, breve y conciso, y está disponible, a través de la plataforma Canvas, accesible incluso una vez terminado el periodo de laboratorio. Además, este contenido se actualiza y modifica periódicamente.

Ocurre lo mismo con el canal de Slack que se utiliza para resolver dudas, y en el cual tanto compañeros como el propio Rastamouse son bastante activos.

El temario es realista y actual, y los laboratorios utilizan las últimas versiones de Windows, si bien en la mayoría de máquinas no hay antivirus activado.

La forma de evaluación mediante flags, al estilo CTF, resulta idónea para evaluar el progreso del alumno.

Contras

La mayor pega que tiene esta formación son los laboratorios compartidos. Esto produce que ciertas máquinas (especialmente las de acceso inicial) se sobrecarguen, y en ocasiones algún listillo elimina cosas que no debe, modifica credenciales o altera evidencias. O directamente reinician o resetean una máquina, perdiendo los beacons/agentes que tengamos en dicho equipo. Además, aunque Covenant tiene un increíble potencial

(y sin duda mejorará mucho en el futuro), en la actualidad puede volverse inestable, especialmente cuando empezamos a acumular Grunts muertos. Ante esto, o pedimos un nuevo reboot de las máquinas o tendremos que tomarnos un descanso.

Para compensar, en el examen se nos concede un laboratorio exclusivamente para nosotros.

Conclusiones

El contenido del curso resulta una buena introducción a la realidad de los ejercicios de Red Team profesionales, desde la fase de reconocimiento e ingeniería social como vector de entrada hasta el salto de dominio y el compromiso de toda la red, pasando por técnicas de persistencia, movimiento lateral y escalada de privilegios, volcado de credenciales y tickets… Resulta especialmente interesante el enfoque hacia el Directorio Activo.

El desarrollo y modificación de artefactos permite entender cómo funciona el estado del arte de la detección, y cómo podemos evadir estas medidas defensivas (o por qué no debemos confiar solamente en el antivirus para detectar amenazas).

Como atacante, ofrece una introducción guiada y documentada de los pasos de una intrusión, y muestra cómo alcanzar objetivos mediante el uso de herramientas de código abierto, al tiempo que se adquiere destreza con el uso de un framework de C2. Es muy útil para todos aquellos operadores de seguridad ofensiva, que por circunstancias de proyectos, por afán de conocimiento desean empezar a desarrollar proyectos de red team de forma externa, sin necesidad de infiltrarse en la organización físicamente.

Como defensor, permite adquirir la mentalidad del atacante, aprendiendo a identificar vulnerabilidades y objetivos prioritarios, lo que ayudará a comprender qué camino han seguido los atacantes en una posible intrusión. Además, el estudio y empleo de técnicas y herramientas de código abierto permitirá a los defensores crear reglas de detección y analizadores que permitan identificar con éxito estos ataques. Finalmente, el hecho de ser una certificación práctica y que el contenido teórico esté disponible de por vida hacen que sea una certificación realmente atractiva, mientras que el centrarse en frameworks de C2 y Directorio Activo hacen que se acerque más a la realidad de las intrusiones avanzadas que otras certificaciones de Seguridad.