En este artículo vamos a analizar, destripar y personalizar un pequeño malware de tipo screenlocker (una variante de Ransomware que bloquea el equipo pero no cifra los ficheros). Se trata de una muestra torpe pero efectiva que vamos a manipular para crear nuestro propio screenLocker.

SSHBOT, el ScreenLocker chapuza

SSHBOT, también conocido como P4YME, es un malware antiguo y poco sofisticado que pertenece a la familia de los ransomwares.

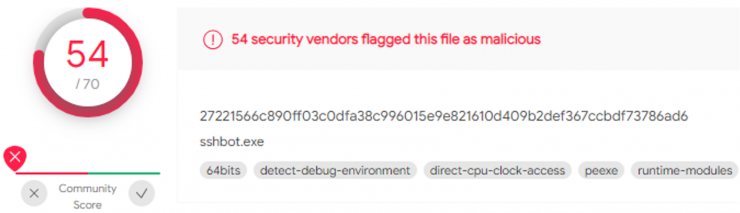

La muestra utilizada en este artículo es pública y está subida a VirusTotal, donde cuenta con 54 detecciones:

Cuando se ejecuta, reinicia el equipo y muestra este mensaje:

[Read more…]