Esta entrada ha sido elaborada conjuntamente con Alex Alhambra Delgado.

Desde 2020, se han tenido que realizar muchos cambios en la forma en la que teníamos de interactuar entre nosotros, así como con los sistemas informáticos. A raíz de la pandemia, todas las empresas tuvieron que ponerse manos a la obra para mejorar sus infraestructuras de red, para así proporcionar mayor rendimiento, velocidad y disponibilidad, dada la gran cantidad de trabajo que, de repente, debía realizarse a distancia.

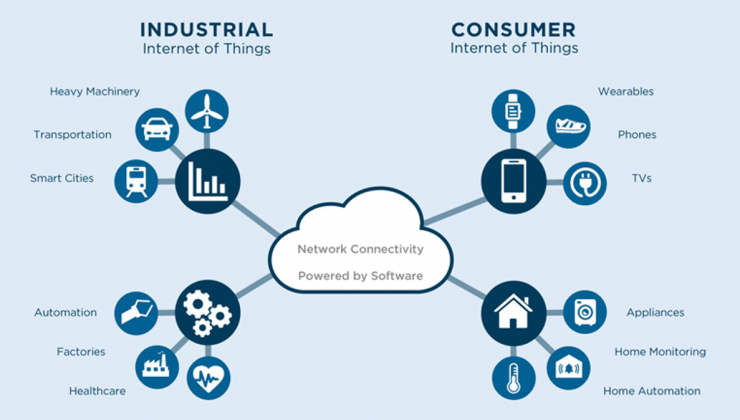

De esta misma manera, las empresas tuvieron que buscar una forma de monitorizar todos sus procesos de forma remota, para así disminuir los desplazamientos y la exposición al virus que esto pudiera provocar. Con esta situación, todo tipo de industrias aprovecharon las bondades del IoT (Internet of Things), la cual proporcionaba una nueva forma de controlar los procesos de una empresa de una forma remota.

Asimismo, una gran cantidad de sectores se beneficiaron de las bondades que les proporcionaban el IoT en su componente industrial (Industrial Internet of Things o IIoT), viendo cómo podían tener acceso, recopilar datos, o tomar el control de una gran variedad de dispositivos. Algunos de los casos más conocidos de IIoT son, por ejemplo, las cámaras de vigilancia. También podemos tener una visión del estado de una planta mediante sensores, obtener la localización GPS de piezas mecánicas o de brigadas de empleados, realizar apertura o cierre de puertas a distancia, o controlar el estado de un paciente de un hospital mediante el uso de “wearables”.

Este último caso, con todo el tsunami del COVID-19 que nos vino en 2020 y todo lo que seguimos viviendo desde entonces, se hace tremendamente alarmante teniendo en cuenta la cantidad de dispositivos que se pueden conectar a internet en un hospital: presión arterial, frecuencia cardíaca, niveles de glucosa en sangre, suministro de medicamentos, u otros menesteres de la gestión del hospital y sus suministros.

Hace unos días salía la noticia de que en el Hospital Universitario Torrecárdenas, en Almería, había implantado un sistema de control del stock de gas medicinal en el hospital, para así monitorizar el estado de las botellas de oxígeno y sus localizaciones. Las botellas se comunican con el sistema, informando de su localización y su nivel de capacidad. Todo esto haciendo uso de tecnologías IoT. Suena muy interesante, puesto que de esta forma puedes tener una imagen a tiempo real del estado de todas las botellas de oxígeno y de su localización para saber dónde hay más de las que hacen falta, y dónde no hay ninguna.

Sin embargo, ¿qué pasaría si un actor malintencionado irrumpiera en ese sistema y modificase los valores para, por ejemplo, mostrar que las botellas están más llenas de lo que realmente están? Podría ocasionar un grave problema para los pacientes y los facultativos.

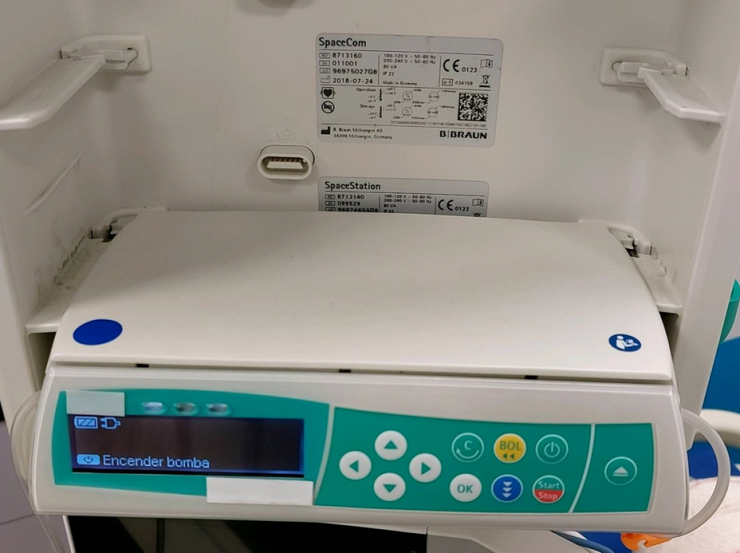

Y ya no solo eso, sino que en un hospital podemos encontrar otros tipos de dispositivos IoT menos “a la última” como este caso. Las bombas IV (intra-venoso) son el dispositivo IoT más utilizado en hospitales, suponiendo el 38% de los equipos de un hospital. Siendo una herramienta sanitaria tan importante, un ataque contra estas bombas podría causar serios daños a un paciente, incluida su muerte.

Por supuesto, con el incremento en el uso de este tipo de dispositivos, también aumentan los riesgos. En el sector de la ciberseguridad siempre guardamos la esperanza de que, así como el tiempo va pasando y el uso de nuevas tecnologías va aumentando, se tomen mayores medidas de seguridad. Pero esto no siempre es así, y en el caso del IoT no es una excepción.

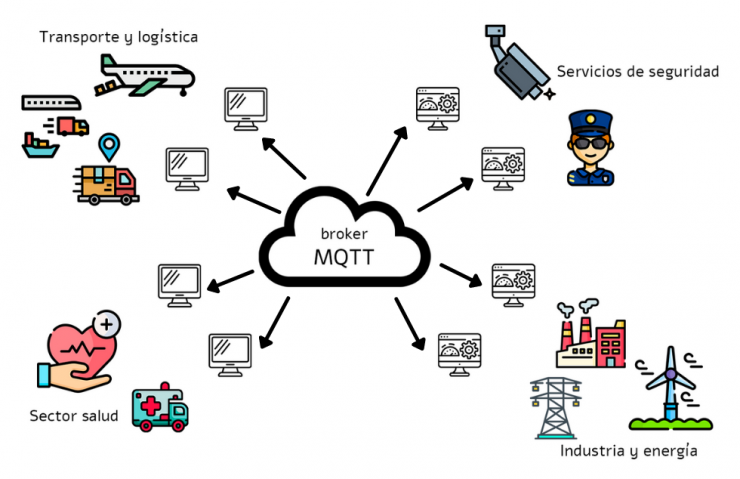

En el mundo del Internet de las Cosas existen muchos protocolos, tales como Zigbee, LoRa, incluso Bluetooth y, sin embargo, el que probablemente se lleva gran parte de la cuota del mercado es MQTT, del cual ya os hablábamos en una entrada anterior. Este protocolo es tremendamente útil, dada su facilidad para ser implementado y su bajo consumo energético y de recursos. No obstante, también posee graves fallas de seguridad.

No debemos olvidar que MQTT es un protocolo creado a finales del siglo pasado, y que hoy en día existen medios y amenazas que no estaban tan extendidas entonces. Es un protocolo que carece de seguridad, por lo que tenemos que apoyarnos de otros sistemas para bastionarlo.

El protocolo requiere, como mínimo, de dos dispositivos para poder ser funcional: por un lado, el dispositivo que publica o se suscribe en la red a los mensajes que otros publican, y por otro lado un nodo centralizado o bróker, utilizado para guiar qué mensajes deben llegar a qué dispositivos. Efectivamente, el bróker es el corazón del protocolo; si es vulnerado por un atacante, podría llegar incluso a ejecutar código arbitrario en cualquier dispositivo conectado a él, ya que tiene visibilidad completa sobre todos los demás equipos. Además, no solo el propio protocolo es vulnerable, sino también las aplicaciones que se han de utilizar para implementarlo.

Hace unos días Kaspersky publicaba en su informe que, a lo largo de 2021, se habían descubierto 33 vulnerabilidades relacionadas con el protocolo MQTT o con aplicaciones de este, de las cuales, 18 son de una severidad crítica o alta. Esto supone un aumento en comparación con las 10 que se detectaron en 2020. Por supuesto, a esto se debe añadir todas las vulnerabilidades que existen en los propios dispositivos, como podrían ser los mencionados por Kaspersky: Qualcomm Snapdragon, del cual se descubrieron 147 vulnerabilidades sólo en 2021.

Volviendo a las vulnerabilidades de MQTT, las reportadas por Kaspersky como críticas o altas podrían permitir a un atacante obtener información sensible, así como modificar dichos registros o realizar denegaciones de servicio, sin requerir un nivel de conocimientos demasiado alto, ni tampoco un nivel alto de privilegios. Y lo peor de todo: ninguna de las vulnerabilidades reportadas tienen todavía parche para solucionarlas.

Es tremendamente importante intentar bastionar todas las infraestructuras que para una institución sean críticas, aún y cuando no existen correcciones a las vulnerabilidades. En casos como el de MQTT, se deben aplicar otras medidas para fortalecer su seguridad, así como la del resto de sistemas. Una puerta puede ser abierta si un atacante le dedica tiempo y esfuerzo, pero si ponemos unas cuantas puertas más, las probabilidades de que alguien las abra todas se reducen considerablemente.

Fuentes:

- https://acoustic-iot.webs.upv.es/2019/06/27/industrial-internet-of-things-iiot/

- https://securelist.com/telehealth-report-2020-2021/105642/

- https://threatpost.com/unpatched-security-bugs-medical-wearables-patient-tracking-data-theft/178150/

- https://hitconsultant.net/2022/01/25/critical-medical-device-risks-threaten-hospital-security/#.YgPnM_iCGUk

- https://www.trendmicro.com/vinfo/es/security/news/internet-of-things/mqtt-and-coap-security-and-privacy-issues-in-iot-and-iiot-communication-protocols