El transporte marítimo constituye un pilar fundamental de la economía global, y como todo sistema que esté adoptando las nuevas tecnologías de conectividad, está sujeto a riesgos de ciberseguridad. En el artículo “Nuevos requisitos de ciberseguridad en construcción naval: implicaciones en el proceso de ingeniería y diseños de nuevos buques” comentamos la creciente conectividad de los nuevos buques, así como la baja madurez en ciberseguridad existente en este ámbito y las problemáticas habituales encontradas en sus sistemas. Estas características, unidas al incremento de los ciberataques, está impulsando la creación de estándares y certificaciones de obligado cumplimiento para los nuevos buques. Sin embargo, los problemas no son únicamente de naturaleza procedimental. Veamos uno de los aspectos técnicos de gran relevancia, los protocolos de comunicación marítima.

Recapitulando el post anterior, la problemática habitual en el ámbito marítimo reside en factores como la confianza en el aislamiento de las redes y en la seguridad física, unidas a la larga vida útil de los sistemas y el foco en la disponibilidad. Estas características se reflejan en la forma de diseñar y operar los buques, desde aspectos generales como las arquitecturas, hasta aspectos tan específicos como los estándares de comunicación. En este artículo se procede a analizar los protocolos marítimos más utilizados en la actualidad, en referencia a su seguridad y el riesgo de ser afectados por algunos de los tipos de ciberataques más comunes.

Los protocolos de red marítimos son los estándares de comunicación que definen las reglas, sintaxis y procedimientos de comunicación interna entre los sistemas de un buque y las comunicaciones entre embarcaciones. Al igual que ha ocurrido en otros ámbitos, distintas asociaciones internacionales, como NMEA (National Marine Electronic Association) han trabajado para establecer estándares que sean utilizados por todos los fabricantes.

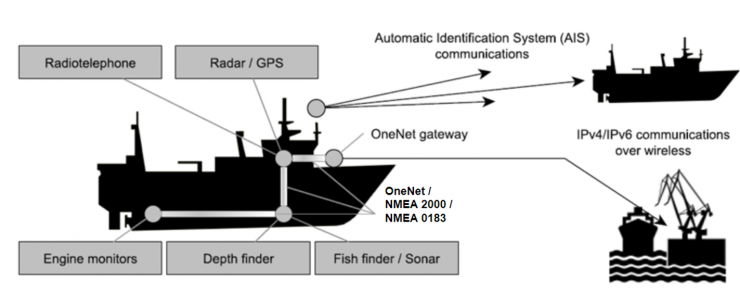

Estos protocolos se utilizan para comunicar los múltiples sistemas que se encuentran a bordo, como la radio VHF, el plotter, el radar, el sonar y el sensor de profundidad. Los protocolos estándares, como NMEA 2000 definen los mecanismos de comunicación entre dispositivos para asegurar compatibilidad entre dispositivos de distintos fabricantes.

Sin embargo, aunque hay mucha literatura e investigación sobre protocolos convencionales, como TCP/IP, se han realizado escasas indagaciones esta clase de protocolos marítimos, pese a estar ampliamente extendidos “por los siete mares”. No se puede pasar por alto el hecho de que el sector marítimo es víctima frecuente de ciberataques (Ataque contra el puerto de Nagoya, Japón. Ataque contra el puerto de Shahid Rajaee, Irán), por lo que es crucial seguir avanzando en la protección de los buques.

En esta línea de acción, el departamento de informática de la Western Washington University, realizó una investigación teórica que abre la puerta al análisis de estos protocolos y sus debilidades (véase Marine Network Protocols and Security Risks, by Ky Tran, Sid Keene, Erik Fretheim and Michail Tsikerdekis) Nos hemos basado en esta investigación para mostrar cómo se posicionan los estándares de comunicación marítimos en el ámbito de la ciberseguridad. En primer lugar, analizaremos el análisis de los protocolos marítimos más utilizados en buques comerciales y civiles, y el riesgo de que sean afectados por algunos de los ciberataques más comunes. Posteriormente, se presenta una comparativa de estos protocolos con TCP/IP para aportar referencia al lector.

Fuente: https://mdpi-res.com/d_attachment/jcp/jcp-01-00013/article_deploy/jcp-01-00013.pdf?version=1618385190

NMEA 2000

Este protocolo open source es un estándar muy utilizado en todo tipo de buques, y está basado en el protocolo Bus CAN – J1939 (aquí puedes encontrar más información sobre este protocolo y sus debilidades). Este protocolo, al igual que CAN, permite la comunicación entre dispositivos conectados a un único bus de comunicaciones. Todos los dispositivos reciben todos los mensajes, y deciden si deben hacer algo con esa información, o si deben ignorarla.

El protocolo NMEA 2000 fue diseñado para tener una gran robustez en la detección de errores de transmisión, confirmación de envío de paquetes y latencia reducida. Sin embargo, no incorpora ningún mecanismo de seguridad. Por esta razón, es un protocolo altamente vulnerable a todos los tipos de ataques analizados.

- DoS: debido a su limitado ancho de banda (250 Kbps), es vulnerable a una inyección de paquetes, que puede inundar fácilmente la red de mensajes falsos con alta prioridad, bloqueando así el resto de las comunicaciones.

- Spoofing: El único tipo de identificador de qué nodo envía el mensaje es el código PGN insertado en cada paquete. Un atacante podría suplantar la identidad de un nodo simplemente copiando este parámetro, lo que permitiría falsear cualquier comunicación proveniente de este dispositivo.

- Packet Sniffing: Al ser un protocolo tipo bus, todos los mensajes se envían en broadcast, a todos los nodos. Esto, unido a que no se trata de un protocolo cifrado, convierte este ataque en algo trivial. Actualmente, herramientas como Wireshark o SavvyCAN permiten analizar este tipo de comunicaciones con facilidad.

- Replay/MiTM: De nuevo, al ser un protocolo tipo bus sin protecciones de seguridad, si un dispositivo se conecta entre un nodo y el resto, resulta sencillo alterar la comunicación desde/hacia este, suplantando la información inyectada a la red.

NMEA 0183

Se trata de otro protocolo open source utilizado frecuentemente en barcos, en este caso para la transmisión unidireccional de datos. Esto quiere decir que las redes están formadas por un dispositivo emisor y uno o varios dispositivos receptores. Los datos se transmiten en forma de cadenas ASCII a través de un cable serie (RS-232 o RS422), aunque también se puede utilizar sobre UDP en una red ethernet. Pese a que este protocolo es el predecesor de NMEA 2000, aún se utiliza de manera mayoritaria en buques comerciales.

De nuevo, este protocolo no incorpora ningún tipo de medidas de seguridad, por lo que es altamente vulnerable:

- DoS: debido a su bajo ancho de banda (9.6 Kbps), es vulnerable a este tipo de ataques. Un atacante podría saturar la red con facilidad, bloqueando las comunicaciones.

- Spoofing/Packet Sniffing: Al transmitir los datos en formato ASCII sin ningún tipo de cifrado, ambos ataques son triviales. Un atacante conectado a la red podría inyectar, por ejemplo, lecturas falsas del GPS.

- Replay/MiTM: De nuevo, al no tener protecciones de seguridad, es relativamente sencillo interceptar las comunicaciones y modificarlas, especialmente si se usa el protocolo sobre UDP.

AIS

El AIS (Automatic Identification System) es un sistema de tracking utilizado por los transceptores de los barcos, para gestión de tráfico marítimo. Este protocolo se utiliza para la comunicación y broadcast a otros barcos de metadatos vía VHF. Estos metadatos incluyen información sobre el nombre, las coordenadas y otros parámetros relevantes para la navegación. En general, estos mensajes se transmiten a través del puerto UDP 5321.

Este protocolo no incorpora medidas de seguridad, aunque existe una versión, menos utilizada, que cifra el tráfico (EAIS). En referencia a la vulnerabilidad frente a los distintos ataques:

- DoS: El limitado ancho de banda (9.6 Kbps), unido a características específicas del protocolo lo hacen extremadamente vulnerable a este tipo de ataques. Por ejemplo, un atacante podría denegar la transmisión de mensajes enviando, repetidamente, y de forma sincronizada, un comando a la víctima para retrasar la retransmisión de mensajes por un tiempo definido.

- Spoofing: Al no disponer de medidas de seguridad, se puede “engañar” fácilmente a los barcos que utilizan este protocolo. Por ejemplo, creando un “barco falso” que aparezca en el radar del receptor.

- Packet Sniffing: al no tener encriptación y usarse habitualmente en modo broadcast, es trivial interceptar y leer los datos transmitidos.

- Replay/MiTM: interceptar y modificar la comunicación entre dos barcos es relativamente sencillo, debido a la falta de mecanismos de protección. Un ataque de estas características podría, por ejemplo, modificar la posición real de un buque a ojos de otro, causando una situación de confusión y peligro.

OneNet

Se trata de un nuevo estándar de comunicación, basado en NMEA 2000. Está diseñado para la comunicación por redes marítimas a través de IPv6, manteniendo opciones de compatibilidad con sus protocolos predecesores, a través de pasarelas. Cada dispositivo debe ejecutar una aplicación OneNet para comunicarse con la red.

Este protocolo permite un “modo seguro” que utiliza un túnel cifrado para la transmisión de información. En este caso, se debe establecer este túnel a través del método Anonymus Diffie-Hellman, con el dispositivo “encargado” de la seguridad y el acceso a la red, conocido como HID. En caso de que esta opción segura sea activada, cada dispositivo debe obtener un certificado (expedido a través de un software específico) para poder acceder a la red. En referencia a la vulnerabilidad frente a los distintos ataques:

- DoS: El ancho de banda soportado por las redes OneNet (ethernet) es mucho mayor que el de los protocolos previamente mencionados, por lo que por lo que, a priori, es menos susceptible a este tipo de ataques.

- Spoofing: Si las medidas de seguridad están activadas, las comunicaciones se realizan a través de un túnel cifrado, lo que reduce la vulnerabilidad frente a estos ataques. No obstante, un atacante podría suplantar a un HID, haciendo que el dispositivo en cuestión se una a una “red falsa”, obteniendo así la información.

- Packet Sniffing: Si la comunicación se realiza a través del túnel cifrado, el contenido no podrá ser interceptado y leído por un atacante. De nuevo, esta protección podría ser evadida como en el caso anterior.

- Replay/MiTM: Debido a que el método Anonymous Diffie-Hellman no autentica la clave compartida, un atacante podría falsificar la conexión al inicio del proceso, haciéndolo por tanto susceptible a ataques de MiTM. No obstante, el protocolo tiene protección frente a ataques de Replay, ya que los mensajes están numerados con un código que no puede ser reutilizado.

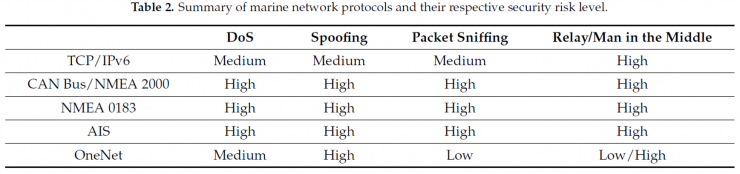

A modo de resumen, se presenta una comparativa de estos protocolos marítimos y el protocolo TCP/Ipv6. Este último se ha seleccionado como referencia para contrastar las similitudes y diferencias en el riesgo que presentan frente a los ciberataques analizados:

Fuente: https://mdpi-res.com/d_attachment/jcp/jcp-01-00013/article_deploy/jcp-01-00013.pdf?version=1618385190

En conclusión, los protocolos marítimos “tradicionales” parten de una problemática similar a otros protocolos industriales: están centrados en la disponibilidad e integridad de las comunicaciones, y no en la confidencialidad. Están diseñados para casos de uso, y no de abuso. Se confía plenamente en el aislamiento de las redes, la seguridad física y la seguridad por oscuridad como protección frente a ciberataques. Sin embargo, las soluciones de conectividad para todo tipo de sistemas son cada vez más frecuentes. Por ejemplo, para realizar mantenimientos remotos. En esa línea, es cuestión de tiempo que una red “aislada” deje de estarlo.

Aunque se está avanzando en el ámbito de la ciberseguridad, con nuevos estándares propuestos, como OneNet, aún queda un largo camino por recorrer. Por un lado, las restricciones propias del sector limitan las medidas de seguridad que pueden ser implementadas, lo que hace que incluso los nuevos protocolos sean vulnerables a ciertos ataques desde el diseño. Por otra parte, la sustitución de los protocolos de comunicación antiguos es una tarea ardua, y muy a largo plazo, que debe involucrar a fabricantes, integradores y dueños.