En este artículo vamos a aprender sobre la clusterización de amenazas llevada a cabo por los equipos de Threat Hunting. Pero, antes de nada, vamos a definir algunos términos.

En primer lugar, Threat Hunting se refiere al arte de buscar y detectar de manera proactiva amenazas de ciberseguridad ocultas en un entorno. Es un enfoque dinámico y estratégico que permite a los defensores descubrir y neutralizar posibles peligros antes de que escalen, convirtiéndose en una habilidad esencial en el actual panorama de ciberseguridad.

En segundo lugar, los analistas de Threat Hunting, también llamados Threat Hunters, necesitan técnicas para identificar y rastrear a las APT y sus actividades. APT se refiere a una amenaza avanzada y persistente que opera de manera encubierta y con intenciones maliciosas durante un período prolongado de tiempo. Para llevar a cabo sus objetivos, las APT utilizan técnicas, tácticas y procedimientos (TTP) sofisticados para acceder a redes y sistemas de información de alto valor, como los sistemas gubernamentales, financieros y militares, entre otros.

La identificación de los grupos APT y su seguimiento es esencial para la ciberseguridad, ya que permite al Threat Hunter anticipar las acciones de los ciberdelincuentes y tomar medidas antes de que sea demasiado tarde, tanto de detección, como preventivas, para proteger los sistemas y la información crítica. Uno de los mecanismos que los Threat Hunters utilizan para identificar los grupos APT es, precisamente, a través de la clusterización de amenazas.

¿Y este término tan raro qué significa? Pues básicamente es el patrón o serie de acciones que un APT en particular lleva a cabo. Por ejemplo, supongamos cada vez que nuestro amigo llega a tu casa, siempre toca tres veces el timbre antes de entrar. Esa acción única y consistente de tocar tres veces el timbre se convierte en un patrón de acciones que permite identificar de inmediato que es nuestro amigo quien está llegando, incluso antes de verlo, y no otra persona.

Por tanto, la clusterización de amenazas permite a los Threat Hunters identificar patrones en el comportamiento de estos grupos, lo que a su vez les ayuda a predecir y prevenir futuros ataques. Por otro lado, son muy útiles para lograr la atribución de grupos específicos, es decir, qué grupo ha sido el autor de un determinado ataque, gracias a que muchas de las APT tienen su propio patrón de comportamiento, además de técnicas, tácticas y procedimientos (TTP) únicos.

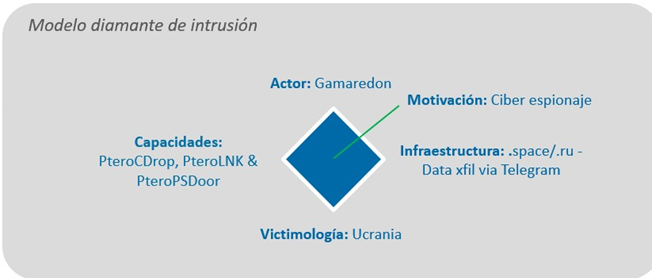

El siguiente paso es identificar qué se necesita para lograr la clusterización de amenazas de APT. Primero, recomendamos revisar, identificar y clasificar todos los elementos forenses disponibles sobre las actividades realizadas por cada APT. Para ello, se puede utilizar el Modelo Diamante de intrusión, que podría centralizar la evaluación en los siguientes aspectos:

- ¿Cuáles son los resultados del análisis de malware y los métodos de ataque utilizados?

- ¿Qué infraestructura ha utilizado el malware? ¿Existe algún patrón en el comportamiento de las comunicaciones?

- ¿Qué objetivos ha seleccionado?

- ¿Cuál es la motivación del ataque?

En la siguiente ilustración, se puede observar un ejemplo de respuesta a estas preguntas, en este caso, relacionado con el grupo Gamaredon, donde tras múltiples investigaciones, se ha concluido qué capacidades utiliza , suele aprovechar el uso de Telegram, cuál es su victimología, y su motivación.

Pero no te asustes, @Lector, que ya hay mucho trabajo en este campo y no tenemos que partir de cero. Por ejemplo, uno de los clusters de APT más conocidos es el grupo APT10 / Stone Panda. Este grupo es responsable de una serie de ataques o actividades contra organizaciones en todo el mundo, desde entidades gubernamentales, empresas de tecnología y organizaciones de defensa. Dentro de los elementos que utiliza APT 10 se incluyen el uso de malware personalizado, la explotación de vulnerabilidades de tipo zero-day y el robo de información de propiedad intelectual.

Otro ejemplo de un cluster es el grupo APT32 / OceanLotus, quien tiene como objetivo organizaciones gubernamentales y empresariales en Asia, especialmente en Vietnam. En sus elementos incluyen el uso de técnicas de spear-phishing, el acceso remoto a través de servidores comprometidos y el uso de malware personalizado.

Aun así, queda trabajo de investigación pendiente de personas que se atrevan a entrar en este apasionante mundo. Eso sí, lamentablemente, la clusterización de APTs necesita muuuuuuuucho tiempo. ¿Por qué? Pues porque el proceso a seguir es largo:

Primero, la promoción de estos grupos empieza desde un incidente en una organización, y se necesita que esta actividad se vaya repitiendo hasta dar lugar a que todos o varios elementos del Modelo Diamante coincidan. Después, una vez se identifican las actividades, se formaría un UNC, es decir, cluster sin categorizar o sin atribución (Uncategorized Cluster – Mandiant) y después se procedería a revisar qué elementos de estos clusters se solapan con grupos APT conocidos. Esto, a su vez, tiene un gran inconveniente que hace que se complique un poco más el asunto, ya que hay que tener en cuenta que cada proveedor de inteligencia tiene su propia telemetría, por lo que cada elemento, dentro del modelo diamante de atribución, tendrá características y nombres diferentes, y por consecuente, la atribución también será distinta.

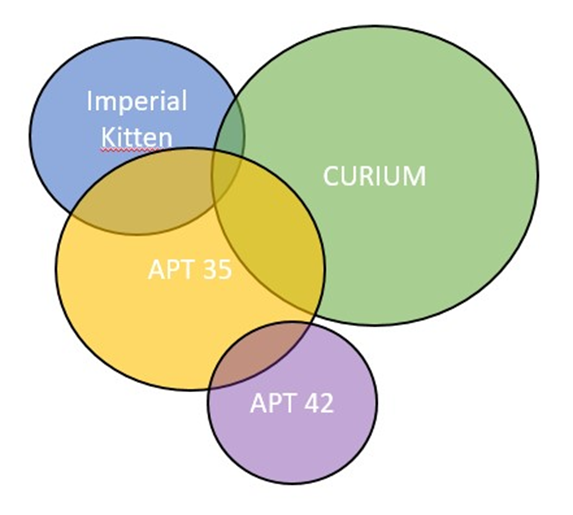

Por ejemplo, en la siguiente imagen se puede observar lo que sería la clusterización de un solo grupo desde la perspectiva de diferentes proveedores de inteligencia como Microsoft, Mandiant, Proofpoint, etc. Cada proveedor tiene su telemetría, que varía en función del tamaño del círculo, y su propia atribución. Además, cuanto más dentro está un círculo de otro, significa que hay más coincidencias en los elementos del modelo diamante de atribución.

En este caso concreto, se puede observar que el círculo verde –atribuido a CURIUM- tiene algunos solapes con los círculos azul y amarillo –atribuidos a Imperial Kitten y APT 35– Sin embargo, el primero se relaciona con grupos iraníes, mientras que los segundos se relacionan con grupos chinos. Esto, teóricamente, es imposible porque se solapan en aspectos del Modelo Diamante pero no en la atribución del grupo. Sin embargo, no significa que un proveedor está en lo cierto y el otro se ha equivocado, sino que cada uno utiliza una telemetría diferente, analizada de manera diferente y que, por tanto, ha obtenido resultados diferentes.

Además, hay que sumar que en la clusterización también se aprovechan los posibles errores de OPSEC de algunos APT o los incidentes de exfiltración de información que hayan afectado a los grupos – por ejemplo por algún “Whistle Blower”.

Por tanto, agrupando toda esta información, además de nuestra propia telemetría, se puede llegar, primero, a atribuir con un nivel alto de fiabilidad y, segundo, empezar a clusterizar la actividad analizada. Cuanta más información disponga el Threat Hunter sobre estos grupos, podrá analizar sus TTP y su evolución. Esto le permitirá, a su vez, mejorar las capacidades de detección de la organización y, por tanto, resultará en un menor número de amenazas y un mayor nivel de seguridad global, que, al fin y al cabo, es lo que todos intentamos conseguir.