El mundo de la ciberseguridad cada vez se vuelve más complejo y desafiante. Con cada nueva amenaza, desde capacidades dañinas como malware o 0 days, hasta los cambios en las infraestructuras, habiendo pasado de entornos on-premise a híbridos o full-cloud, surge la urgente necesidad de esquemas y metodologías que ayuden a enfrentar estas adversidades. No solo buscamos minimizar el impacto de cualquier amenaza, sino también de alcanzar un nivel de detección y neutralización con el que nos sintamos confiados, aunque a menudo esto puede dar una sensación de falsa seguridad.

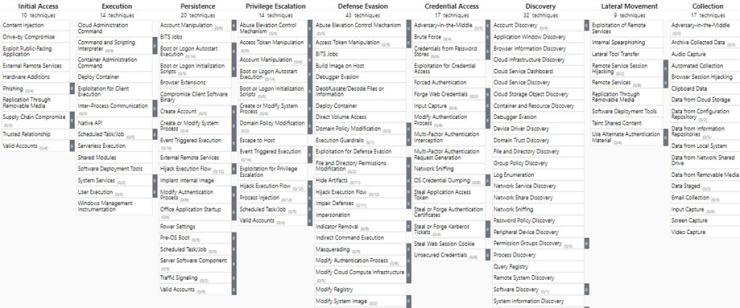

Hoy día encontramos diversos esquemas que nos ayudan a entender y contextualizar el modus operandi de los actores hostiles. Desde el ampliamente reconocido MITRE hasta el Malware Behavior Catalogue (MBC), pasando por Microsoft Attack Kill Chain y Lockheed Cyber Kill Chain, estas herramientas nos ofrecen una guía para comprender y enfrentar las tácticas, técnicas y procedimientos (TTPs) utilizados por los adversarios. Dentro de este panorama MITRE ATT&CK el esquema más reconocido. Su matriz desglosa las distintas técnicas, tácticas y procedimientos (TTPs) utilizados por los actores hostiles.