Lo prometido es deuda. Nunca publicamos dos posts el mismo día, pero tampoco se publican dos 0-day el mismo día.

Lo prometido es deuda. Nunca publicamos dos posts el mismo día, pero tampoco se publican dos 0-day el mismo día.

En este caso, se trata de una vulnerabilidad crítica en SSLv3 (Secure Sockets Layer) que ha sido descubierta por el equipo de seguridad de Google y bautizada con el nombre de Poodle: Padding Oracle On Downgraded Legacy Encryption. No nos los pregunten. No sabemos si les gustó “Poodle” y buscaron una frase que le pegase, o salió así juntando las siglas. Este protocolo, que tiene más de 15 años y está ya obsoleto, solía utilizarse para securizar las comunicaciones SSL y fue reemplazado por TLS. Sin embargo, y aquí viene la gracia, por cuestiones de retrocompatibilidad la opción de hacer uso del SSL sigue estando disponible.

¿En qué consiste el ataque? Un hacker que consigue interceptar el tráfico enviado en SSL 3.0 entre un cliente y un servidor (por ejemplo, a través de un ataque de tipo MitM por ejemplo o gracias a un punto de acceso Wi-Fi malicioso), podría lograr descifrar y recuperar información crítica como las cookies de sesión.

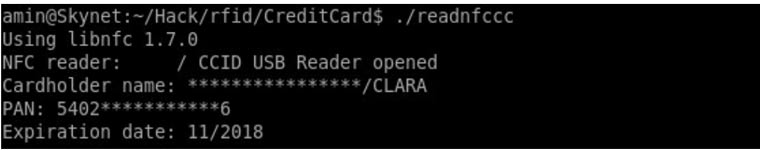

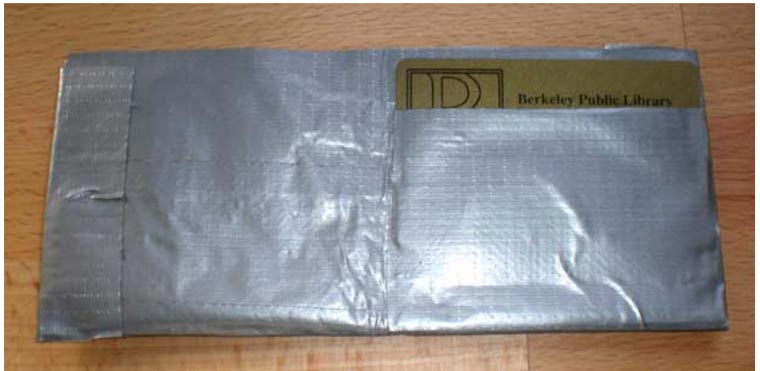

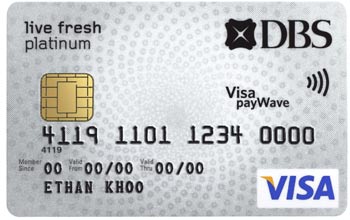

Quizás por no haber prestado mucha atención, gran número de usuarios ya disponen de una de las nuevas tarjetas de crédito sin contacto (NFC) y no tienen ni idea de lo que eso significa. A primera vista son iguales que las anteriores, la única diferencia exterior es un símbolo que representa unas ondas para indicar la presencia de la nueva funcionalidad.

Quizás por no haber prestado mucha atención, gran número de usuarios ya disponen de una de las nuevas tarjetas de crédito sin contacto (NFC) y no tienen ni idea de lo que eso significa. A primera vista son iguales que las anteriores, la única diferencia exterior es un símbolo que representa unas ondas para indicar la presencia de la nueva funcionalidad.