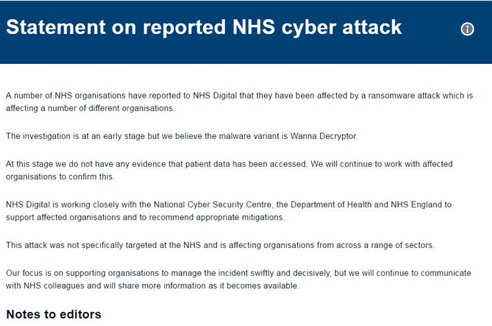

Como ya sabéis Wannacry también hizo sus estragos en el Sistema Nacional de Salud de Reino Unido afectando a cerca de 25 hospitales y centros médicos. Las noticias hablan de que se paralizaron los sistemas y que en algunos casos se tuvo que desviar pacientes a otros hospitales.

En mi opinión, las organizaciones pertenecientes al sector sanitario deberían estar mínimamente preparadas para poder hacer frente a un ataque de este tipo y conseguir que la afectación fuese la menor posible.

Si hacemos un análisis diferencial de la organización con respecto a un estándar, mejores prácticas, etc., podremos tener una visión de cuáles son los puntos más débiles de la organización y sobre los que tendremos que actuar de manera inmediata. En el caso de los entornos sanitarios las referencias más conocidas son la HIPAA y la ISO 27799.

[Read more…]

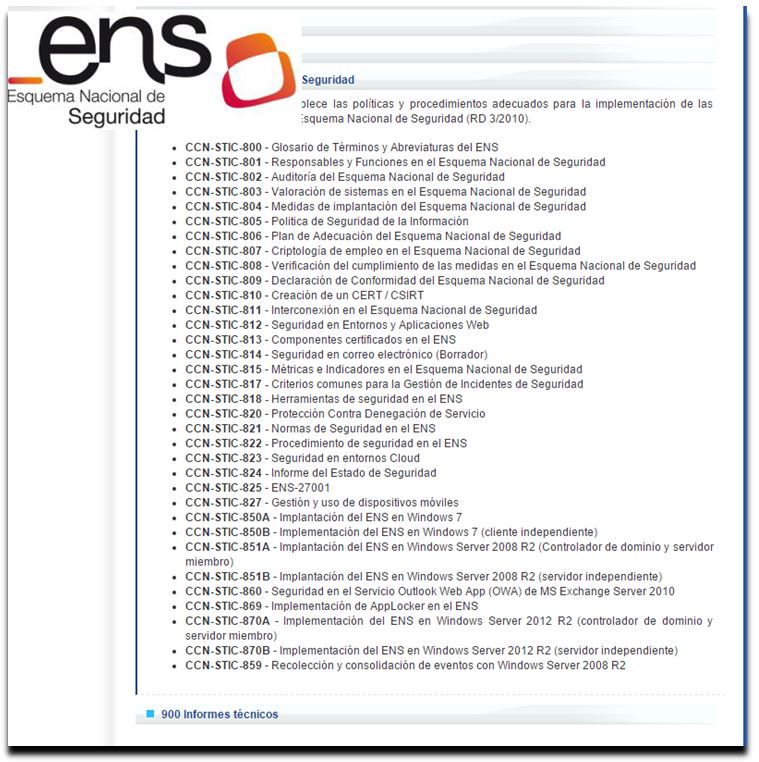

En un post anterior comenté que estaba pendiente la publicación de la actualización del Esquema Nacional de Seguridad. Pues como podéis imaginar por el título de esta entrada,

En un post anterior comenté que estaba pendiente la publicación de la actualización del Esquema Nacional de Seguridad. Pues como podéis imaginar por el título de esta entrada,  Sin entrar en valoraciones sobre los motivos por los que en los últimos tiempos se crean “días de…” para todo, quiero hacer una mención al pasado día 31 de Marzo, cuando se celebró el día mundial de las copias de seguridad.

Sin entrar en valoraciones sobre los motivos por los que en los últimos tiempos se crean “días de…” para todo, quiero hacer una mención al pasado día 31 de Marzo, cuando se celebró el día mundial de las copias de seguridad. Desde este post quiero presentar un poco más en detalle a una de las

Desde este post quiero presentar un poco más en detalle a una de las