WordPress es el sistema de gestión de contenidos o CMS más popular, usado para múltiples sitios webs, principalmente blogs. Cubre un 58.6 % de los sitios webs cuyo CMS es conocido, y un 27.4 % de todas las webs, según W3Techs. Recientemente en su actualización a 4.7.2 cubrió tres vulnerabilidades conocidas CVE-2017-5610, CVE-2017-5611 y CVE-2017-5612. Silenciosamente, también parcheó una vulnerabilidad descubierta por Sucuri en la API REST introducida en WordPress 4.7.0 que permitía a cualquier usuario inyectar contenido en cualquier post o página de WordPress. Esta vulnerabilidad presenta un nivel 9 de DREAD por la escalada de privilegios remota.

CVE-2017-5610

En wp-admin/includes/class-wp-press-this.php no existe restricción de visibilidad de la interfaz del usuario para la asignación de taxonomías y terms a los posts de WordPress. Por lo tanto, un usuario sin permisos para ello puede editar o añadir nuevos atributos a los posts. En la versión 4.7.1, al pulsar el botón Press it se ejecuta el código del PHP antes citado sin realizar comprobación alguna de los permisos del usuario actualmente conectado.

[Read more…]

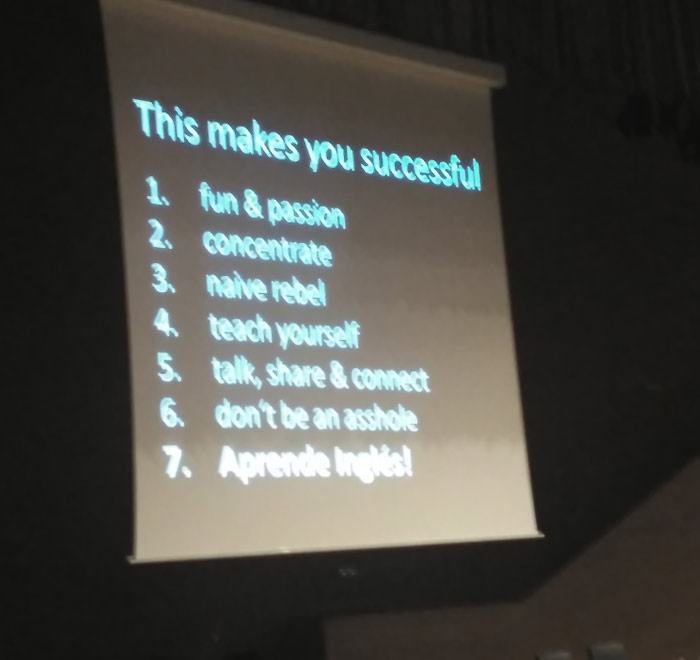

Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática.

Los días 1, 2 y 3 de octubre tuvo lugar en Albacete la 5ª edición de la Convención Navaja Negra, que congregó a unos 650 asistentes entre los que se encontraban tanto expertos como aficionados, estudiantes y profesionales, todos ellos con un denominador común, su pasión por la seguridad informática.