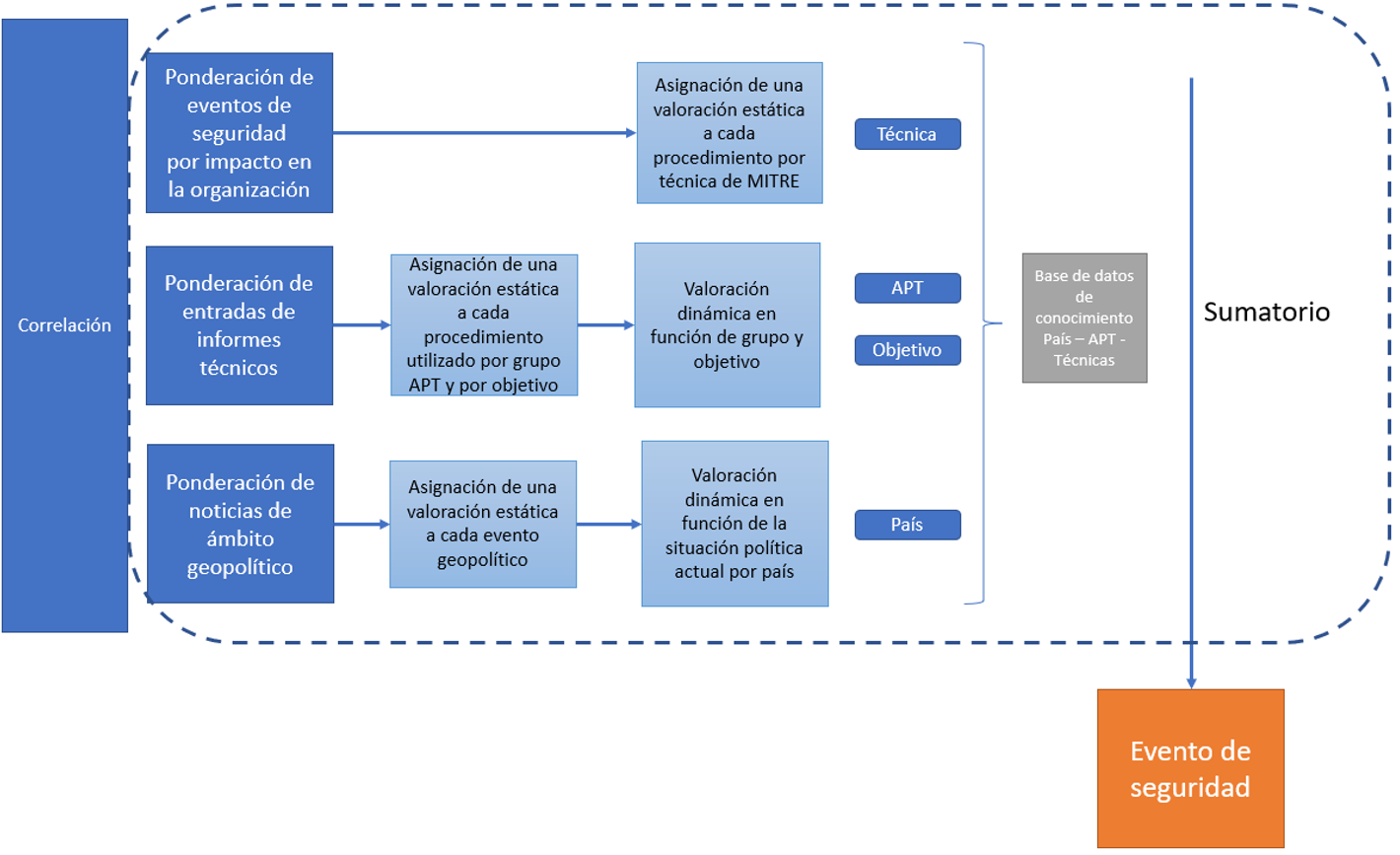

Una vez definidos los requisitos de inteligencia por parte de las audiencias, debe planificarse el resto de las tareas involucradas en el Ciclo de Inteligencia. Entre las más relevantes está la identificación de las fuentes de información y la disponibilidad de los recursos y capacidades para su adquisición en tiempo y forma. Estas tareas se ejecutan en la fase de adquisición.

La adquisición es la fase del proceso de inteligencia donde el dato de interés es obtenido desde distintas fuentes, tanto abiertas como cerradas, o técnicas o humanas.

En el siguiente artículo se especificará una aproximación para la estructuración de las tareas de adquisición, estableciendo los alcances identificados en artículos anteriores mediante los PIR.

Alcance de las tareas de adquisición

La identificación de los Priority Intelligence Requirements como paso previo permite la selección de los objetivos de la tarea de adquisición a través de los EEI.

Es precisamente parte de la planificación de esta etapa la identificación de qué fuentes de información permiten la adquisición de dichos EEI.

Sin embargo, el objetivo de la fase de adquisición, como disparador de todo el proceso de inteligencia, se ve muy alineado con un concepto comentado en el artículo anterior, que es el tiempo de oportunidad. Esto impacta en que el producto de inteligencia sea de utilidad con suficiente antelación como para que el trabajo del equipo de inteligencia sea diferencial para la audiencia.

Por ello la rapidez con la que se realizan las labores de adquisición sea una parte fundamental en conseguir que el producto de inteligencia esté dentro del tiempo de oportunidad, consiguiendo una utilidad real del proceso. A continuación, se definirán una serie de elementos que permitirán una correcta planificación, alcance y automatización de dicha fase, cuestión no sólo son fundamental para la calidad del producto, sino especialmente para su utilidad.

[Read more…]