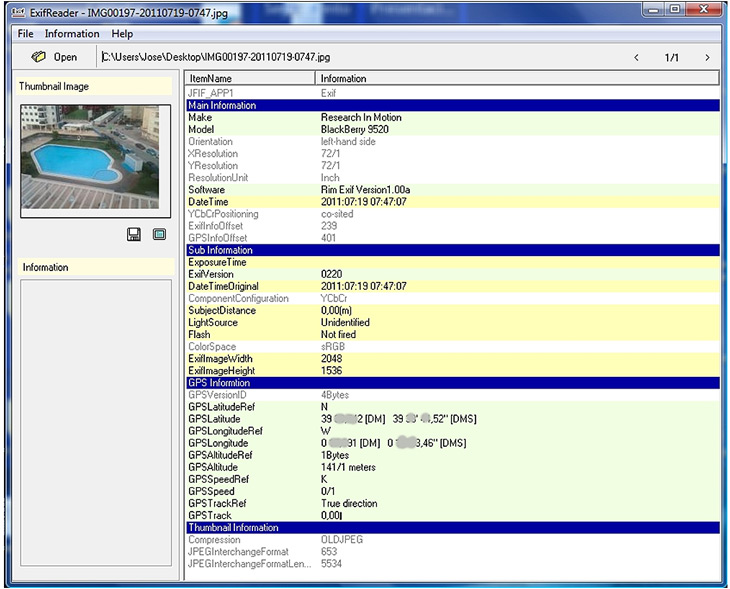

No estamos hablando de esteganografia (ver la definición que hicimos en otro post), ni de ninguna técnica compleja desarrollada por un experto en tecnología. Hablamos de algo mucho más simple. Hablamos de la información que algunos dispositivos, entre ellos buena parte de los smartphones, almacenan sobre la geolocalización de las fotos tomadas sin que en muchos casos seamos conscientes de ello. La almacenan en la información oculta de las fotos que con determinado tipo de programas resulta sencillo extraer (exif reader por ejemplo). Normalmente estos dispositivos tienen una opción que nos permite configurar si se almacena o no la posición con sus coordenadas en la información oculta de la foto. En la Blackberry hay una opción denominada GeoTag, en las opciones de la cámara, que cumple precisamente esta función.

Como siempre el hecho de que un smartphone pueda geolocalizar una foto no es ni bueno ni malo en sí mismo. El uso que se puede hacer de esta información es lo que puede convertirlo en un potencial peligro, por lo que es importante que todos, sobre todo los más jóvenes, sepamos lo que hacemos y que uso se puede hacer de esa información. Hay que tener en cuenta que la mezcla entre la geolocalización de una foto y los sistemas de información en tiempo real como es el caso de twitter, pueden llegar a ser una mezcla explosiva. Podemos hacernos una idea visitando la url http://icanstalku.com/ que podríamos traducir por “puedo acosarte”. Yo creo que simplemente viendo el contenido se te ponen los pelos de punta.

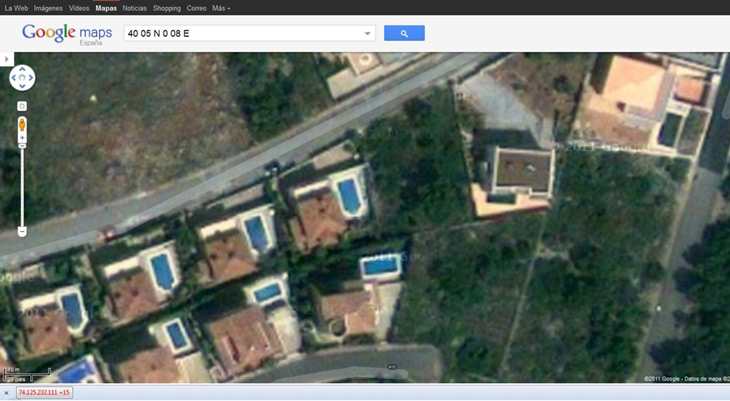

Usando simplemente Google Maps e indicando la longitud y latitud tal y como aparece en la información de la foto tomada por el teléfono, y voilà: aparece la foto de nuestro precioso perro que hemos querido compartir con nuestro amigos geoposicionada en nuestra linda casa:

Os planteamos una historia ficticia… o tal vez no.

Supongamos que soy bichomalo (si quieren saber quien es bichomalo no tienen más que seguir este enlace: http://www.youtube.com/watch?v=JcB_RfX0BVQ) y que me he encaprichado de una chiquita la mar de mona. Los papás de la niña le han comprado el último modelo de teléfono con una tarifa plana de acceso a Internet. Los papás no saben mucho de tecnología y no siguen ningún blog de seguridad para hijos e hijas digitales, ni entienden sobre estos riesgos. La niña se da de alta un perfil en twitter, por supuesto con su nombre, y comienza a tuitear; tuitear mola y es un símbolo de status. No contenta con su tuenti comienza a compartir fotos en sus tuits. Evidentemente no sabe que en la foto de su maravilloso smartphone se guardan las coordenadas de donde toma la foto. Bichomalo sí que lo sabe. Sigue a la niña con una cuenta de twitter falsa en la que se ha fabricado un perfil la mar de cuco. Un perfil falso con foto de una chiquilla rubia a la que solo se le ven los ojos, foto descargada de cualquier rincón de Internet. Se permite el lujo de tuitear cosas de niñas e incluso mandarle algún privado a nuestra protagonista.

Un día nuestra protagonista está en la cena del cumple de su mejor amiga. Le ha costado que sus padres le dejen salir hasta tarde pero lo ha conseguido porque está cerca de casa. La fiesta es divertida. Publican muchas fotos de la juerga. En un momento de la noche nuestra protagonista, cansada, decide irse a su casa que está a unas manzanas. “Me voy a casa” publica en su twitter… Bichomalo también lo lee. Sabe donde está por las fotos que ha estado viendo en su twitter y también sabe donde está su casa…

Por favor, seamos conscientes del mal uso que se puede hacer de la tecnología y preocupémonos de la formación de nuestros hijos y, por qué no, de la nuestra también.

Mucho tiempo tienen algunos para que se les ocurran las maldades a las que estamos asistiendo en la Red. Los vectores de ataque cambian a una velocidad de vértigo. Incluso hemos visto, en un ataque en marcha, cambiar el vector de ataque buscando resultados positivos ante el fallo de la estrategia inicial.

Mucho tiempo tienen algunos para que se les ocurran las maldades a las que estamos asistiendo en la Red. Los vectores de ataque cambian a una velocidad de vértigo. Incluso hemos visto, en un ataque en marcha, cambiar el vector de ataque buscando resultados positivos ante el fallo de la estrategia inicial.  Hace ya unos años, en una convención anual de la empresa en la que trabajábamos (una empresa muy innovadora en su día), un ex-compañero y amigo, Esteban, tomó el micrófono y nos hizo una presentación que, en aquel momento, me pareció sencillamente alucinante, tanto, que pasados los años es una de esas pocas presentaciones que recuerdo tan claramente.

Hace ya unos años, en una convención anual de la empresa en la que trabajábamos (una empresa muy innovadora en su día), un ex-compañero y amigo, Esteban, tomó el micrófono y nos hizo una presentación que, en aquel momento, me pareció sencillamente alucinante, tanto, que pasados los años es una de esas pocas presentaciones que recuerdo tan claramente.