Hace un par de semanas tuvo lugar en Madrid el primer encuentro internacional CIIP sobre Ciberseguridad y Protección de Infraestructuras Críticas. El encuentro se desarrolló en la División de Formación y Perfeccionamiento de la Subdirección General RRHH de la DG de la Policía y la Guardia Civil con una muy alta participación tanto de gestores de Infraestructuras Críticas como de consultores que estamos trabajando en estos temas.

Hace un par de semanas tuvo lugar en Madrid el primer encuentro internacional CIIP sobre Ciberseguridad y Protección de Infraestructuras Críticas. El encuentro se desarrolló en la División de Formación y Perfeccionamiento de la Subdirección General RRHH de la DG de la Policía y la Guardia Civil con una muy alta participación tanto de gestores de Infraestructuras Críticas como de consultores que estamos trabajando en estos temas.

La inauguración oficial de las jornadas corrió a cargo del Secretario de Estado de Seguridad, D. Antonio Camacho, quien destacó la importancia que en los últimos tiempos ha tomado la seguridad para el conjunto de la sociedad y especialmente la seguridad de las infraestructuras críticas para todos los gobiernos del mundo. En su intervención lanzó una serie de datos que ponen los pelos de punta a cualquiera y que ponen de manifiesto la importancia de los temas tratados en el encuentro durante estos días. Habló, en términos generales, del ya disponible Catálogo de Infraestructuras Estratégicas de España, promovido a instancias proyecto de Directiva de la UE para la identificación y designación de infraestructuras críticas europeas (ICE) de diciembre de 2006, y desarrollado en España en base a lo establecido por del Acuerdo del Consejo de Ministros sobre Protección de Infraestructuras Críticas. Este Catálogo, tal y como se establece en el Real Decreto está considerado como material SECRETO y recoge información de unas 3.700 Infraestructuras Estratégicas en España, algunas de las cuales son Críticas. El Secretario de Estado comentó que aproximadamente el 80% de las Infraestructuras Estratégicas catalogadas están en manos privadas y que en los estudios que se han realizado en materia de seguridad sobre una población de unos 600 directivos de ICs, el 54% de las encuestadas reconocen haber sufrido ciberataques organizados.

A priori estos datos estremecen a cualquiera, y más cuando uno empieza a profundizar sobre las medidas de protección que algunas de estas instalaciones tienen en términos generales. En este blog ya hemos escrito en varias ocasiones sobre estos temas; hace algún tiempo, incluso antes de crearse el CNPIC, nos preguntábamos sobre si podíamos o no dormir tranquilos en un post que escribimos poco después de realizar una auditoría de seguridad en una instalación que no podemos ni debemos citar.

Para terminar su intervención, D. Antonio Camacho destacó la importancia del tema anunciando la próxima publicación del Real Decreto sobre la Protección sobre Infraestructuras Críticas Nacionales. El Plan Nacional de Protección de Infraestructuras Críticas define como Infraestructuras Críticas: “Aquellas instalaciones, redes, servicios y equipos físicos y de tecnología de la información cuya interrupción o destrucción tendría un impacto mayor en la salud, la seguridad o el bienestar económico de los ciudadanos o en el eficaz funcionamiento de las instituciones del Estado y de las Administraciones Públicas”, y contempla la inclusión de éstas en 12 Sectores estratégicos, subdivididos a su vez en Subsectores, Ámbitos y Segmentos que son los siguientes:

- Administración

- Alimentación

- Energía

- Espacio

- Sistema Financiero y Tributario

- Agua

- Industria Nuclear

- Industria Química

- Instalaciones de Investigación

- Salud

- Tecnologías de la Información y las Comunicaciones

- Transporte

En términos generales, constatamos el incipiente desarrollo de actividades en todos los sectores en esta materia y que es mucho el camino que queda por recorrer. No se puede decir, ni mucho menos, que sea un problema maduro en su definición, con soluciones maduras por parte del mercado. Mucha intención, mucho proyecto de I+D+i y mucho futuro para problemas que no obstante más que de futuro son totalmente presentes. Los asistentes tuvimos la oportunidad de recibir información sobre la perspectiva nacional, la internacional, la visión de algunos gestores de Infraestructuras Críticas y las tímidas soluciones de la Industria al problema planteado.

Las jornadas finalizaron con la creación de 4 talleres en torno a los temas que la organización consideró más urgentes e importantes:

- Taller I: Gestión de incidentes y Sistemas de detección preventiva

- Taller II: Gestión de Riesgos

- Taller III: Gestión de continuidad

- Taller IV: Seguridad en productos de sistemas y control industrial

En próximas entradas que escribirá el equipo que asistió al evento, intentaremos resumir las conclusiones que hemos sacado de cada uno de estos talleres. Por último, desde este blog queremos enviar nuestra más sincera enhorabuena al joven Centro Nacional de Protección de Infraestructuras Críticas (CNPIC) por la organización del encuentro, y nuestro mensaje de ánimo a su Director, D. Fernando Sánchez, para afrontar el duro trabajo que tienen por delante. Desde S2 Grupo seguiremos trabajando en labores de I+D+i, concienciación y consultoría para aportar nuestro granito de arena en una labor tan importante para los estados como es la protección de sus Infraestructuras Críticas.

En los últimos años el panorama global de la seguridad ha sufrido grandes cambios que afectan, tanto a la percepción que la sociedad tiene de la seguridad, como a la forma en la que organizaciones de todo el mundo plantean sus estrategias de seguridad.

En los últimos años el panorama global de la seguridad ha sufrido grandes cambios que afectan, tanto a la percepción que la sociedad tiene de la seguridad, como a la forma en la que organizaciones de todo el mundo plantean sus estrategias de seguridad.  En las conferencias de enise que les comenté en

En las conferencias de enise que les comenté en

La semana pasada tuvo lugar en Estocolmo, la 4ª conferencia europea sobre investigación en seguridad,

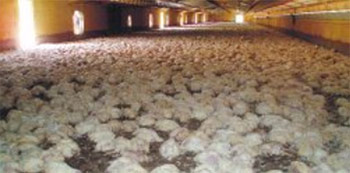

La semana pasada tuvo lugar en Estocolmo, la 4ª conferencia europea sobre investigación en seguridad,  En los tiempos que corren, creo que ya nadie duda de que disponibilidad es seguridad. Por si tenemos aún algún escéptico entre nosotros le invito a que se fije en la foto adjunta e intente preguntárselo a los pobres 22,000 “pollos” (servidores) que por una falta de disponibilidad del sistema de acondicionamiento de aire de su “granja” (CPD) perecieron todos en unas horas y nos dejaron esta siniestra imagen.

En los tiempos que corren, creo que ya nadie duda de que disponibilidad es seguridad. Por si tenemos aún algún escéptico entre nosotros le invito a que se fije en la foto adjunta e intente preguntárselo a los pobres 22,000 “pollos” (servidores) que por una falta de disponibilidad del sistema de acondicionamiento de aire de su “granja” (CPD) perecieron todos en unas horas y nos dejaron esta siniestra imagen.  Los centros WARP (Warning, Advice and Reporting Point) británicos surgen de la misma necesidad de los ISAC de proteger las infraestructuras nacionales mediante la compartición de información sensible, en este caso del gobierno británico. Los centros WARP se centran en prestar servicios a la sociedad en cuatro grandes grupos:

Los centros WARP (Warning, Advice and Reporting Point) británicos surgen de la misma necesidad de los ISAC de proteger las infraestructuras nacionales mediante la compartición de información sensible, en este caso del gobierno británico. Los centros WARP se centran en prestar servicios a la sociedad en cuatro grandes grupos: Continuando con la

Continuando con la  Aunque supongo que tod@s los lectores conocerán el término SOC (Security Operation Center), creo que es importante aportar nuestra visión particular sobre los objetivos y el funcionamiento de los mismos a través del análisis de distintos tipos de Centros de Seguridad que hemos tenido la oportunidad de conocer y estudiar en alguno de los proyectos que hemos realizado; ésta es la primera de las entradas semanales que dedicaremos a este tema.

Aunque supongo que tod@s los lectores conocerán el término SOC (Security Operation Center), creo que es importante aportar nuestra visión particular sobre los objetivos y el funcionamiento de los mismos a través del análisis de distintos tipos de Centros de Seguridad que hemos tenido la oportunidad de conocer y estudiar en alguno de los proyectos que hemos realizado; ésta es la primera de las entradas semanales que dedicaremos a este tema.