El conflicto armado entre Rusia y Ucrania, iniciado el 24 de febrero de 2022 y aún en curso, ha marcado un punto de inflexión en las relaciones internacionales del siglo XXI.

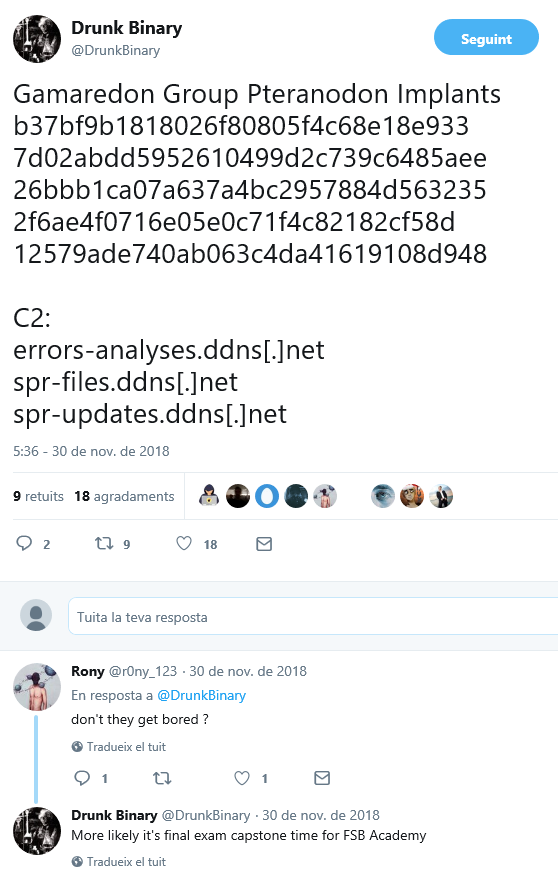

Además de los informes provenientes del campo de batalla que evidencian la crudeza de un enfrentamiento que emplea la totalidad del espectro de medios militares conocidos hasta ahora, también se han registrado campañas cibernéticas y ciberataques por parte de los actores involucrados, lo cual representa un cambio significativo en comparación con conflictos armados anteriores.

Este informe proporciona una visión general de las implicaciones e impactos del componente cibernético y su uso en el desarrollo del conflicto armado. Para ello, se examinan las operaciones cibernéticas y ciberataques llevados a cabo desde junio de 2021 hasta el presente, dirigidos a infraestructuras críticas de Ucrania y países miembros de la OTAN y la UE.

Así, se ofrece una contextualización teórica del conflicto y un análisis de las ciberamenazas y herramientas identificadas a lo largo de su evolución. Para obtener más información al respecto, puede acceder a la investigación detallada en este enlace o visitar la página web lab52.io.