A estas alturas, bien sabemos que ya hay más bien poco que no se puede hacer con un Smartphone. Esos cacharritos que todos (o casi) llevamos en el bolsillo y que nos acompañan a todas partes, que habitualmente dejamos sobre la mesa cuando salimos a comer o cenar y que hacen los trayectos en metro más llevaderos.

Con más de dos millones de aplicaciones para elegir, tenemos para todos los gustos. Es fácil encontrar rankings de las aplicaciones más útiles para viajar, para mejorar nuestra productividad, los juegos más adictivos o las aplicaciones más inútiles.

Hoy quiero elaborar mi propia lista de “aplicaciones que a mí jamás se me habrían ocurrido”, pero pensando en ellas desde un punto de vista distinto al de su funcionalidad: el de los permisos que solicitan para ser instaladas.

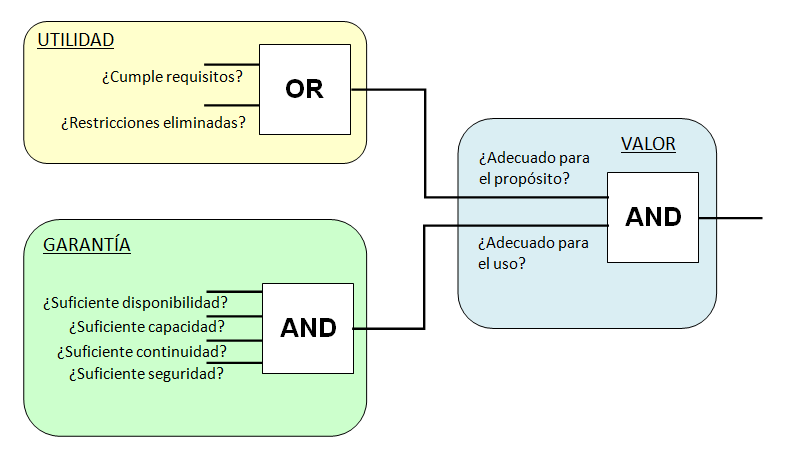

Cuando hablamos de “seguridad de la información” estamos acostumbrados a pensar en contraseñas, virus, actualizaciones y hackers en sótanos oscuros iluminados solamente por su pantalla de fósforo verde (vale, igual lo del fósforo verde está un poco anticuado, pero todo el mundo sabe que a los hackers les molesta la luz).

Cuando hablamos de “seguridad de la información” estamos acostumbrados a pensar en contraseñas, virus, actualizaciones y hackers en sótanos oscuros iluminados solamente por su pantalla de fósforo verde (vale, igual lo del fósforo verde está un poco anticuado, pero todo el mundo sabe que a los hackers les molesta la luz). Hace unos meses, llegó a España la aplicación

Hace unos meses, llegó a España la aplicación

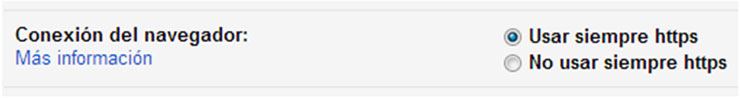

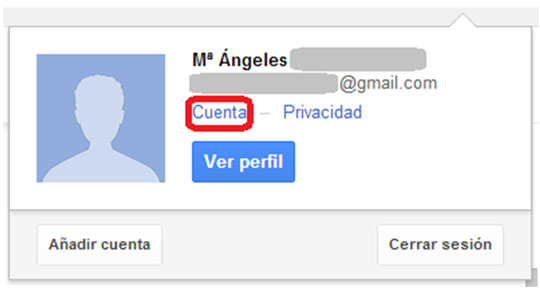

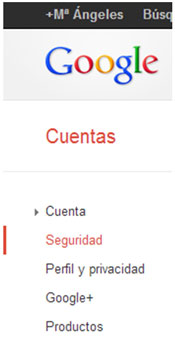

Pero ahora que estoy rodeada de gente que sabe de seguridad y se preocupa por la privacidad, estoy empezando a plantearme cosas a las que antes no les daba

Pero ahora que estoy rodeada de gente que sabe de seguridad y se preocupa por la privacidad, estoy empezando a plantearme cosas a las que antes no les daba