Un mes más, desde el laboratorio de malware queremos compartir con vosotros lo que se está cociendo en el mundo del malware. Recordar que en este tipo de entradas encontraremos amenazas conocidas, vistas en otras fuentes o analizadas directamente en nuestro laboratorio, pero el objetivo del post es conocer qué tipo de amenazas están activas.

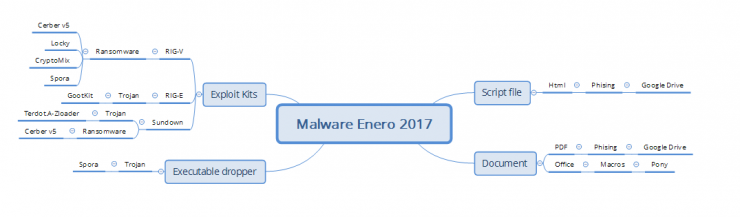

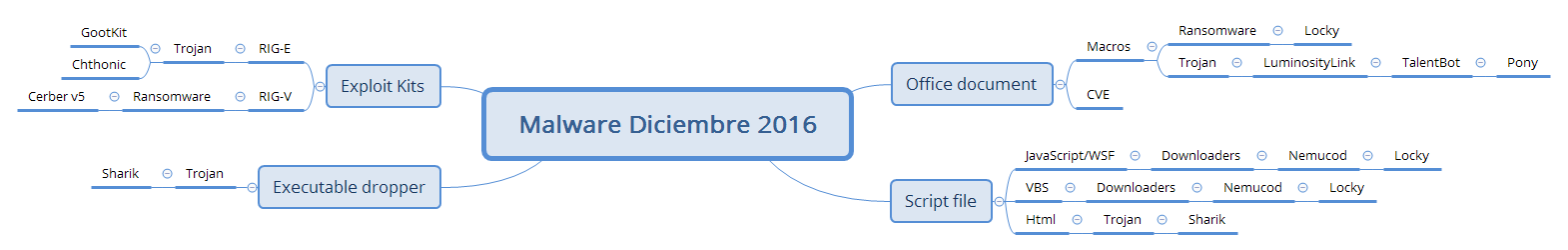

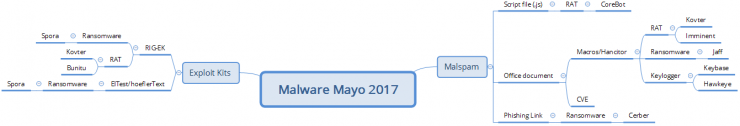

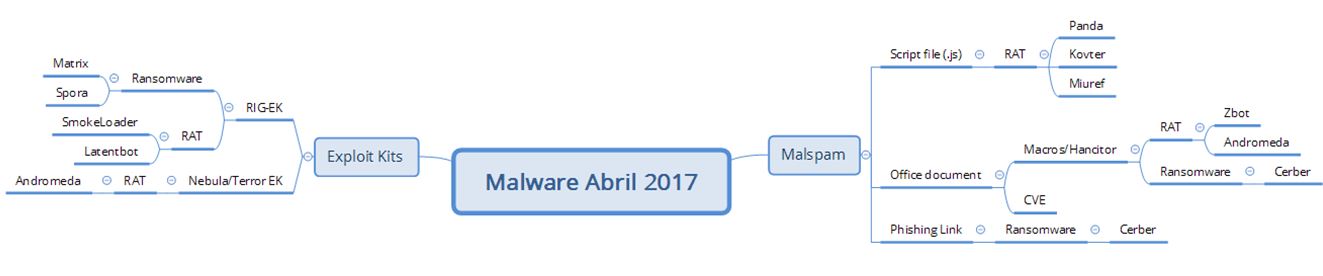

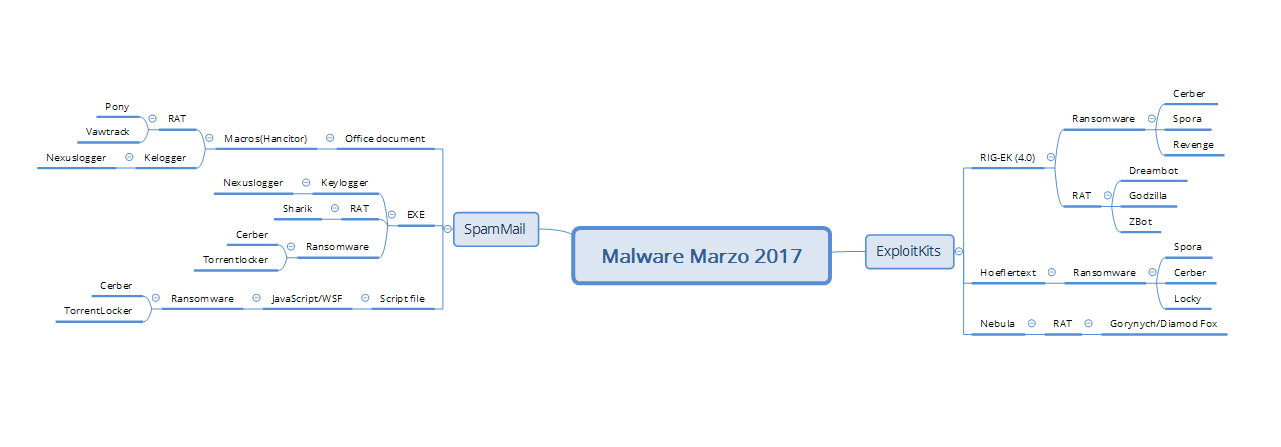

A continuación, mostramos un diagrama con la información recopilada este mes desde el laboratorio:

Para poder observar de un modo más visual determinadas tendencias relativas a la infraestructura de algunas amenazas actuales, una vez más queremos mostraros unas graficas que consideramos interesantes. La idea es sencilla y consiste en recopilar de diferentes fuentes abiertas y de fuentes propias, direcciones IP de Command and Controls (C2 a partir de ahora). Después esta información recopilada la representamos de diferentes maneras como veremos a continuación:

[Read more…]

Este mes traemos algo nuevo que esperamos que os guste y nos ayude a ver de un modo más visual determinadas tendencias. La idea es sencilla y consiste en recopilar de diferentes fuentes abiertas y fuentes propias, direcciones IP de command and controls (en adelante C2). Vamos a ver la información recopilada y a representarla de la siguiente manera:

Este mes traemos algo nuevo que esperamos que os guste y nos ayude a ver de un modo más visual determinadas tendencias. La idea es sencilla y consiste en recopilar de diferentes fuentes abiertas y fuentes propias, direcciones IP de command and controls (en adelante C2). Vamos a ver la información recopilada y a representarla de la siguiente manera: