Desde que los Smartphones se han instalado en nuestras vidas, ya sea cotidianas o profesionales, uno de los mayores miedos es el de perderlo y no volver a encontrarlo. Aunque este miedo puede surgir por distintos motivos, uno de los principales es la cantidad de información sensible que almacena y a los que una persona malintencionada tendría acceso. Este problema se ve incrementado cuando se trata de smartphones profesionales, en los que no sólo tenemos información personal, sino información corporativa y sistemas de acceso al entorno corporativo.

¿Qué ocurre cuando perdemos el teléfono móvil? Si lo tenemos correctamente bastionado no será un problema mayor. La persona que haya encontrado el dispositivo deberá conocer el código o patrón de desbloqueo de pantalla. En el mejor de los casos, tras N reiterados intentos el dispositivo hará un wipe (borrado completo de los datos del usuario). (Nota de un paranoico: No dejar marcadas las huellas si usamos un patrón para desbloquear la pantalla).

Pero, ¿y si lo que queremos es localizarlo? Quién sabe, quizá nadie lo haya encontrado y siga en el mismo sitio donde se cayó. Para este caso necesitamos de terceras aplicaciones que nos permitan llevar a cabo estas acciones. Existen multitud de ellas, gratuitas o de pago, pero se van a describir brevemente las más conocidas, aunque cualquier aportación del lector es evidentemente bienvenida.

Productos comerciales

Por un lado tenemos las aplicaciones comerciales cuyo importe económico y si realmente merece la pena o no pagar por ello tendrá que ser valorado por cada persona.

StealthGenie

Este producto es de una compañía americana que ofrece un producto para realizar un rastreo completo de un dispositivo móvil con una aplicación disponible para Android, iOS o Blackberry.

A cambio es necesario desembolsar una cantidad considerable de dinero, $99.99, que son aproximadamente 77.14€/año.

La versión básica incluye las siguientes características:

- Registro de llamadas.

- SMS recibidos/enviados.

- Acceso a la agenda.

- Tareas y calendario.

- Historial y marcadores Web.

- GPS tracking.

- Notificación por cambio de SIM.

La versión ‘Platinum’ ofrece la posibilidad de escuchar las llamadas telefónicas realizadas entre otras opciones. Esta versión ‘full-equipe’ cuesta $199.99/año o lo que es lo mismo, 154.30€.

Es posible acceder a una demo del dashboard (o panel de control) en el siguiente enlace: http://demo.stealthgenie.com/dashboard

Cerberus

En alguna ocasión hemos hablado de Cerberus, como es el caso de un uso malintencionado visto en un post anterior.

Esta aplicación está disponible a partir de 2.99€, con una licencia vitalicia que permite controlar hasta cinco dispositivos distintos.

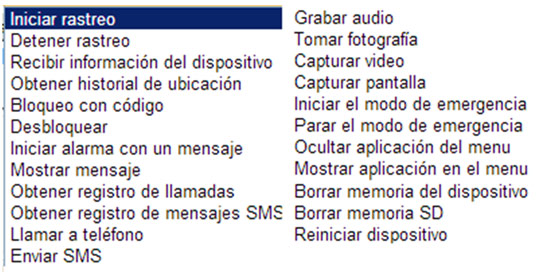

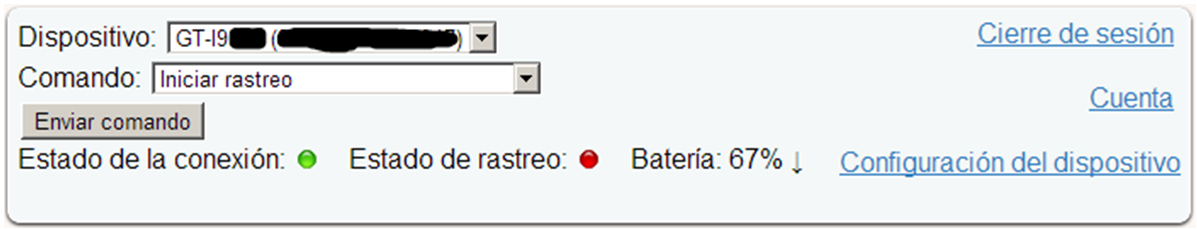

Desde el dashboard de Cerberus podemos encontrar la siguiente lista de posibles acciones que permite llevar a cabo para controlar el dispositivo, entre los que se encuentra el rastreo a través del GPS.

Este producto solo está disponible para smartphones Android.

Productos gratuitos

Por otro lado, existen otras aplicaciones que de forma gratuita permiten hacer un seguimiento del dispositivo móvil. Las características son más limitadas que las ofrecidas por las soluciones comerciales, pero para algunos usuarios pueden cumplir con las necesidades básicas.

InstaMapper

Esta sencilla aplicación únicamente permite el rastreo del dispositivo a través del GPS. Aunque es gratuita está en periodo de cierre. A partir del día 13 de Diciembre van a dejar de dar este servicio por no poder mantener el gasto que esto supone, aspecto que puede ser interesante para aquellos usuarios que actualmente la estén utilizando.

Este producto solo está disponible para smartphones Android.

Prey

Esta es una de las soluciones que más me ha llamado la atención, ya que desde sus comienzos era un producto para seguir el rastro de un equipo informático (Windows o Mac OS X). Poco a poco Prey ha ampliado su abanico y actualmente se puede instalar en Android, iOS e incluso Linux.

Las ventajas de este producto es que existe una versión de pago que va desde los 3,8€ hasta 308.61€ mensuales en función del número de dispositivos y funcionalidades requeridas. En la página del producto se puede encontrar más información.

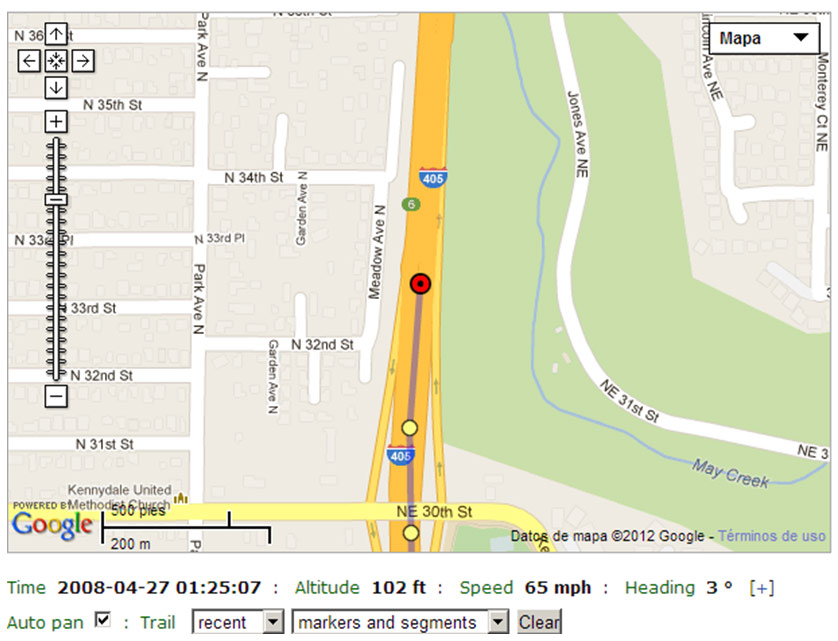

A continuación se muestra una captura de pantalla del dashboard sobre un dispositivo Android que tiene este producto instalado.

Tal como se puede observar en la imagen anterior, la función de geolocalización no está activada a menos que se indique que el dispositivo ha sido extraviado, lo cual es una de las diferencias que tiene con Cerberus.

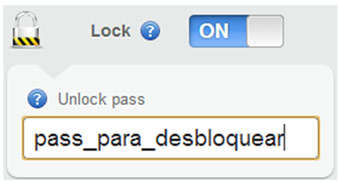

Otra opción a destacar es el bloqueo del dispositivo móvil con una contraseña. En el momento en que se activa esta funcionalidad (esté marcado el móvil como extraviado o no) el dispositivo se bloquea hasta que su propietario introduce una contraseña, especificada en el panel de control, tal como muestra la imagen:

Plan B

¿Qué ocurriría en caso de extravío si tenemos instalada ninguna de las anteriores aplicaciones? Como su nombre bien indica, hay un plan B.

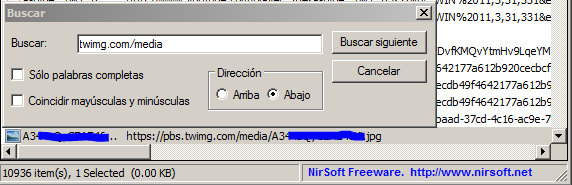

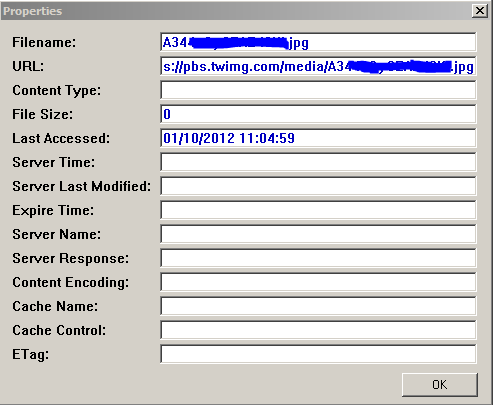

Esta aplicación disponible para descargar desde Google Play puede instalarse remotamente en el dispositivo gracias a la función de instalación de aplicaciones desde Google Play. Hemos realizado la prueba de instalación y en cuestión de minutos ha aparecido la aplicación correctamente instalada.

Una vez instalada, en el momento que el dispositivo tiene cobertura GPS envía las coordenadas a la cuenta Gmail que hay asociada a éste a través de un correo electrónico.

Este producto solo está disponible para smartphones Android.

Valoraciones personales

Entrando en un enfoque más paranoico, la aplicación que mejor seguridad/privacidad (llamémosle confianza) aparenta tener es Prey, no sólo por disponer de una versión gratuita sino por las opciones de rastreo, que quizá no son tan completas como sus competidores, pero al tratarse de un producto OpenSource presenta la ventaja de que el código es auditable y se puede comprobar que no realiza acciones ilícitas a nuestras espaldas.

Por supuesto, con esto quiero volver a remarcar el peligro que vimos en el anterior post sobre encontrarse un dispositivo móvil por la calle y sin tomar las precauciones convenientes, comenzar a utilizarlo para nuestras tareas cotidianas (o comerciales, más peligroso todavía).

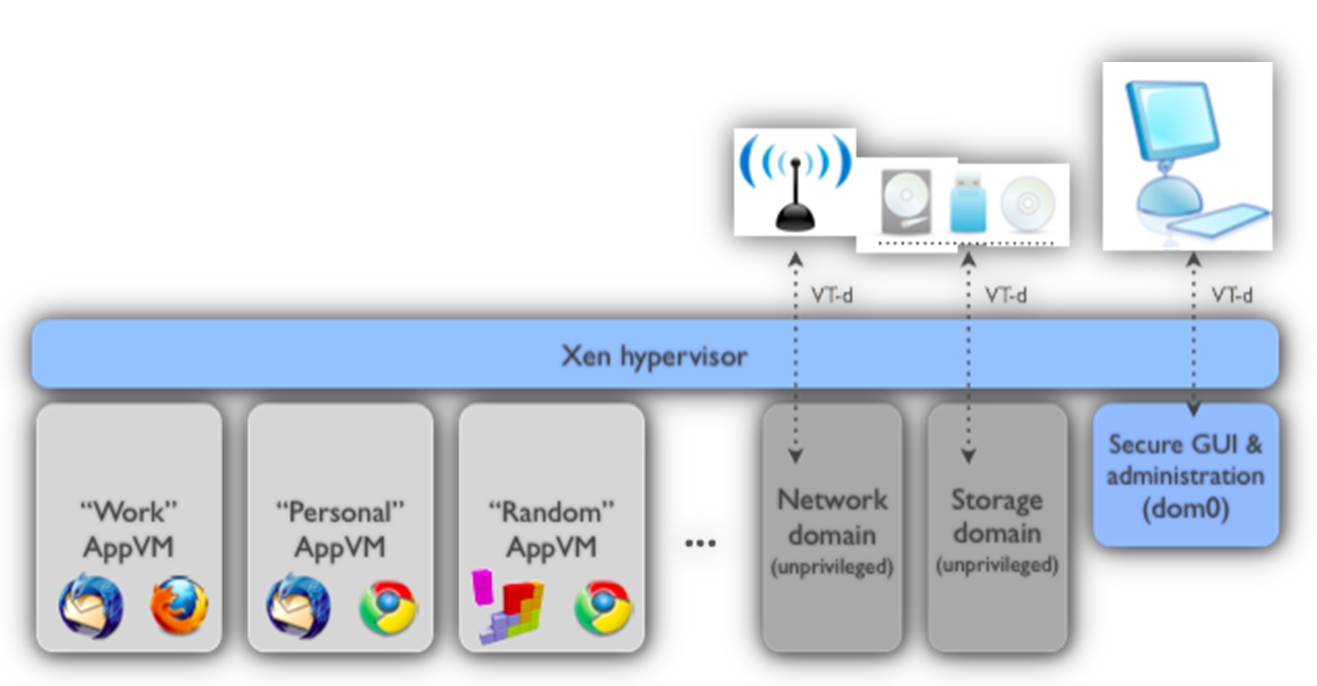

Desde siempre se ha debatido sobre la seguridad que nos ofrecen los Sistemas Operativos, actuales o no. Al fin y al cabo, aunque todos sabemos que la “última palabra” la tiene el usuario final, no deja de ser una ventaja que el SO nos ayude a lo que no podemos hacer los usuarios, aislar aplicaciones.

Desde siempre se ha debatido sobre la seguridad que nos ofrecen los Sistemas Operativos, actuales o no. Al fin y al cabo, aunque todos sabemos que la “última palabra” la tiene el usuario final, no deja de ser una ventaja que el SO nos ayude a lo que no podemos hacer los usuarios, aislar aplicaciones.