Este año ha comenzado con algunos sobresaltos para todos aquellos con responsabilidad en la operación segura de redes eléctricas de potencia. Tenemos, por un lado, el suceso en la Israel Electric Authority. El 27 de enero nos encontramos con titulares como éste, de Fox News:

Aparentemente había llegado el día en que alguien había activado, al fin, el botón del juicio final y había reducido, o estaba en camino de conseguirlo, a Israel a la edad media. Sin embargo, la realidad resultó ser un poco más prosaica y los profetas del apocalipsis tuvieron que enfundar de nuevo sus teclados al constatarse que, en realidad, nos encontramos frente a un caso de ramsonware en equipos que formaban parte de una red típicamente TI que se infectaron por la poco elegante vía del phishing. Es más, según leo, la pérdida parcial de suministro de algunos clientes se pudo deber a la decisión deliberada del personal encargado de la operación del sistema que habría preferido actuar así, desconectando carga, antes de enfrentarse al colapso completo de la red. Más aún, se llega a afirmar que los operadores reaccionaron así ante el convencimiento de estar siendo atacados en un momento en el que la demanda estaba creciendo a un alto ritmo a causa de las bajas temperaturas.

A pesar de que ya llevo años trabajando en el sector TI, algunas cosas todavía hacen rechinar los engranajes de mi mentalidad de ingeniero industrial (engranajes, industrial, bueno, ya me entendéis).

A pesar de que ya llevo años trabajando en el sector TI, algunas cosas todavía hacen rechinar los engranajes de mi mentalidad de ingeniero industrial (engranajes, industrial, bueno, ya me entendéis).

Existen ideas que se resisten a desaparecer. Y entre ellas hay un tipo especial, las que se basan en la confusión entre los propios deseos y la realidad. En ocasiones estas ideas se convierten en entes que sobreviven a su propia refutación. Durante siglos el ser humano ha ambicionado construir una máquina que sea capaz de funcionar continuamente, produciendo trabajo y sin aportes energéticos del exterior. Tanto la ha buscado que tiene hasta nombre: el móvil perpetuo de primera especie.

Existen ideas que se resisten a desaparecer. Y entre ellas hay un tipo especial, las que se basan en la confusión entre los propios deseos y la realidad. En ocasiones estas ideas se convierten en entes que sobreviven a su propia refutación. Durante siglos el ser humano ha ambicionado construir una máquina que sea capaz de funcionar continuamente, produciendo trabajo y sin aportes energéticos del exterior. Tanto la ha buscado que tiene hasta nombre: el móvil perpetuo de primera especie.

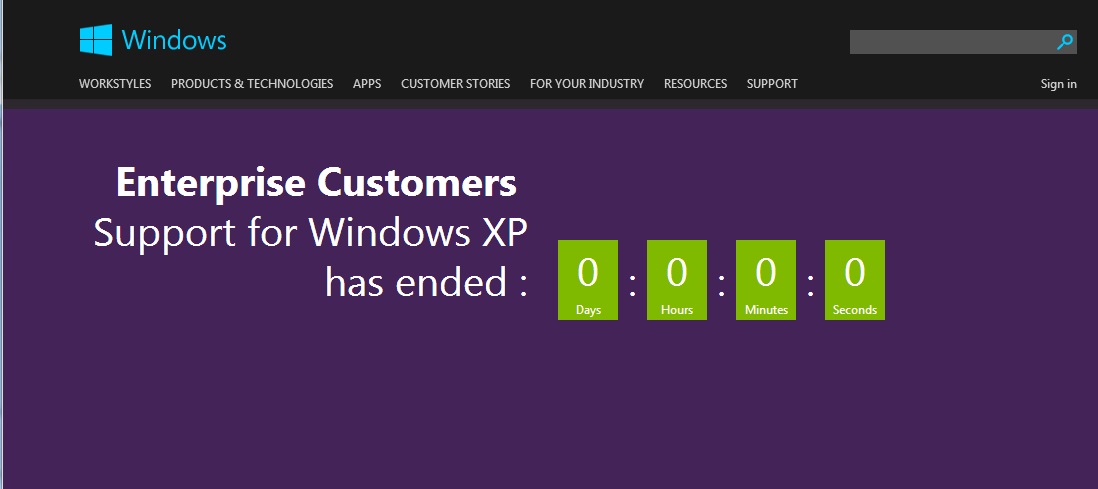

Otro error consiste en pretender que el sector industrial y de infraestructuras adopte cambios o acometa acciones radicales a la velocidad a que suele ocurrir o es posible en las TIC. En este caso hay que buscar un término medio entre pretender lo imposible y retrasar lo inevitable, dos caminos que conducen al desastre. En este sentido es, en nuestra opinión, poco realista fijar objetivos a largo plazo considerando como tal el horizonte 2017-2018, como se propone en la recientemente publicado

Otro error consiste en pretender que el sector industrial y de infraestructuras adopte cambios o acometa acciones radicales a la velocidad a que suele ocurrir o es posible en las TIC. En este caso hay que buscar un término medio entre pretender lo imposible y retrasar lo inevitable, dos caminos que conducen al desastre. En este sentido es, en nuestra opinión, poco realista fijar objetivos a largo plazo considerando como tal el horizonte 2017-2018, como se propone en la recientemente publicado