En la entrada de hoy les proponemos un reto dirigido a los aficionados a la ingeniería inversa.

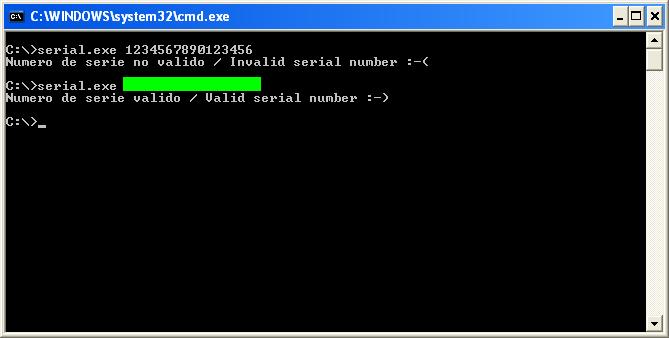

Para participar, pueden descargar el siguiente binario. Se trata de un ejecutable PE para Windows 32-bit que contiene un algoritmo de validación de números de serie:

Los números de serie están formados por 16 dígitos numéricos, pudiendo tomar cada uno de ellos un valor entre 0 y 9. El objetivo del reto es obtener un número de serie válido sin modificar el binario (es decir, se trata de obtener la segunda de las salidas del pantallazo anterior sin necesidad de manipular el programa; tan sólo hallando el mecanismo de validación con ingeniería inversa).

Esperamos que disfruten del reto. ¡Un saludo!

Enlaces de interés: