“2016 será el primer año de la historia con más Ciberdelitos que crímenes violentos en España”. Con esta rotunda afirmación finalizaba Ignacio Cosidó, Director General de la Polícia Nacional, el Programa de Innovación en Ciberseguridad de la Deusto Business School.

“2016 será el primer año de la historia con más Ciberdelitos que crímenes violentos en España”. Con esta rotunda afirmación finalizaba Ignacio Cosidó, Director General de la Polícia Nacional, el Programa de Innovación en Ciberseguridad de la Deusto Business School.

Estamos ante una confirmación más de lo que venimos observando en los medios de comunicación, donde cada día salen a la luz nuevos casos de ataques cibernéticos sobre organismos públicos y empresas. Una realidad que no deja a nadie indiferente y a la que hay que enfrentarse con el suficiente conocimiento en la materia. Para ello, el primer y primordial paso es conocer la legislación española vigente relacionada con la Ciberseguridad. Con este objetivo, el INCIBE se ha encargado de recopilarla en un único documento, denominado “Código de Derecho de la Ciberseguridad” y que fue publicado el pasado jueves 21 de julio en el BOE.

Debe aclararse, como se indica en el documento, que “no es tanto un Código Legislativo como pudiera ser el Código Penal o el Civil, como un compendio que aglutina las principales normas relacionadas con Ciberseguridad”. Se trata de un documento que ronda las 900 páginas y que pone al alcance de cualquier persona una obra (disponible en formato digital), cuyo propósito es “fijar las directrices generales en el uso seguro del ciberespacio a través del impulso de una visión integradora que garantice la seguridad y el progreso en España”.

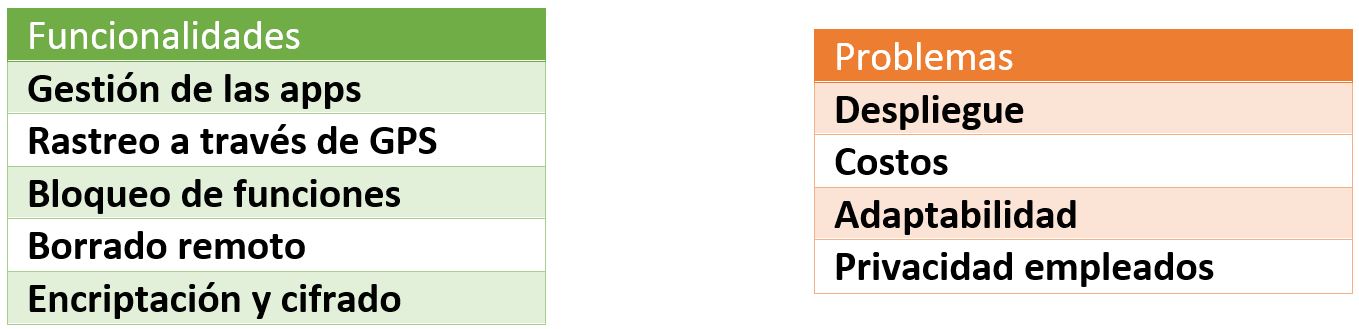

Empezaré contextualizando. Supongamos que nos hemos convertido en administradores de sistemas de una gran empresa y comenzamos a darnos cuenta de que cada vez más empleados se están conectando a la red corporativa desde su smartphone o tablet personal. Para más inri, dichos empleados no están muy concienciados en términos de seguridad y mientras están trabajando con datos sensibles de la empresa, se encuentran descargando apps o accediendo a páginas webs afectadas por malware.

Empezaré contextualizando. Supongamos que nos hemos convertido en administradores de sistemas de una gran empresa y comenzamos a darnos cuenta de que cada vez más empleados se están conectando a la red corporativa desde su smartphone o tablet personal. Para más inri, dichos empleados no están muy concienciados en términos de seguridad y mientras están trabajando con datos sensibles de la empresa, se encuentran descargando apps o accediendo a páginas webs afectadas por malware.

“Sí, se puede robar una cartera, pero nadie puede robarte la mano” o “No vamos a tener carteras llenas de pedazos de plástico en 20 años”. Así de contundente lo afirma Juan José Tara Ortiz, un ingeniero de sistemas em

“Sí, se puede robar una cartera, pero nadie puede robarte la mano” o “No vamos a tener carteras llenas de pedazos de plástico en 20 años”. Así de contundente lo afirma Juan José Tara Ortiz, un ingeniero de sistemas em Después de medio año trabajando en un centro de servicios, he de decir que el número de incidencias que se tratan al cabo del día, semana o mes, es increíblemente mayor del que yo pensaba cuando entré, sin contar la atención a usuarios o proyectos determinados. Bueno, en realidad es mucho más mayor del que yo pensaba cuando me explicaron en la universidad el concepto de centro de servicios TI.

Después de medio año trabajando en un centro de servicios, he de decir que el número de incidencias que se tratan al cabo del día, semana o mes, es increíblemente mayor del que yo pensaba cuando entré, sin contar la atención a usuarios o proyectos determinados. Bueno, en realidad es mucho más mayor del que yo pensaba cuando me explicaron en la universidad el concepto de centro de servicios TI.