WAF (Web Application Firewall) es un elemento de protección frente a ataques que se encarga de analizar el tráfico web dirigido a los distintos portales que pueda disponer una organización. Este tipo de firewalls se diferencia del resto en que procesa el tráfico HTTP(s) a nivel de la capa 7 de la pila OSI y por lo tanto permite capacitarlo de reglas de detección directamente sobre las tecnologías con las que estén diseñados y desarrollados los sitios web. Además, podemos diferenciar este tipo de dispositivos de lo que denominamos un IPS por las características de identificación de patrones anómalos.

Normalmente pueden operar en 3 modos:

- Modo negativo, o basado en listas negras.

- Modo positivo, o basado en listas blancas.

- Modo mixto, empleando una combinación de los modos negativo y positivo.

Si se emplea el modo negativo exclusivamente, éste puede provocar una cantidad mayor de falsos positivos, además de sufrir un retardo mayor en el tiempo de procesamiento y en definitiva menor protección. En el lado positivo, tiene un menor tiempo de implementación.

Aunque he probado muchos de los proxys que permiten modificar peticiones web “en vivo” como pueden ser burp, webscarab, etc. recientemente descubrí uno bastante interesante, no sólo por los desarrolladores y el contexto en el que se presentó, sino también por las características que presenta y la arquitectura que lo integra. Se trata de

Aunque he probado muchos de los proxys que permiten modificar peticiones web “en vivo” como pueden ser burp, webscarab, etc. recientemente descubrí uno bastante interesante, no sólo por los desarrolladores y el contexto en el que se presentó, sino también por las características que presenta y la arquitectura que lo integra. Se trata de

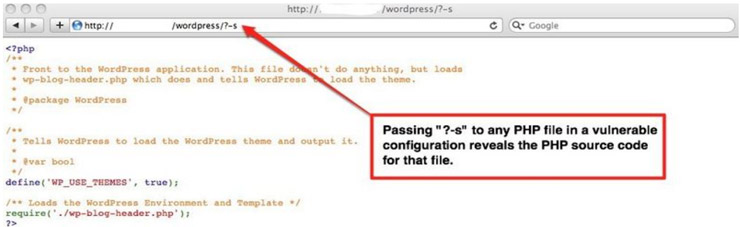

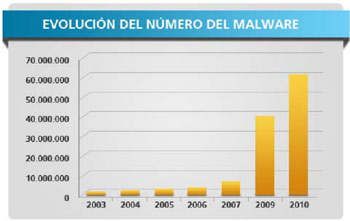

Entre toda la información que recopilamos diariamente, podemos encontrar un interesante artículo publicado por la empresa de seguridad Panda Labs en una

Entre toda la información que recopilamos diariamente, podemos encontrar un interesante artículo publicado por la empresa de seguridad Panda Labs en una  Seguimos con

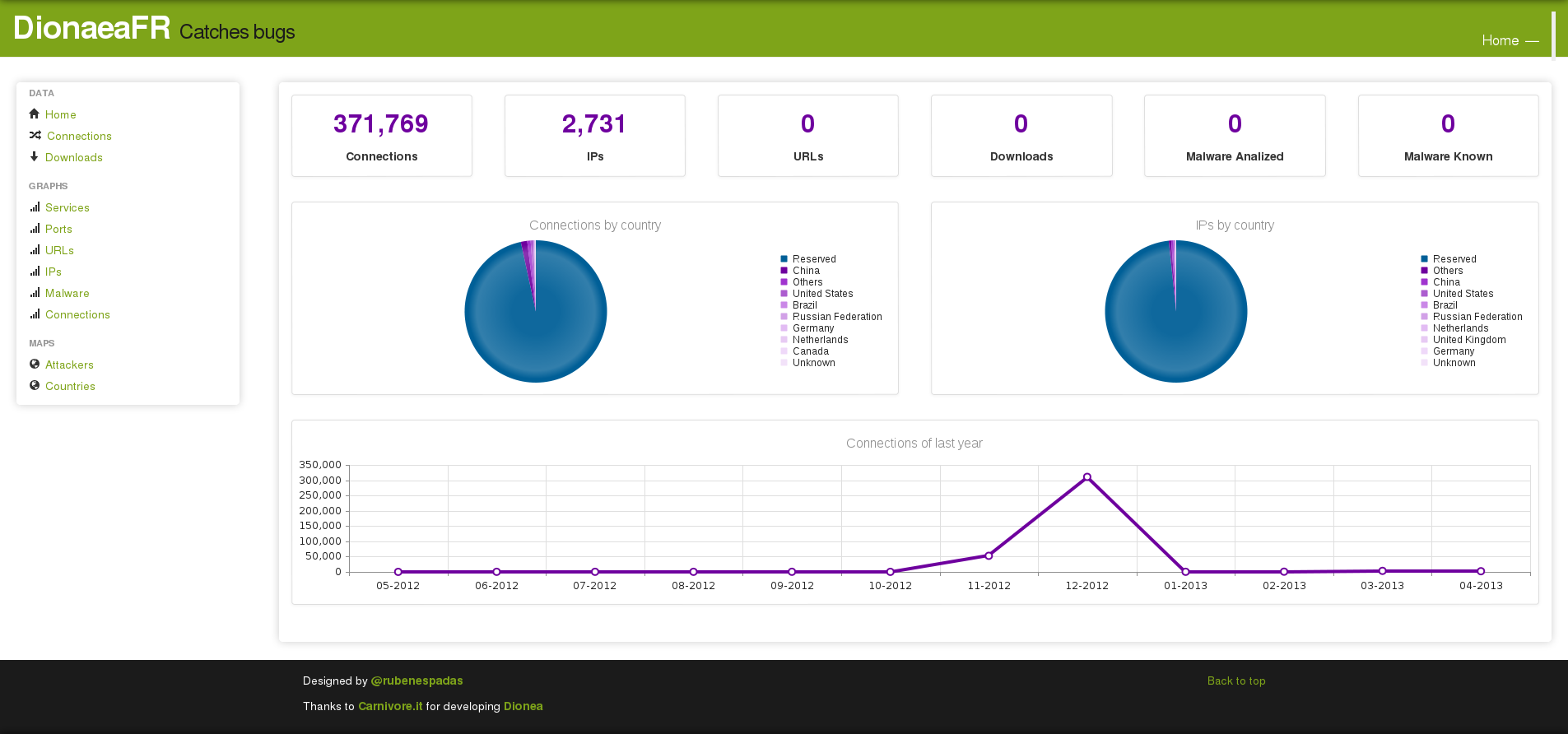

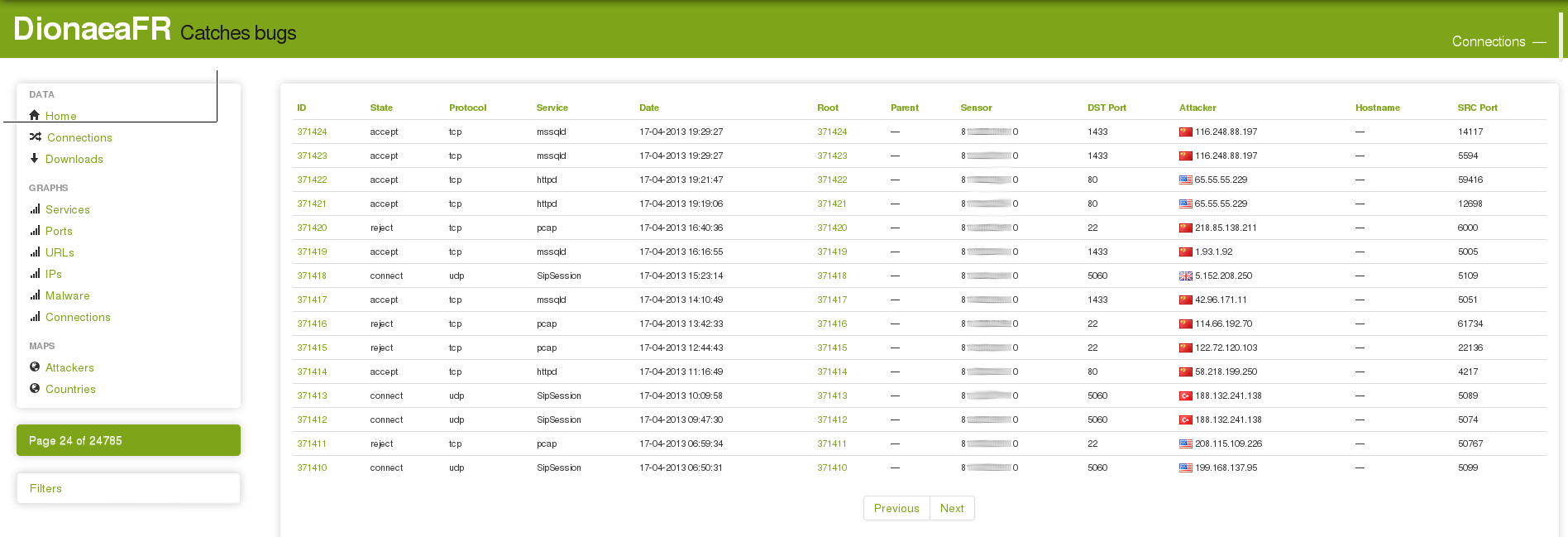

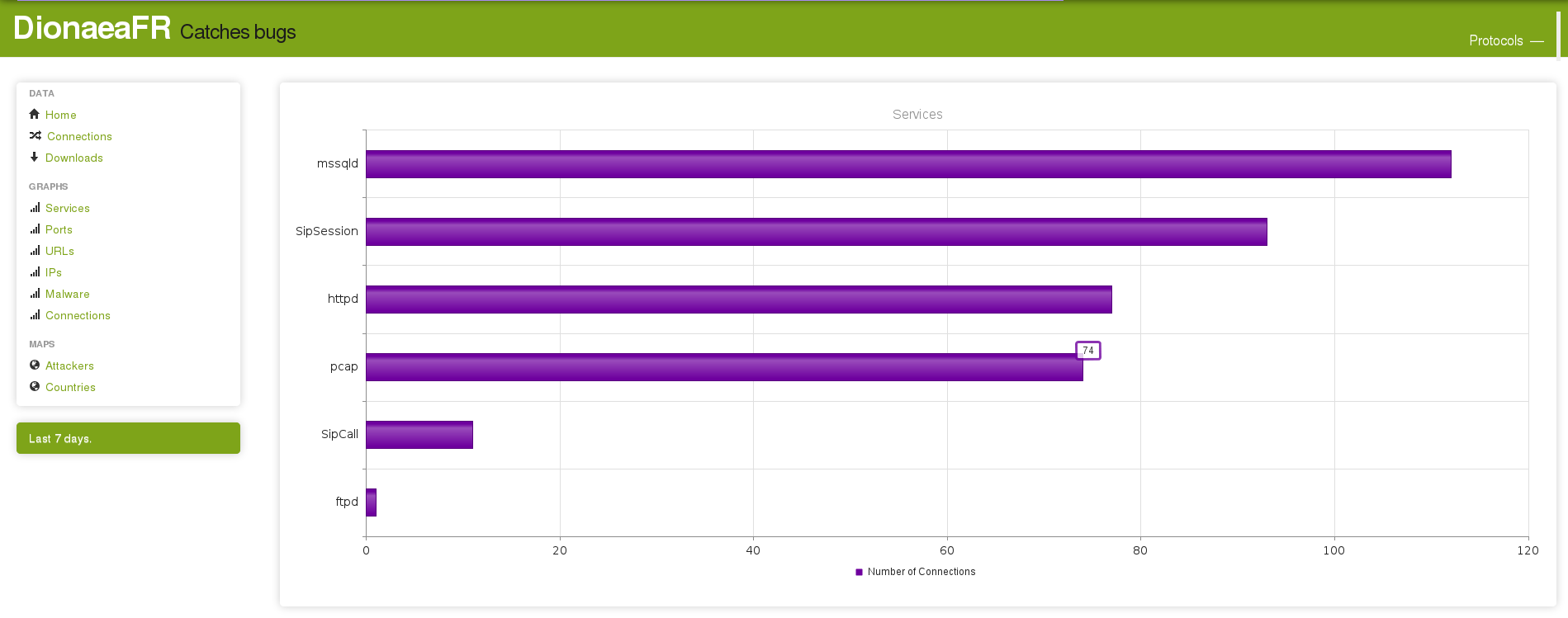

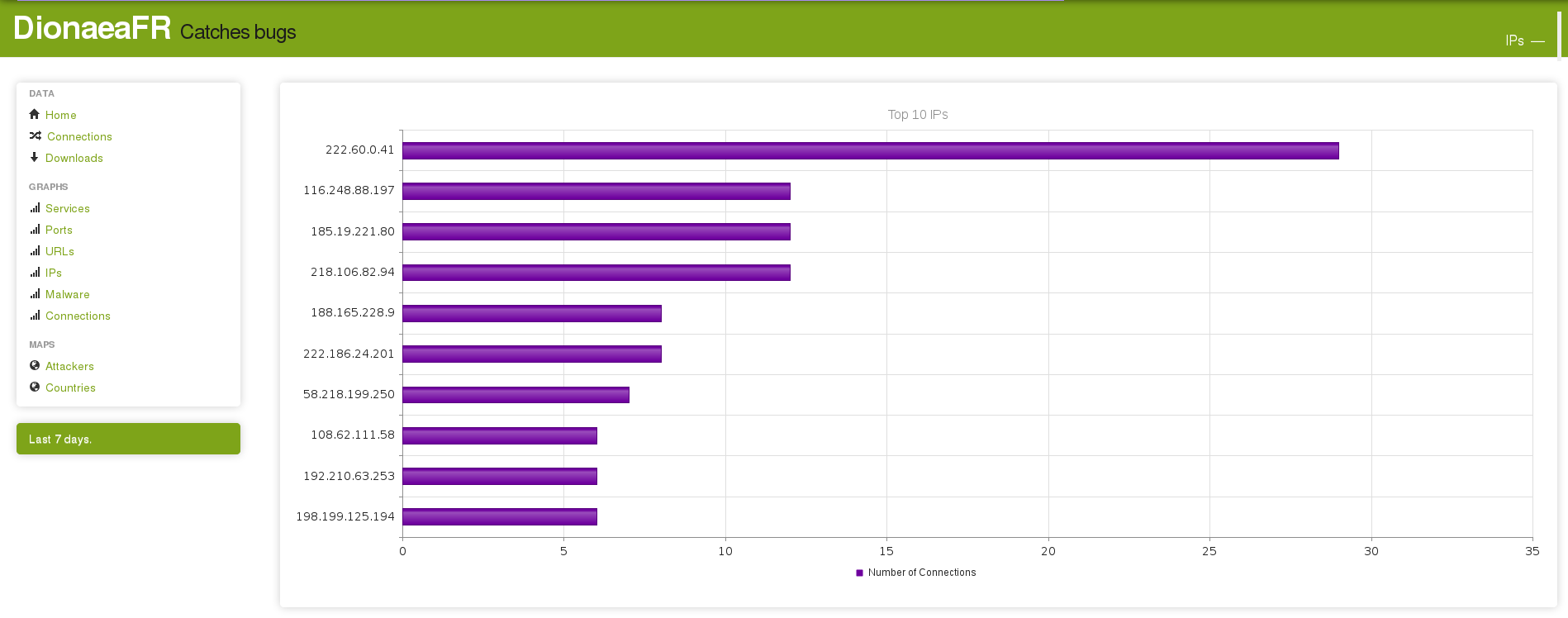

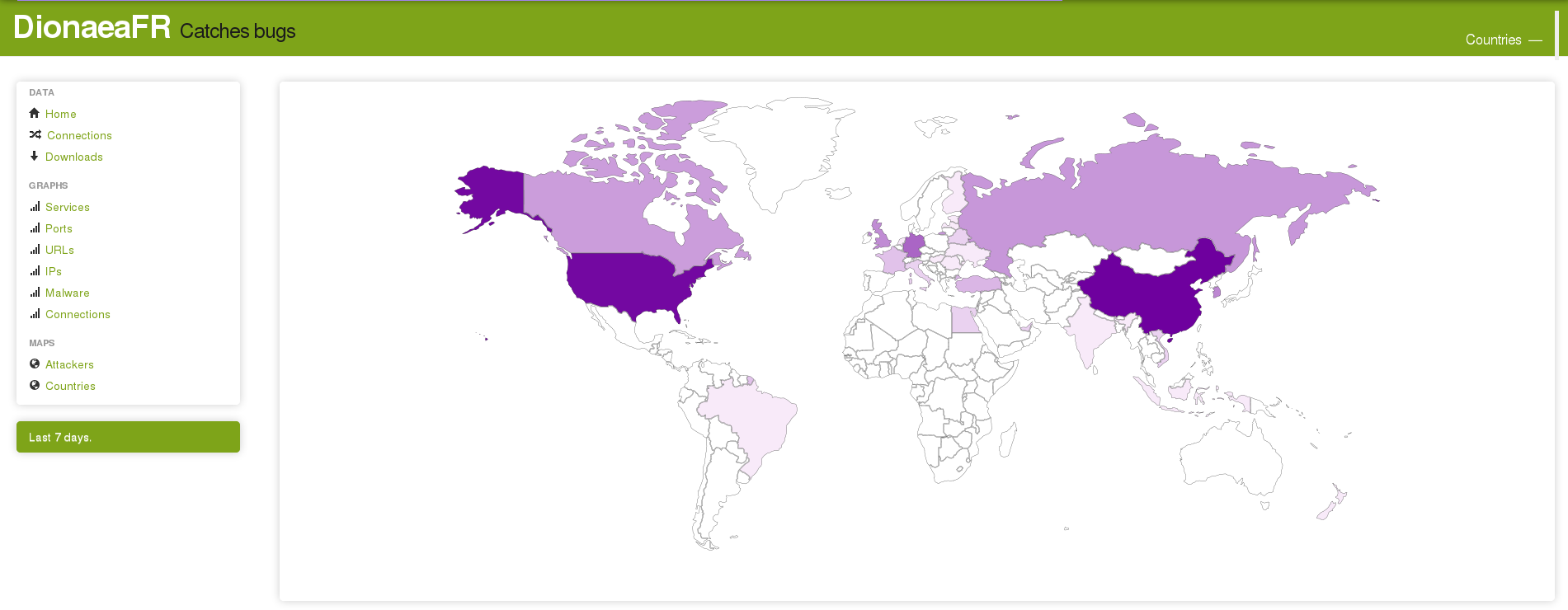

Seguimos con  Gran parte de los esfuerzos del área de seguridad a la hora de establecer medidas de protección se basan en el aprendizaje de las técnicas utilizadas por los atacantes. Con este propósito, uno de los pilares fundamentales del personal dedicado a la seguridad está enfocado a la recopilación de información para su posterior análisis, para poder aplicar y reforzar las medidas de seguridad en la organización en función de las conclusiones obtenidas.

Gran parte de los esfuerzos del área de seguridad a la hora de establecer medidas de protección se basan en el aprendizaje de las técnicas utilizadas por los atacantes. Con este propósito, uno de los pilares fundamentales del personal dedicado a la seguridad está enfocado a la recopilación de información para su posterior análisis, para poder aplicar y reforzar las medidas de seguridad en la organización en función de las conclusiones obtenidas.  En esta línea existe un proyecto dedicado a aunar esfuerzos y desarrollar pautas para la creación, gestión y divulgación de estos sistemas, denominado el

En esta línea existe un proyecto dedicado a aunar esfuerzos y desarrollar pautas para la creación, gestión y divulgación de estos sistemas, denominado el