Continuando con la línea de trabajo iniciada con los tres anteriores informes sobre protección de infraestructuras críticas, S2 Grupo publicó hace unas semanas la cuarta entrega. En esta ocasión, nos hemos centrado en una serie de dispositivos de los que actualmente depende gran parte de la infraestructura industrial española y son muy susceptibles de recibir ciberataques: Los sistemas de automatización de procesos industriales ICS (“Industrial Control System” por sus siglas en inglés).

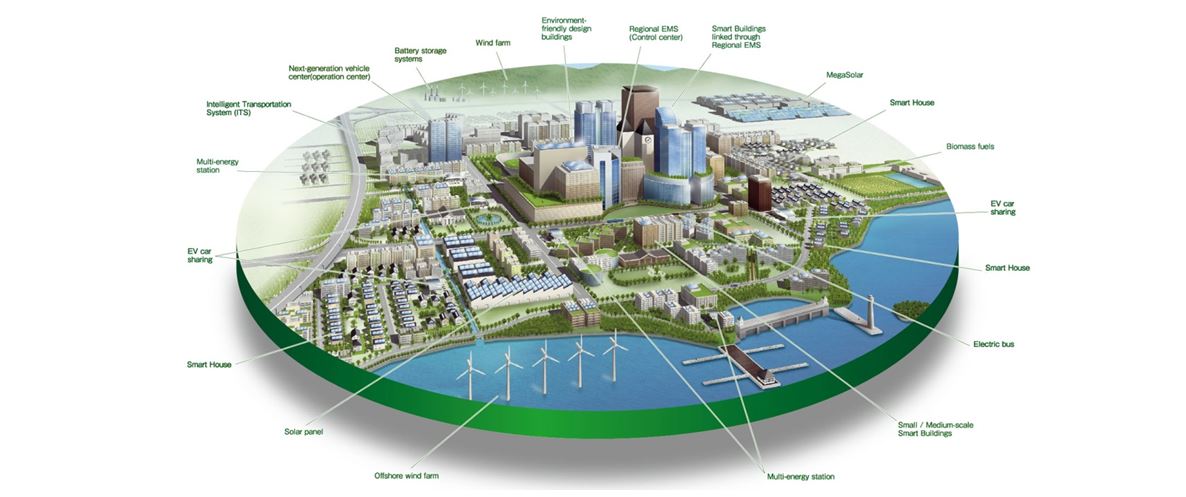

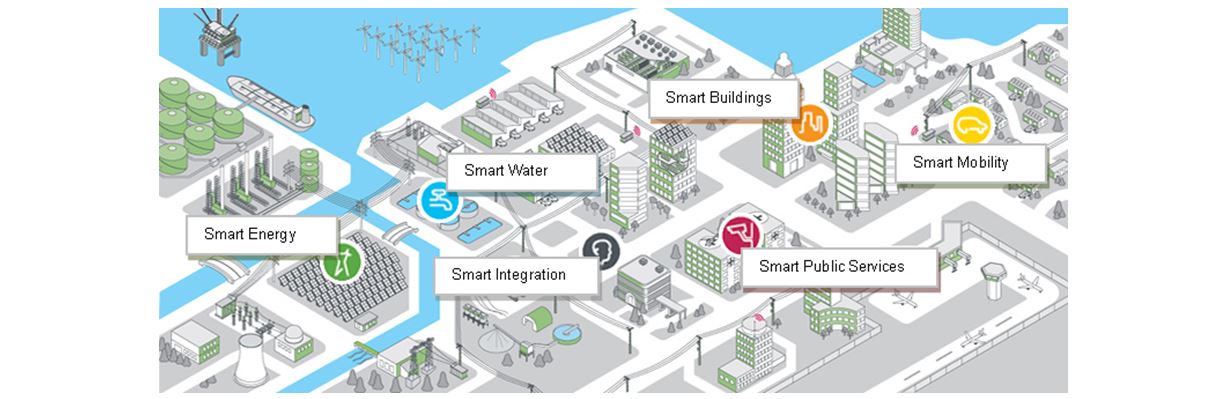

Los sistemas de control industrial controlan, supervisan y gestionan la infraestructura esencial (crítica) de sectores relacionados con el suministro de energía eléctrica, el abastecimiento de agua y la gestión de aguas residuales, el petróleo y el gas natural, el transporte y otras actividades industriales. Incluyen componentes como sistemas de supervisión, control y adquisición de datos (SCADA), controladores lógicos programables (PLC) o sistemas de control distribuido (DCS). Los ICS se han vuelto un blanco muy apetecible para los ciberatacantes. Los ataques dirigidos ya no son intentos de intrusión realizados por curiosos, sino ciberdelincuencia o ciberguerra. Tanto la seguridad nacional como los beneficios corporativos dependen del funcionamiento fiable y seguro de estos sistemas de control industrial. En vista de estos riesgos muchos países, entre ellos España, están dándose cuenta de la necesidad de proteger mejor los sistemas ICS con la inversión y las medidas adecuadas.

[Read more…]

Cada vez son más frecuentes los ciberataques producidos por equipos multidisciplinares en los cuales sus integrantes disponen de conocimientos IT y conocimientos del funcionamiento del sistema industrial al cual pretenden atentar. Esto se ha convertido en un arma muy poderosa, ya que los atacantes no solo son capaces de acceder al sistema de control industrial, sino que pueden identificar qué parte del proceso industrial es crítica y delicada y que saboteando su sistema de control, pueden producir graves daños que afecten tanto a la producción de la planta como a la propia instalación.

Cada vez son más frecuentes los ciberataques producidos por equipos multidisciplinares en los cuales sus integrantes disponen de conocimientos IT y conocimientos del funcionamiento del sistema industrial al cual pretenden atentar. Esto se ha convertido en un arma muy poderosa, ya que los atacantes no solo son capaces de acceder al sistema de control industrial, sino que pueden identificar qué parte del proceso industrial es crítica y delicada y que saboteando su sistema de control, pueden producir graves daños que afecten tanto a la producción de la planta como a la propia instalación.