Voy a comenzar mi andadura en este blog de seguridad hablando de una de las últimas normas publicadas, y de la cual, si aún no han oído hablar de ella, les aseguro que dentro de poco oirán. Es la norma UNE-ISO 28000:2008: “Sistema de Gestión de la Seguridad en la Cadena de Suministro”, sobre la que Toni ya comentó algo hace algunos meses, en su serie de seguridad sectorial. Esta norma se ha desarrollado en repuesta a la demanda por parte de la industria sobre la gestión de seguridad y la protección tanto de los bienes, como del personal y la información.

Tras los hechos de septiembre de 2001 en Nueva York, la concepción de riesgo en el mundo occidental aumentó, según Paul Rodgers, del Centro Nacional de Protección de Infraestructuras de la Oficina Federal de Investigaciones: Hoy, un potencial destructivo tremendo cabe en paquetes fácilmente transportables (bombas, gas neurotrópico o de nervios y agentes biológicos), y los ordenadores conectados a Internet pueden ser atacados desde cualquier punto de la tierra, por lo que hay una necesidad de aumentar la seguridad en todas las operaciones críticas y establecer un sistema de gestión global de la seguridad de toda la cadena de suministro de la organización.

Esta norma internacional se ha desarrollado en respuesta a esta necesidad de responder a las posibles carencias de seguridad que tienen las organizaciones de este tipo. Aunque, en teoría, esta norma internacional es aplicable a organizaciones de cualquier tamaño que trabajen en cualquiera de las fases de la cadena de suministro, en la práctica parece haber sido pensada fundamentalmente para la gestión de la seguridad de infraestructuras críticas, y claramente orientada a la seguridad de buques y de instalaciones portuarias. Se considera que la norma ISO 28000 es una norma genérica y que en un futuro habrá otras normas de seguridad que formarán parte de esta norma genérica.

La Norma Internacional ISO 28000 basa su formato en la norma 14001:2004 por su enfoque de los sistemas de gestión basados en el riesgo. Sin embargo, las organizaciones que hayan adoptado un enfoque basado en proceso de los sistemas de gestión, Norma ISO 9001:2000, pueden ser capaces de usar su sistema de gestión como base para un sistema de gestión de la seguridad. La gestión que propone la ISO 28000, al igual que las normas anteriormente nombradas, se basa en la premisa de mejora continua, consustancial a esta y a la mayoría de las normas ISO de gestión; el ciclo de Deming, más conocido como ciclo PDCA, es el mecanismo que garantiza la continuidad de las mejoras en el proceso de gestión.

La implantación de esta norma conllevará numerosos beneficios en la seguridad de la organización, asegurando con ello que es una organización comprometida con la seguridad tanto del personal que trabaja en ella como de sus instalaciones y la información que se intercambia en (y con) ella, mejorando así la imagen externa de la organización y el control de su entorno, favoreciendo una mejor integración con la sociedad, y asegurando el cumplimiento de la legislación referente a seguridad.

Actualmente, el Puerto de Houston ha sido el primero en recibir a nivel mundial la certificación ISO 28000, mientras que DHL Express Iberia ha sido la primera empresa que ha obtenido el certificado, otorgado por AENOR, para todas sus plataformas en España. Sin embargo, sin duda alguna en los siguiente meses veremos grandes organizaciones certificadas en este nuevo sello. Si la función de su organización está relacionada con la cadena logística o trabaja con grandes empresas cuyo sector de negocio es ése, le recomiendo un estudio detallado de la norma, del establecimiento de un sistema de gestión de la seguridad y de la posibilidad de implantación en la organización, ya que al igual que ha pasado con anteriores normas, no es descartable que en un futuro no demasiado lejano esta norma, ya sea por imagen o por exigencia de terceros, se convierta en una obligación.

En próximos posts entraremos más en detalle sobre los entresijos y particularidades de esta nueva norma.

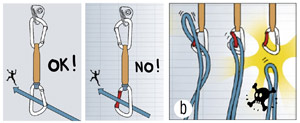

Aquellos que me conocen saben que hace aproximadamente cuatro meses comencé un curso de escalada, en concreto de la modalidad denominada “deportiva” (que es a la que me referiré el resto de la entrada, aunque en gran parte es aplicable a la clásica), casi por curiosidad, y aquello ha desembocado en lo que es sin duda mi principal afición hoy en día. La cuestión es que no se me ocurren muchos ámbitos en los que la seguridad tenga un componente tan importante, tanto en material, como en técnicas; es tan importante que el arnés esté en perfecto estado como saber cómo montar una reunión a 250 m. de altura. Como casi cualquier actividad, la escalada tiene sus riesgos intrínsecos, derivados de desprendimientos de rocas, una mala caída, material defectuoso,o el simple azar que hace que la cuerda vaya por un lado y no por otro; no por nada cualquier material de escalada trae una leyenda que advierte de los peligros mortales de la actividad.

Aquellos que me conocen saben que hace aproximadamente cuatro meses comencé un curso de escalada, en concreto de la modalidad denominada “deportiva” (que es a la que me referiré el resto de la entrada, aunque en gran parte es aplicable a la clásica), casi por curiosidad, y aquello ha desembocado en lo que es sin duda mi principal afición hoy en día. La cuestión es que no se me ocurren muchos ámbitos en los que la seguridad tenga un componente tan importante, tanto en material, como en técnicas; es tan importante que el arnés esté en perfecto estado como saber cómo montar una reunión a 250 m. de altura. Como casi cualquier actividad, la escalada tiene sus riesgos intrínsecos, derivados de desprendimientos de rocas, una mala caída, material defectuoso,o el simple azar que hace que la cuerda vaya por un lado y no por otro; no por nada cualquier material de escalada trae una leyenda que advierte de los peligros mortales de la actividad.  Como en la seguridad a la que probablemente usted esté acostumbrado, en este contexto también existe una dura riña entre la “funcionalidad”, representada principal pero no únicamente por el peso, y la seguridad; podríamos hacer cuerdas que fuesen capaces de aguantar la caída de un coche, pero su peso supondría una dificultad añadida e innecesaria que no quieres tener cuando estás escalando. En el otro extremo, subir con una cuerda de 5 mm que apenas aguante 5 Kn es lo más cómodo después de subir en libre, pero no muy recomendable si aprecias tu vida en algo. La idea, como en cualquier otro ámbito, es conseguir la mayor funcionalidad posible, con las mayores garantías de seguridad (más Kn, más caídas de nivel 2, más resistencia, etc.).

Como en la seguridad a la que probablemente usted esté acostumbrado, en este contexto también existe una dura riña entre la “funcionalidad”, representada principal pero no únicamente por el peso, y la seguridad; podríamos hacer cuerdas que fuesen capaces de aguantar la caída de un coche, pero su peso supondría una dificultad añadida e innecesaria que no quieres tener cuando estás escalando. En el otro extremo, subir con una cuerda de 5 mm que apenas aguante 5 Kn es lo más cómodo después de subir en libre, pero no muy recomendable si aprecias tu vida en algo. La idea, como en cualquier otro ámbito, es conseguir la mayor funcionalidad posible, con las mayores garantías de seguridad (más Kn, más caídas de nivel 2, más resistencia, etc.).

Para hoy martes traemos una entrada de Cristina Martínez Garay, de la firma

Para hoy martes traemos una entrada de Cristina Martínez Garay, de la firma  Para empezar la semana, hoy tenemos una entrada de uno de nuestros colaboradores habituales, Francisco Benet, sobre ingeniería social. Esperamos que les guste.

Para empezar la semana, hoy tenemos una entrada de uno de nuestros colaboradores habituales, Francisco Benet, sobre ingeniería social. Esperamos que les guste. ¿Y el candado? Trato de ponerme en el lugar del supuesto ladrón y la verdad es que se me quitan las ganas de llevarme la bici: “Demasiado esfuerzo para tan poca recompensa”. Eso considerando que estuviera la bici sola (que no era el caso). Viendo el resto de bicis, seguro que hubiera tratado de llevarme otra, en definitiva “buscar una presa más fácil”. Lo que vengo a decir es que el hecho de usar ese candado para proteger una bici de escaso valor dotaba al sistema antirrobo de un importante valor añadido: lo dotaba de una fuerte componente disuasoria. (

¿Y el candado? Trato de ponerme en el lugar del supuesto ladrón y la verdad es que se me quitan las ganas de llevarme la bici: “Demasiado esfuerzo para tan poca recompensa”. Eso considerando que estuviera la bici sola (que no era el caso). Viendo el resto de bicis, seguro que hubiera tratado de llevarme otra, en definitiva “buscar una presa más fácil”. Lo que vengo a decir es que el hecho de usar ese candado para proteger una bici de escaso valor dotaba al sistema antirrobo de un importante valor añadido: lo dotaba de una fuerte componente disuasoria. (