Cuando hablamos de la relación de los servicios rusos con las empresas del país, es necesario destacar que a dichos servicios no les interesa cualquier tipo de organización, sólo las que puedan dar una cobertura al servicio o aquellas que les permita controlar, en mayor o menor medida, una parcela de interés para los intereses nacionales de Rusia –generalmente empresas estratégicas para la nación-: recursos naturales (gas y petróleo sobre todo), medios de comunicación, monopolios estatales creados tras el desmembramiento de la URSS… Como dato curioso en relación al control estatal en algunos ámbitos, en la legislación rusa se identifican sectores o empresas estratégicas y es la propia Ley rusa quien define cómo invertir en ellas, incluyendo la inversión extranjera en estas empresas: las empresas extranjeras tienen prohibido ser dueñas de una empresa estratégica rusa, salvo aprobación explícita del Presidente.

Quizá el caso más famoso de empresa aparentemente controlada –o al menos con un elevado grado de penetración- por los servicios rusos ha sido el de Aeroflot, las líneas aéreas rusas. Desde el KGB hasta nuestros días tal era el control de los servicios de inteligencia que vuelos comerciales de la compañía se han utilizado hipotéticamente para repatriaciones forzosas de ciudadanos rusos o incluso para el tráfico de armas biológicas. En 1996 se asocian a los servicios rusos 3.000 de sus 14.000 empleados, situación que es denunciada por el nuevo Presidente de la compañía, que incluso llega a reclamar que dichos servicios abonen el salario de su personal en la compañía; huelga decir que acaba en la cárcel.

Por supuesto, en la actualidad los servicios rusos tienen mucho interés en empresas tecnológicas (interés que no sustituye al que tienen en empresas más clásicas, sino que se suma a éste). Desde empresas cercanas a los contenidos (las que poseen la información) como Mail.RU o VKontakte, hasta las grandes operadoras de telecomunicaciones como Rostelecom o TransTelecom (las que transportan la información), pasando por compañías de seguridad como Group IB (que posee el primer CERT privado ruso), RTEC (Russian Telecom Equipment Company, especializada en el desarrollo de tecnologías para comunicaciones seguras) o Kaspersky, la mayor compañía de seguridad rusa (de la que hay que decir que elabora unos excelentes informes técnicos de APT).

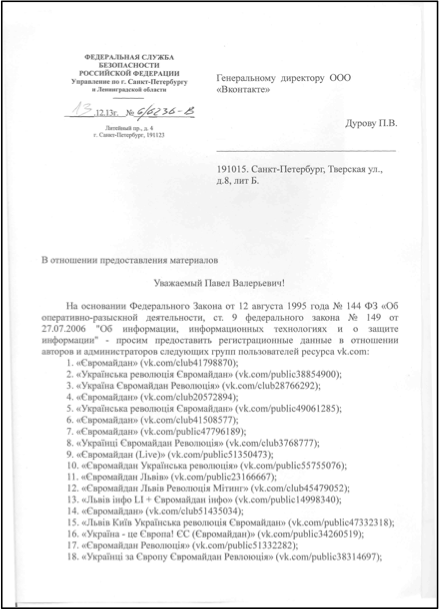

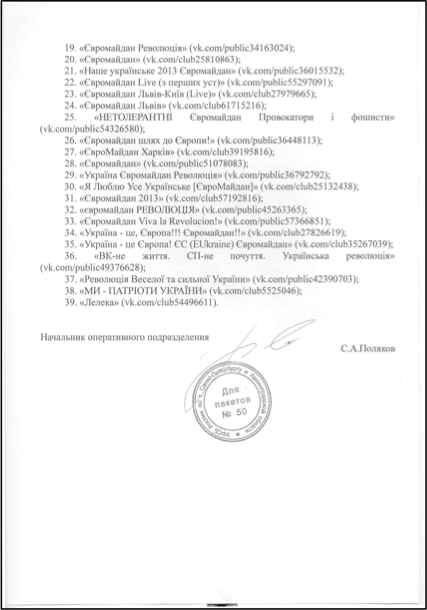

Un caso muy conocido de control (perdón, colaboración) de una empresa por parte de los servicios rusos se produce en diciembre de 2013, cuando el FSB solicita a Pavel Durov, fundador y CEO de VKontakte, datos de usuarios ukranianos (en la imagen podemos ver dicha solicitud). Y es que VKontakte, el “Facebook ruso”, no es sólo ruso: tiene millones de usuarios de ex repúblicas soviéticas, lo que lo convierte en una fuente de datos inmejorable para los servicios rusos. Esta solicitud motiva que Pavel Durov deje la dirección de la red social, venda su parte de la compañía y abandone Rusia, pasando Mail.RU a tomar el control de VKontakte en septiembre de 2014.

A pesar de casos como el de VKontakte, sin duda el mayor nivel de control sobre empresas tecnológicas que existe en Rusia se produce sobre los proveedores de telecomunicaciones (teléfono, Internet…); dichos proveedores están obligados a facilitar acceso “de serie” al FSB tanto a las comunicaciones como a documentos internos de las compañías mediante SORM (Systema Operativno-Razisknikh Meropriatiy). SORM puede traducirse del ruso como “sistema para medidas operativas de búsqueda en comunicaciones”, sabiendo que ORM (“medidas operativas de búsqueda”, es la definición amable de interceptación ([1]) y es un conjunto de regulaciones y, sobre todo, de equipamiento tecnológico, de aplicación en los proveedores, que facilita al FSB y a otros servicios un mecanismo sencillo para escuchar las comunicaciones, evitando cualquier autorización judicial. Un dispositivo físico es desplegado en la infraestructura del proveedor de comunicaciones y conectado mediante un cable especialmente protegido a centros de operaciones del FSB. A partir de ese momento, el servicio puede acceder a las comunicaciones y sistemas sin ningún tipo de control por parte del proveedor –que a pesar de pagar de su bolsillo el equipamiento no tiene acceso a éste- y, por supuesto, sin ningún tipo de orden judicial (al menos a priori).

SORM fue inicialmente desarrollado en 1996 y en la actualidad cuenta con tres capacidades fundamentales: SORM-I, para la interceptación de comunicaciones telefónicas fijas y móviles, SORM-II (1998), para la interceptación de tráficos de red (Internet) y SORM-III (2014), que proporciona capacidad de adquisición de todo tipo de comunicaciones y almacenamiento de los datos y metadatos interceptados, con un elevado periodo de retención. Estos sistemas se ocupan de adquirir toda la información relevante de las comunicaciones rusas y facilitan el acceso a estos datos no sólo al FSB, sino a diferentes agencias de seguridad o inteligencia del país.

En resumen la colaboración, voluntaria o no (“nadie le dice NO al FSB”), de algunas empresas con los servicios rusos es teóricamente elevada, como también lo es el grado de penetración de estos servicios en el tejido empresarial ruso con dos objetivos: control y cobertura. Y hoy en día las tecnológicas pueden aportar mucho en ambos sentidos. Ojo, nada nuevo ni exclusivo del ecosistema de este país: ya hablaremos algún día de la CIA y algunas líneas aéreas estadounidenses, o de la NSA y ERROR: EOT. Connection closed.

Referencias

[1] Andrei Soldatov. Russia’s communications interception practices (SORM). Agentura.RU. http://www.europarl.europa.eu/meetdocs/2009_2014/documents/libe/dv/soldatov_presentation_/soldatov_presentation_en.pdf. Enero, 2014.

En esta entrada he decidido hacer una revisión del libro “El pequeño libro rojo del activista en la red”, escrito por Marta Peirano, periodista fundadora de Cryptoparty Berlin, co-directora de COPYFIGHT y adjunta al director del diario.es, entre otras cosas.

En esta entrada he decidido hacer una revisión del libro “El pequeño libro rojo del activista en la red”, escrito por Marta Peirano, periodista fundadora de Cryptoparty Berlin, co-directora de COPYFIGHT y adjunta al director del diario.es, entre otras cosas. No podemos concebir la comunidad de inteligencia rusa, descrita en esta serie, como un conjunto de servicios dependientes del poder político o militar; el grado de penetración de estos servicios en toda la sociedad rusa es muy elevado, tanto oficial como extraoficialmente. No es ningún secreto que antiguos oficiales del KGB o del FSB ocupan puestos de responsabilidad en la política o las grandes empresas del país; como curiosidad, en 2006 se publicó que el 78% de los mil políticos más importantes del país habían trabajado para los servicios secretos rusos ([1]). Tanto es así que estos perfiles tienen un nombre propio: siloviki, término que viene a significar personas en el poder. Y no es ningún secreto quién es el siloviki más conocido: Vladimir Putin, Presidente de la Federación Rusa, quien fue agente del KGB en la época soviética y posteriormente Director del FSB.

No podemos concebir la comunidad de inteligencia rusa, descrita en esta serie, como un conjunto de servicios dependientes del poder político o militar; el grado de penetración de estos servicios en toda la sociedad rusa es muy elevado, tanto oficial como extraoficialmente. No es ningún secreto que antiguos oficiales del KGB o del FSB ocupan puestos de responsabilidad en la política o las grandes empresas del país; como curiosidad, en 2006 se publicó que el 78% de los mil políticos más importantes del país habían trabajado para los servicios secretos rusos ([1]). Tanto es así que estos perfiles tienen un nombre propio: siloviki, término que viene a significar personas en el poder. Y no es ningún secreto quién es el siloviki más conocido: Vladimir Putin, Presidente de la Federación Rusa, quien fue agente del KGB en la época soviética y posteriormente Director del FSB. Imagino que los lectores conocerán esta gran obra de George Orwell, y que trágicamente vemos día a día como se entrelazan en nuestra vida los tejemanejes del Partido que Orwell expone de un modo premonitorio en su obra. ¡Al que no conozca esta obra maestra, que deje todo lo que está haciendo y consiga un ejemplar para su lectura y asimilación inmediatamente!

Imagino que los lectores conocerán esta gran obra de George Orwell, y que trágicamente vemos día a día como se entrelazan en nuestra vida los tejemanejes del Partido que Orwell expone de un modo premonitorio en su obra. ¡Al que no conozca esta obra maestra, que deje todo lo que está haciendo y consiga un ejemplar para su lectura y asimilación inmediatamente!