La entrada de hoy corre a cargo de Xavi Morant, coordinador técnico de CSIRT-CV. Xavi es Licenciado en Informática por la Universidad Politécnica de Valencia y ha desarrollado su carrera profesional dentro de la Generalitat Valenciana, tanto en el ámbito de la administración de Sistemas como en el de la Seguridad; desde 2007 ocupa el puesto de coordinador técnico del CSIRT-CV, el centro de seguridad TIC de la Comunitat Valenciana.

Ya se ha hablado en este blog en distintos artículos sobre los temas relacionados con sistemas SCADA y no es un tema que se pueda obviar fácilmente tratando de seguridad puesto que tanto a nivel internacional como a nivel nacional se han iniciado diversas acciones legislativas para proteger las infraestructuras críticas (IC) asociadas a este tipo de sistemas.

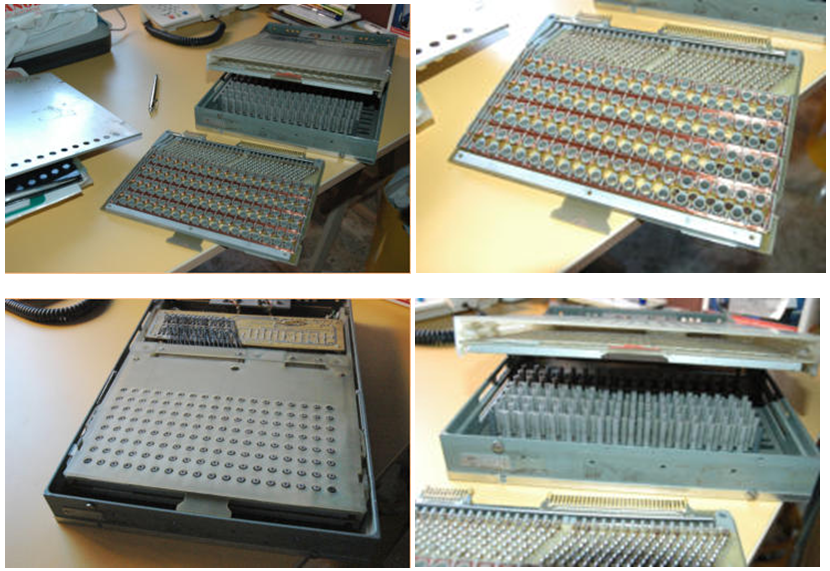

Los sistemas SCADA (Supervisory Control and Data Acquisition) se utilizan en redes de control de equipamiento en procesos industriales para monitorizar y controlar infraestructuras importantes tales como plantas de generación de energía, redes de transmisión eléctrica, control de aguas, refinerías, oleoductos o gaseoductos, además de sistemas de transporte y comunicaciones. Basta con echar un vistazo a la lista anterior para darnos cuenta de la importancia que pueden tener.