Después de ver la parte más introductoria de la herramienta forense KAPE, en este segundo artículo nos centraremos en su uso mediante la terminal.

Recordemos que KAPE nos permite ejecutar la herramienta por medio de dos vías, con su interfaz gráfica, que correspondería con el ejecutable gkape.exe que hemos visto en el primer artículo al acceder a la carpeta de la herramienta, o mediante la terminal, que la arrancaremos desde el ejecutable kape.exe.

Hoy veremos la ejecución vía terminal.

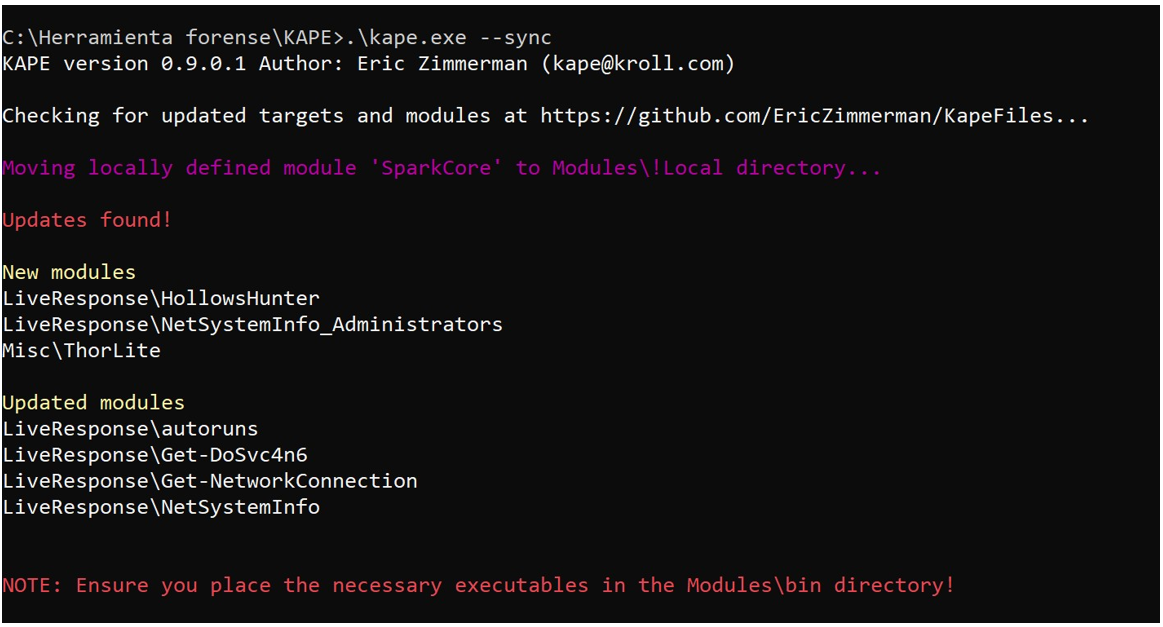

Procedemos a ejecutar la línea de comandos en nuestro Windows 10 como Administrador, ya que KAPE así lo requiere, y accedemos a nuestra carpeta de KAPE.

Antes de continuar vamos a ejecutar el comando .\kape.exe –sync para sincronizar y actualizar nuestros módulos y targets con los que aparecen en la web de GitHub de Eric R. Zimmerman: