1. ¿Cuál es el hash SHA1 de la imagen forense del puesto de escritorio?

Si la captura forense no tiene hashes, no es una captura forense. Revisamos el fichero MUS-CTF-19-DESKTOP-001.E01.txt y encontramos en un periquete el hash:

[Computed Hashes] MD5 checksum: c0d0eaf2c981cd247bf600b46e6487c3 SHA1 checksum: a20c2f43a80ddcad35b958b701a6cdd4b67e535c

* Respuesta: a20c2f43a80ddcad35b958b701a6cdd4b67e535c

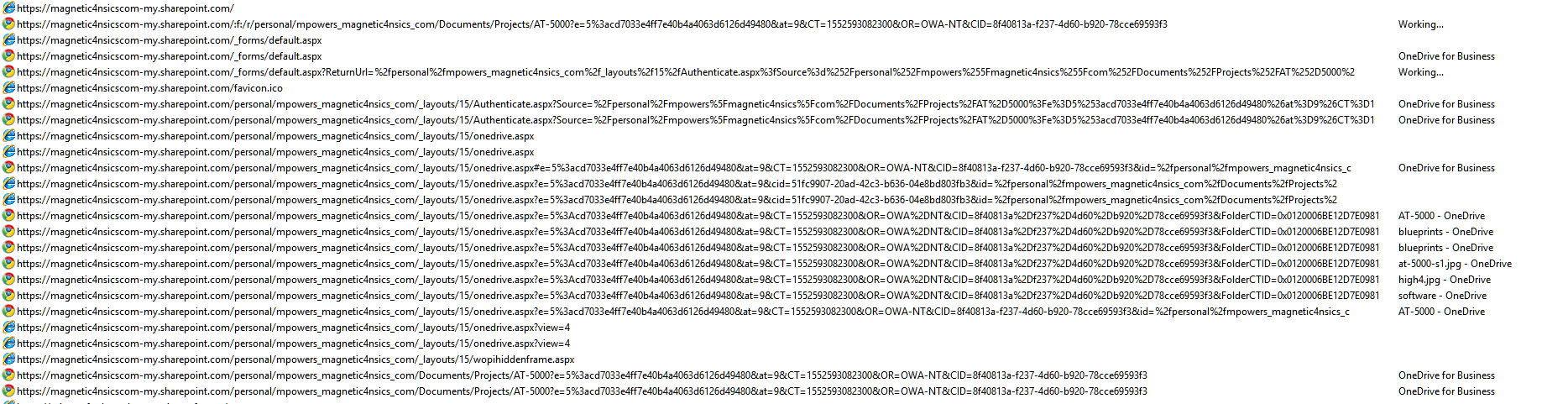

2. ¿Quién adquirió la imagen forense del puesto de escritorio?

El mismo fichero de logs de la adquisición forense del apartado anterior nos da la respuesta.

Examiner: Powers

* Respuesta: M Powers

[Read more…]

* Respuesta: Python

* Respuesta: Python