En los artículos anteriores de la serie (I, II y III) habíamos desgranado prácticamente todo el incidente de seguridad de la Empresa. Tan solo quedaba una pregunta por responder: ¿cómo demonios había llegado el malware a ejecutarse al equipo del director de marketing?

Tenemos una fecha clave: la primera descarga de logo.jpg, realizada el 6 de Octubre. La infección debería haberse producido sobre esas fechas. Los sospechosos habituales suelen ser la navegación web y el correo, aprovechando alguna vulnerabilidad del equipo al navegar por alguna página o abriendo un documento malicioso. Poco probable debido a la excelente política de actualizaciones de la Empresa, pero hay que comprobar si lo que se dice sobre el papel se cumple en la realidad.

Descargamos todos los logs de navegación y de correo, intentando buscar ese ítem malicioso, esa entrada en los registros que señala la descarga de un binario… sin éxito. Varias horas tiradas a la basura. ¿Puede ser que hayan empleado un 0-day contra la Empresa? No sería descabellado, pero aún no hemos descartado todas las posibilidades.

Queda una vía de entrada muy sencilla y desgraciadamente muy efectiva: los USB. Es posible que alguien haya pinchado un USB con el malware en el equipo del director de marketing. O puede que simplemente se lo hayan regalado y que lo haya instalado sin saberlo. Los ecos de BadUSB nos vienen a la mente: ¿ya están empezando a golpearnos con eso?

Hay una forma de saberlo: Windows tiene un listado de todos los dispositivos que se han pinchado en el equipo, así como la última fecha en la que fueron pinchados. Recuperamos de la imagen el SYSTEM desde C:\Windows\System32\config, y corremos USBDeview sobre él.

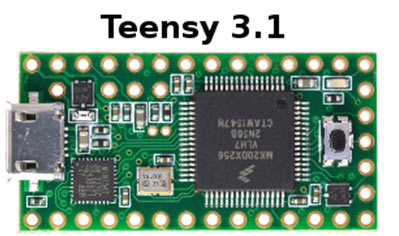

Varias memorias USB, un disco duro externo, una webcam, un dispositivo HID Logitech, un dispositivo HID Teensy++… Espera. ¿Un Teensy? !!!WTF!!! Sin palabras, llamo a mi jefe, que boquiabierto exclama: ¡Pero qué coj…!

Un Teensy es un pequeño dispositivo hardware del tamaño de una memoria USB que viene con su conector listo para conectarse a cualquier puerto USB. Cuando se conecta a un equipo se identifica como un USB HID (Human Interaction Device), en este caso un teclado. Y cuando tiene conexión, abre una ventana de comandos y lanza de un chorro todas las pulsaciones de teclado que han sido programadas. Es como un Rubber Ducky pero sin forma de USB. Un Teensy es como una mini placa base desnuda. ¿Cómo alguien en su sano juicio iba a pinchar eso en su equipo?

Llega el momento de tener un cara a cara con el director de marketing. Nos reunimos en su despacho con María y él. Las noticias vuelan, porque la tensión en el ambiente se corta con cuchillos. Empezamos a hacer una reconstrucción de los hechos, y a mitad de la segunda pregunta me quedo paralizado, casi no creyendo lo que ven mis ojos:

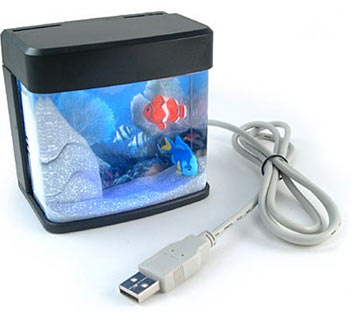

Como decía Sherlock Holmes: “Una vez descartado lo imposible, lo que queda, por improbable que parezca, debe ser la verdad”. Un jodido acuario USB. Como también decía Ford Fairlane: “Un-be-lie-va-ble”. Sin mediar palabra, saco un destornillador de mi maletín del portátil (hay que estar siempre preparado), le doy la vuelta al mini acuario y empiezo a desatornillarlo ante las protestas del director de marketing y el asombro del resto.

No lleva mucho encontrar el arma del delito. Cuesta creer que algo tan pequeño pueda causar tantos dolores de cabeza:

La última pieza clave del puzzle cae en su sitio. Como Rusia en la Guerra Fría con el Gran Sello, los atacantes habían entrado hasta la cocina usando un método tan simple como elegante: regalando al director de marketing un mini acuario USB.

Los atacantes al parecer conocían el gusto del director de marketing por los acuarios, así que se hicieron pasar por una empresa de acuarios y le enviaron por correo el mini acuario como detalle. El director de marketing hizo el resto.

Poco quedaba por hacer de la investigación. Los nombres de dominio habían sido comprados con una tarjeta de crédito robada, y estaban a nombre de un ciudadano tailandés que no había visto un ordenador en su vida. De la VPN poco íbamos a poder sacar (en este tipo de empresas se valora en extremo la privacidad de los usuarios, y si además no estás dentro de la Unión Europea poco podemos hacer). La información exfiltrada a estas alturas estaba ya guardada a buen recaudo por los atacantes, que a bien seguro habían conseguido su objetivo.

Nuestro trabajo había terminado, pero aún pudimos hacer un balance de lecciones aprendidas por la Empresa:

- Los malos hacen sus deberes. El director de marketing tenía una importante presencia en redes sociales, y debió ser estudiado concienzudamente por los atacantes y designado como el blanco más fácil de la Empresa.

- Si un atacante tiene acceso físico a un equipo, deja de ser tu equipo. Y no tiene que estar delante para tener acceso. Es necesario imponer controles y restricciones sobre los USB, y no solo a nivel de dispositivos de almacenamiento.

- La correlación es tu amiga. Un sistema de correlación de eventos habría sido capaz de detectar la “ubicuidad” del director de marketing y haber generado una alerta que habría prevenido una mayor fuga de información.

- La detección de anomalías es poderosa. En un buen sistema de detección de comportamientos anómalos, un dominio del estilo de www.period1co.es o una petición POST sin GET previos deberían generar una alerta de nivel alto inmediatamente.

El resto del incidente es historia: rodaron algunas cabezas, la empresa decidió (sabiamente) que necesitaba un CISO y se tomó buena nota de las lecciones aprendidas para que un incidente así no volviera a suceder.

Y nosotros aún nos seguimos maravillando de las cosas que se le ocurren a la gente … :)

Me ha encantado, ¡enhorabuena!

Muy interesante!! Y vaya final!!!

Gracias por la explicacion detallada.

Me ha parecido apasionante, no sabia lo de USBDeview, y me parece más que interesante.

De las lecciones aprendidas en este post, me quedo con que no es descabellado para determinados equipos añadir en la maqueta de windows7, un política (se puede hacer), que impida que se conecte un USB, a menos que este cifrado, lo que añade un componente más de seguridad.

Lo dicho genial, Sherlock Holmes, y yo, estamos de acuerdo.

Gracias por añadir un poco de misterio a nuestras anodinas vidas.

Simplemente brillante! Gracias!

Muy interesante, ciertamente

Enhorabuena por la saga de post Antonio.

Un abrazo!

Enhorabuena por el artículo, muy interesante y didáctico. El Tío Tonet iba bien encaminado, aunque seguro que él pensaba que el director de marketing sabía lo que hacía. Mi duda es, ¿qué cabezas rodaron?, ¿tiene la culpa un empleado de conectar un USB si no hay políticas al respecto? … ¡Cuánto cuidado nos falta por tener!

Todavía recuerdo que hace dos veranos le regalé a un amigo una nevera-USB para refrescar los botes de cerveza, artilugio que resultó inútil para mi amigo, pero podía ser genial para atacantes.

Reitero mi enhorabuena al autor y muy buen blog en general.

Impresionante !! me ha encantado la historia, ya no por la trama en sí, si no por la profesionalidad a la hora de atacar al problema.

Gran Trabajo !!

Ua! me ha encantado la serie de artículos y más tras terminar la implementación de una solución para detectar APT/ATD.

Ante este tipo de soluciones, si el malo no descarga ningún programa por el firewall ¡no puedes hacer nada!, increible la estrategía que siguieron. Si la ip no está listada dentro de una lista C&C o las cadenas / peticiones no hacen ningún hit en reglas IPS, es que no se puede dectectar, bua, increible, droga para la mente.

Eso si, no me des ideas xD, que esto aunque no lo creas es muy fácil de programar ,1-2 semanas y algunos sabemos hacer cosas mejores xD.

Hola,

Muy interesante el articulo pero un poco exagerado en la reacción frente al teensy… Vale aceptemos que un director de marketing no sea el perfil de un “maker” pero poner al pobre teensy de “herramienta de los hackers” es un poco amarillista…

La “posible” mala fama que pueda tener esta placa, que no deja de ser una placa para prototipado rápido primahermana de los arduinos (cuidado niños ha dicho arduino!), se debe a que dado su bajo coste junto con su versatilidad (aparte de poder ser HID también puede ser MIDI) es… Porque se usaban para “tunear” las Play Station!

Moraleja: Un bisturí en manos de un médico puede salvar una vida y en manos de un asesino quitarla. La culpa no es del bisturí sino del uso que se hace del mismo.

Si te metes en la web de teensy podrás encontrar muchismos proyectos diy buenos, bonitos y baratos que van desde adornos led, superficies de control para música a domotica. Que un “ladrón” de información use su ingenio para delinquir es una lastima aunque visto el nivel de nuestro país (tema fuga de cerebros y tal) tampoco me extraña.

En fin ya que divulgamos, hagamoslo con sentido común y no nos rasguemos las vestiduras porque en el log de dispositivos haya un teensy (o arduino o raspberry pi o beaglebone o mbed o pic o… Un lego mindstorm!)

Jm2c

Muy buenas tardes, Jm2c

Toda información necesita de un contexto para su análisis y aprovechamiento. Y como bien dices, Teensy es un aparatito la mar de chulo que se puede emplear para un montón de cosas tan divertidas como legales.

Sin embargo, dentro del contexto de la seguridad de la información, un Teensy el 99% de las veces es una “herramienta del mal”. La facilidad de programación y su flexibilidad (mucho más barata y ocultable que un Rubber Ducky) la hacen ideal para tareas como la descrita.

El trabajo de respuesta ante incidentes tiene una gran parte de detectar lo que no encaja, lo que está fuera de lugar. Y en este entorno, un Teensy canta más que una choni leyendo un libro de Kierkegaard …

Un saludo,

Antonio

Muchísimas gracias por estos textos; son los primeros que leo del género y me han encantado.

Como curiosidad, me gustaría saber qué tecleaba ese teensy al enchufarse.

Muy buenas noches, ivaniclixx

Justo hoy me ha llegado un teensy, así que en unos días (y con un poquito de cacharreo, que es lo que mola) sabrás la pinta que tiene … ;)

Un saludo,

Antonio

No os podeís imaginar lo útil de estos artículos. A día de hoy estoy investigando un caso muy similar en una pequeña pyme y todo comenzó por registrarse en el IDS una petición POST a un dominio de la Unión Soviética. Tirando del hilo se vé un único GET a una imagen y bueno… lo que se cuenta en los artículos.

Seguid así y publicad más cositas por el estilo, que nos ayuda a estar en alerta.

Hol de nuevo Antonio Sanz,

Para empezar te diré que lo que domentas del contexto es una falacia y con tu actitud de “wtf! Un teensy!” Sólomcontribuyes a ello.

¿Si la próxima vez encuentras un raspberri pi pensarás lo mismo?

Después de tu comentario me han quedado claro 3 cosas:

– Tu nivel de conocimiento sobre herramientas como el teensy es limitado y lleno de clichés. No se donde ni de quien aprendiste “eso” pero…

– Tu “integridad” como “cuberseguridad” es cuestionable cuando contribuyes al “miedo tecnológico” en lugar de a su prevención que se logra documentando y generando la actitud crítica en tus lectores. Dandoles la opinión hecha y con aserveraciones del tipo “99% de los casos…” es cuando das miedo pero de que alguien confie en tu conocmiento.

– Tu nivel de inglés y de deducción lógica, aparte del tecnológico son también reguleros y eso juega en tu contra también, al menos como para aceptar las críticas y ponerle remedio humildemente. ¿Qué porqué lo digo?

Jm2c no es mi nick de usuario. Teniendo en cuenta que es tu blog y que tu has debido de poner el sistema de comentarios se me hace raro que hayas pasado por alto eso a menos que claro… No sepas que significa jm2c y entonces lo que podria ser un fallo sin importancia me hace pensar que hablo con una persona “muy mayor”

No te lo tomes a mal porque yo no soy un experto en nada de lo anterior ni de lejos pero al menos ese no es mi trabajo. Esta sería una posible traducción del “Just My 2 Cents” con el que vuelvo a cerrar mi comentario.

Jm2c,

Mutis.

Ya tengo un troll. !Yuhu!

Así uno sí que empieza la semana con buen humor … :)

Antonio