- SigmaShooter (I): Preparando el SIEM Graylog.

- SigmaShooter (II): Generando nuestra primera firma Sigma.

- SigmaShooter (III): Desplegando SigmaShooter.

- SigmaShooter (IV): Ejecución automática de Sigma contra SIEM.

- SigmaShooter (V): DFIR con SigmaShooter.

En esta última entrega, y ya no os molesto más 😉, vamos a probar SigmaShooter en un caso de análisis forense informático.

Para ello, vamos a imaginar que un cliente nos pide realizar un análisis forense de 10 equipos de su red, por ejemplo, porque el antivirus ha detectado en los 10 equipos, en el mismo momento, un fichero sospechoso y no saben de dónde ha salido. Ante esta situación, el cliente nos envía las evidencias de los equipos afectados a analizar.

Antes de empezar con el forense de los 10 equipos, lo cual nos llevaría mucho tiempo, podemos subir los registros de eventos de Windows a SigmaShooter que serán subidos a nuestro SIEM configurado, Graylog en esta primera versión de la herramienta, y sobre los cuales se ejecutarán las firmas SIGMA cargadas.

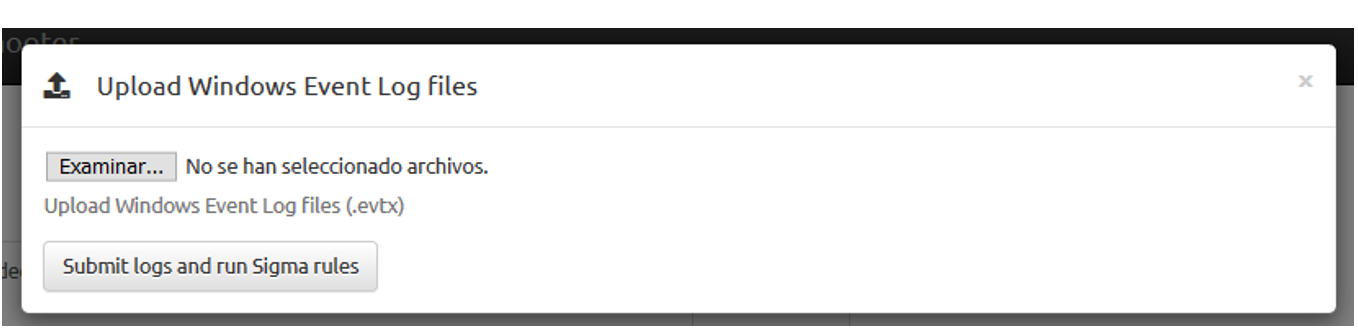

Así que, abrimos la pestaña de “Upload Logs”, en la parte superior derecha de la interfaz de SigmaShooter, y pulsamos en “Upload Windows Event Log files”:

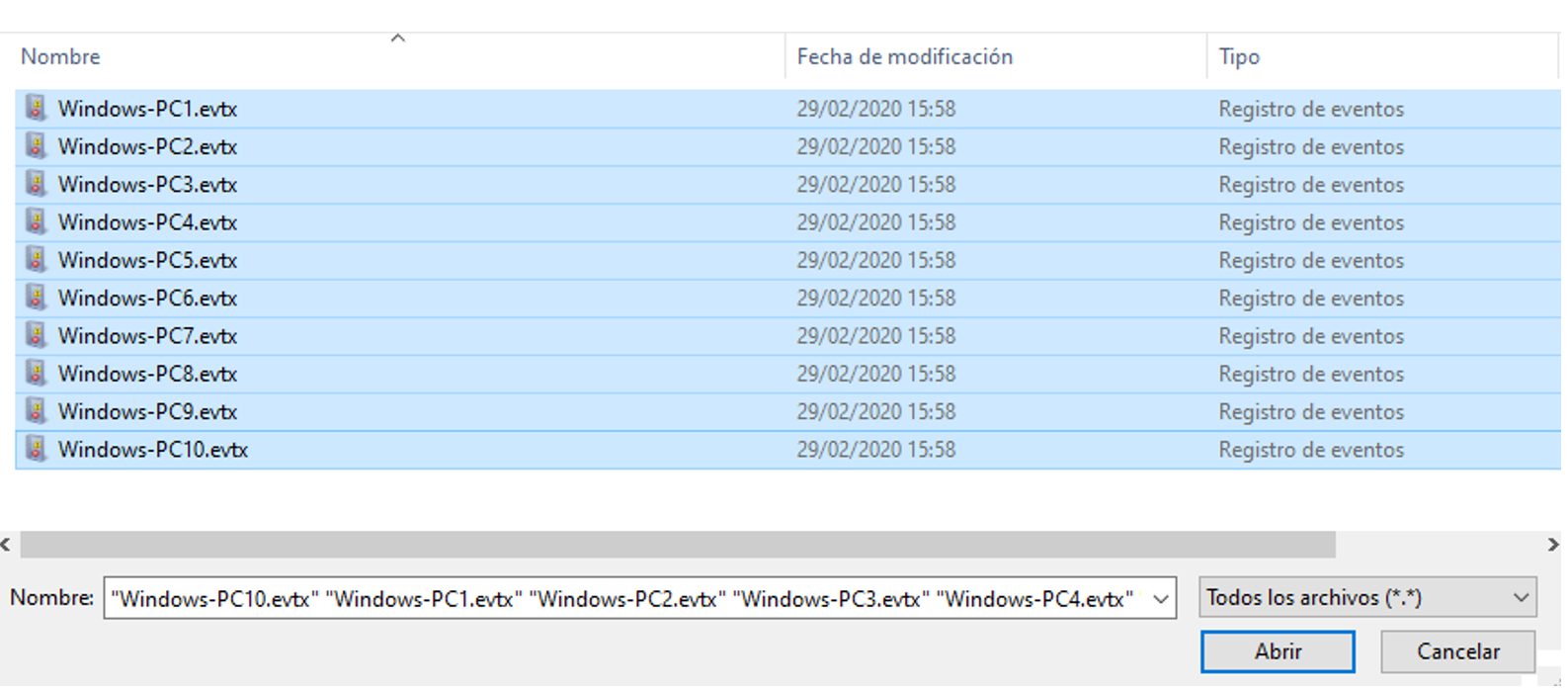

Pulsamos en “Examinar” y seleccionamos los eventos de Windows de los equipos a analizar:

Y para empezar con la ejecución, pulsamos en “Submit logs and run Sigma rules”:

Cuando SigmaShooter finalice de subir y analizar los ficheros, el resultado se mostrará en la misma ventana:

Estas alertas generadas también se envían a Graylog. Se recomienda para un análisis más cómodo y detallado revisar estas alertas desde el SIEM.

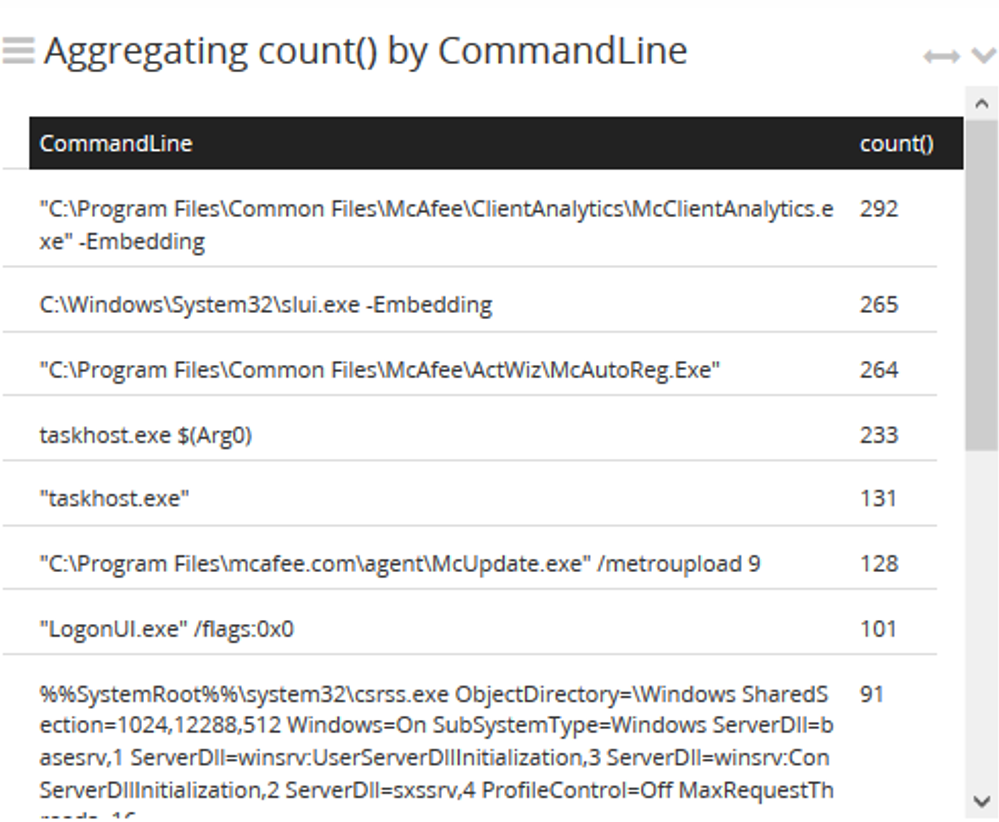

Por otro lado, al enviar los eventos de Windows parseados, campo – valor, al SIEM Graylog, para ejecutar las firmas SIGMA sobre ellos, es posible realizar el análisis forense aprovechando las ventajas de búsqueda que ofrece el SIEM, por ejemplo, ordenando por los comandos más o menos utilizados:

De esta forma, los analistas se pueden beneficiar del funcionamiento de SigmaShooter para buscar amenazas (clasificadas en las reglas SIGMA cargadas) en los registros de los equipos analizados, poner un punto de partida al análisis y determinar su alcance, según las alertas generadas. De igual importancia son las reglas que no generen alerta, ya que podemos descartar estos ataques en la red.

En el informe forense final, se podría indicar que se han revisado todos los ataques comprendidos en las firmas SIGMA cargadas en la herramienta con las conclusiones extraídas.