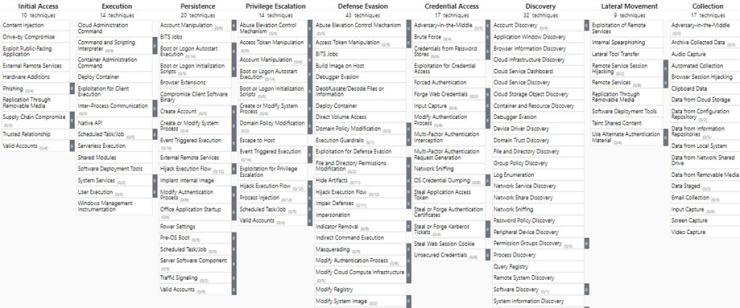

Que las defensas se prueban con ataques es algo ya plenamente asumido por muchas organizaciones. Hace ya muchos años que los ejercicios de Red Team se han convertido en un elemento fundamental para evaluar y mejorar la seguridad de las infraestructuras TI más avanzadas. En ellos, uno o varios hackers simulan el comportamiento de un atacante y ponen a prueba durante un tiempo determinado tanto la seguridad de un conjunto de activos o usuarios como las capacidades defensivas del centro de operaciones de seguridad (SOC) de la organización, cuyos miembros no deben saber que el ejercicio se está llevando a cabo.

Los resultados obtenidos se reflejan en un informe que contiene una o varias narrativas de ataque e información sobre las debilidades identificadas. Este informe es utilizado luego por la organización para mejorar la seguridad, minimizando el impacto de futuros ataques reales.

Los ejercicios de Red Team son un excelente recurso, no solamente para mejorar las defensas de la organización, sino también para que el personal del SOC se enfrente a una situación de ataque realista de la que poder aprender, con la ventaja añadida de que luego puede sentarse tranquilamente con los atacantes a comentar la jugada.

[Read more…]