En artículos anteriores comentábamos la importancia que han cobrado los dispositivos móviles en nuestras vidas, hasta el punto de ser casi imprescindibles. Por aquel entonces, se habló de la importancia del desarrollo seguro y de posibles vulnerabilidades en las propias aplicaciones Android (APK).

En este artículo adoptaremos un enfoque algo distinto, en concreto, nos acercaremos al mundo del malware en dispositivos Android y el impacto que ciertas características de un APK tienen directamente sobre nuestra seguridad. Nos centraremos, en una primera aproximación, al estudio de los permisos de las App, declaradas (en el caso de Android, nuestro objeto de estudio), en el fichero AndroidManifest.xml. [Read more…]

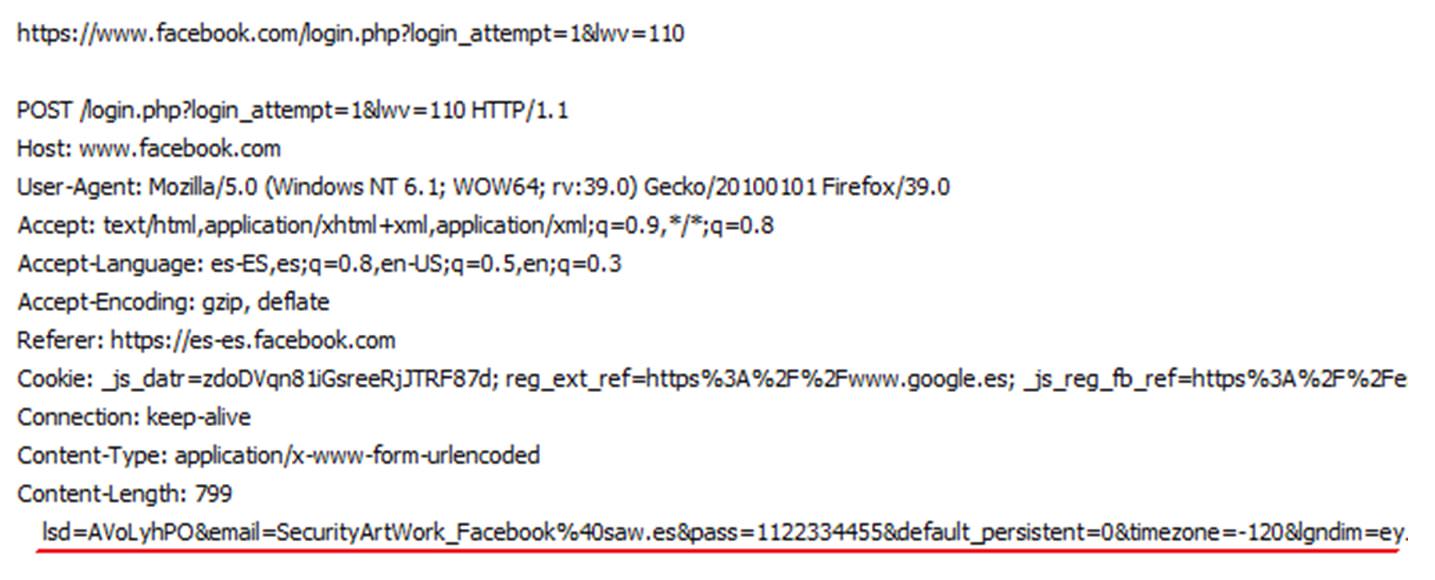

Ilustración 1: Interceptando autenticación en Facebook

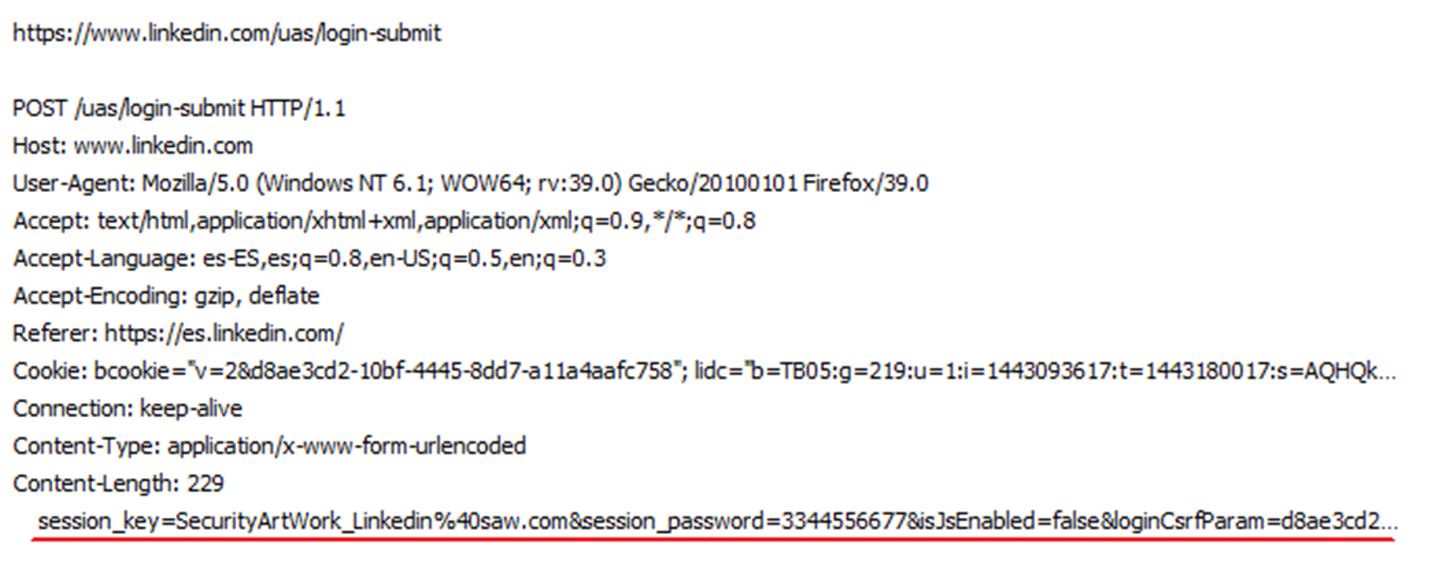

Ilustración 1: Interceptando autenticación en Facebook Ilustración 2: Interceptando autenticación en Linkedin

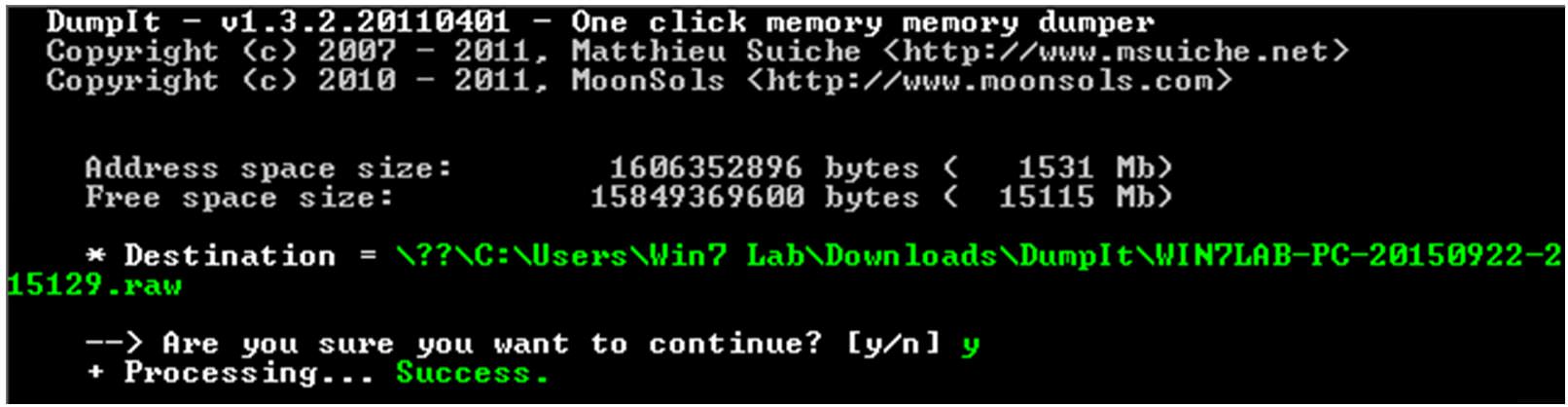

Ilustración 2: Interceptando autenticación en Linkedin Ilustración 3: Realizando captura de memoria RAM con DumpIt

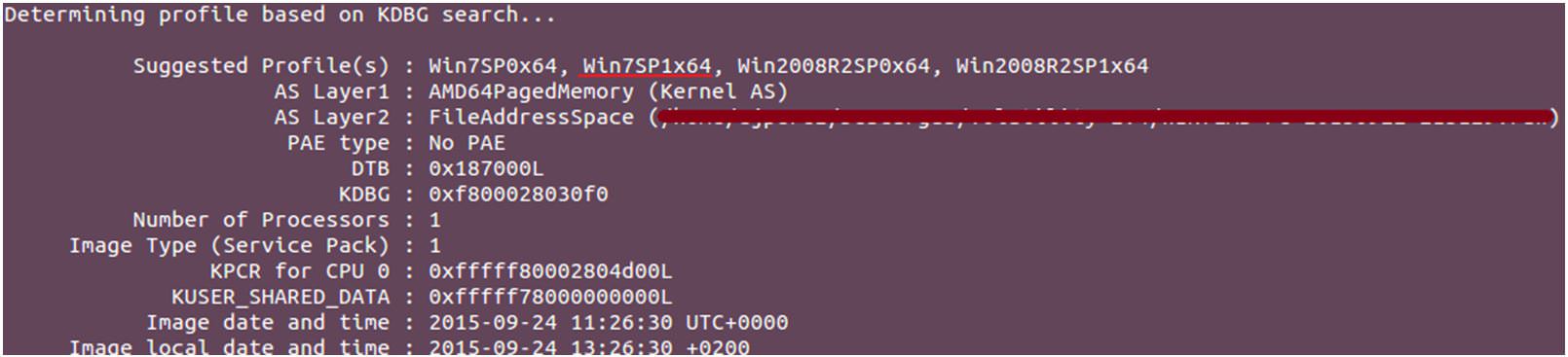

Ilustración 3: Realizando captura de memoria RAM con DumpIt Ilustración 4: Obteniendo información de la captura de memoria

Ilustración 4: Obteniendo información de la captura de memoria Ilustración 5: Listado de procesos en memoria

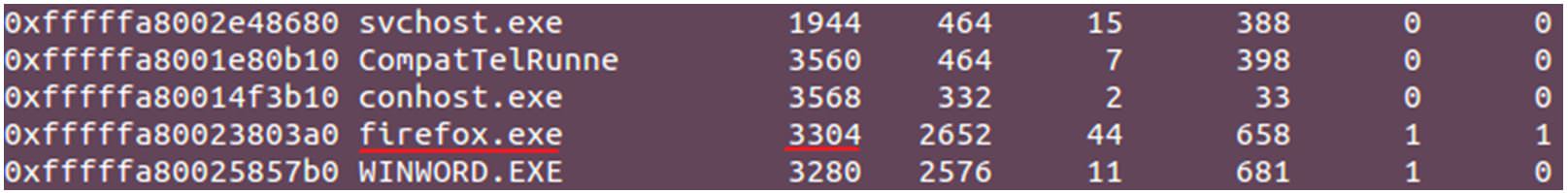

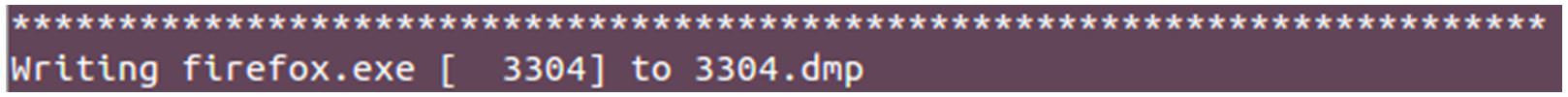

Ilustración 5: Listado de procesos en memoria Ilustración 6: Extrayendo proceso firefox.exe

Ilustración 6: Extrayendo proceso firefox.exe

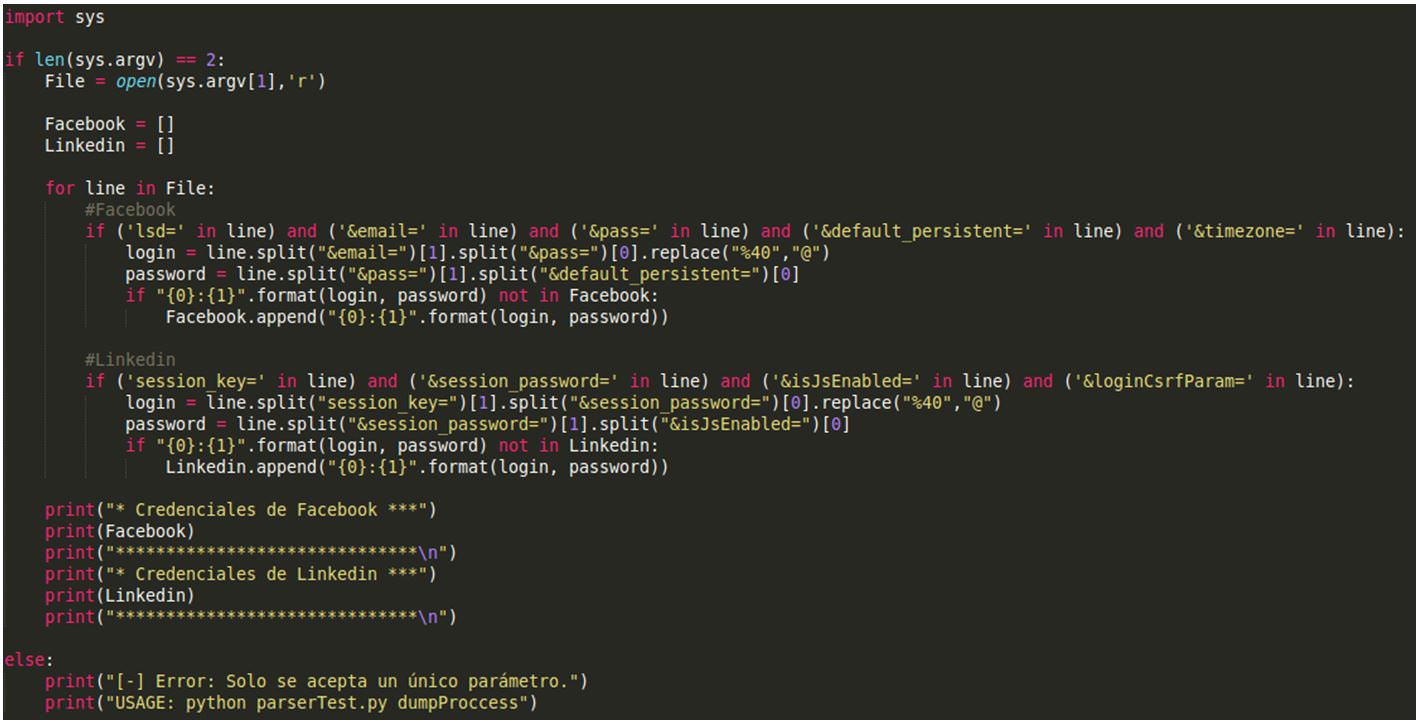

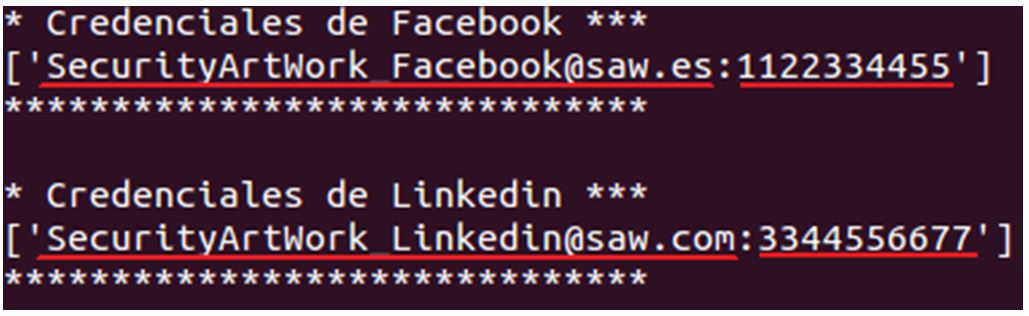

Ilustración 9: Obteniendo credenciales en claro

Ilustración 9: Obteniendo credenciales en claro