A lo largo de este verano hemos recibido infinidad de correos, entre los cuales existe, por desgracia, un buen número de troyanos bancarios. Estos correos se suelen caracterizar por tener varias cosas en común, que es lo que vamos a explicar en este artículo.

Como elemento común (y básico para que el usuario caiga en la trampa), los correos suelen tener un gancho para que el usuario se vea en la necesidad de abrirlo: una multa de la DGT, una factura impagada de la luz, temas relacionados con la agencia tributaria, etc.

Por norma general, entre todos los correos analizados se pueden identificar dos clases principales: los correos con adjunto (habitualmente un documento doc, con macros maliciosas) y los correos con un enlace. Estos últimos son más peligrosos en cierto sentido ya que, los adjuntos que vienen por correo se suelen tener controlados y analizados, pero es más difícil controlar los ficheros que se descargan vía http por un link en el cuerpo del mensaje. Cuando son correos con enlaces, pueden descargar también un doc con macros, o a veces un fichero comprimido con un archivo .msi en su interior.

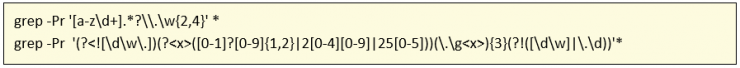

Además de esto, se identifican una serie de patrones, que no en todos los enlaces de correo se producen, pero sí en muchos, y que pueden ayudar a prevenir la descarga de estos archivos maliciosos, que se detallarán al final del artículo.

[Read more…]

Hace unos días analizando varios correos di con uno que contenía un adjunto sospechoso. Era un documento .docx que a simple vista no tenia nada dentro pero ocupaba 10 kb.

Hace unos días analizando varios correos di con uno que contenía un adjunto sospechoso. Era un documento .docx que a simple vista no tenia nada dentro pero ocupaba 10 kb.

En la actualidad, el tráfico http cada vez es menos visible para un analista de seguridad ya que ahora, en muchos casos, los servidores web obligan a usar https y por lo tanto, dejamos de tener mucha visibilidad.

En la actualidad, el tráfico http cada vez es menos visible para un analista de seguridad ya que ahora, en muchos casos, los servidores web obligan a usar https y por lo tanto, dejamos de tener mucha visibilidad. Muchas de las web que se visitan a diario están comprometidas, y el usuario corriente navega por ellas sin tener conocimiento alguno del peligro que supone no tener el navegador o la versión de Adobe Flash actualizada. A continuación vamos a ver un análisis de este tipo de compromisos que por desgracia, cada día es más habitual.

Muchas de las web que se visitan a diario están comprometidas, y el usuario corriente navega por ellas sin tener conocimiento alguno del peligro que supone no tener el navegador o la versión de Adobe Flash actualizada. A continuación vamos a ver un análisis de este tipo de compromisos que por desgracia, cada día es más habitual. (Los dominios y nombres de usuario que se describen en este post son ficticios, con el fin de proteger la identidad de los reales)

(Los dominios y nombres de usuario que se describen en este post son ficticios, con el fin de proteger la identidad de los reales)

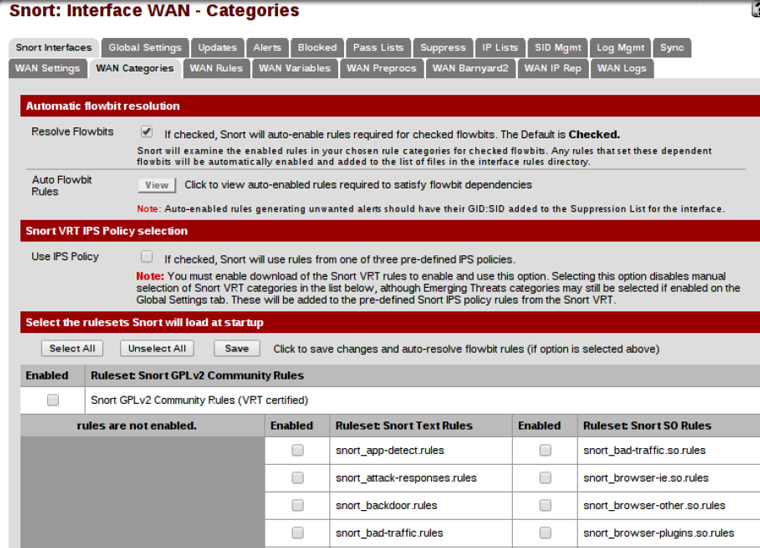

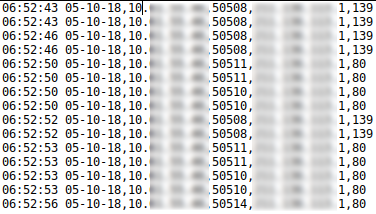

BRO es una herramienta open-source para el análisis de tráfico de red cuyo objetivo es reconocer actividades sospechosas.

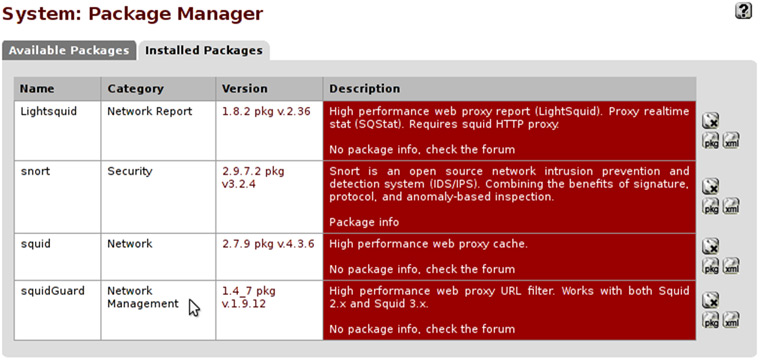

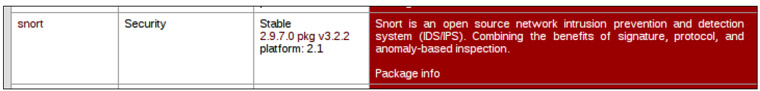

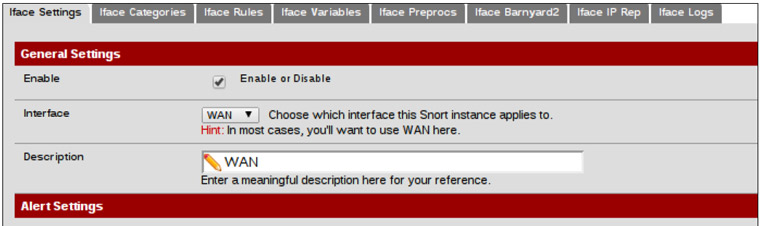

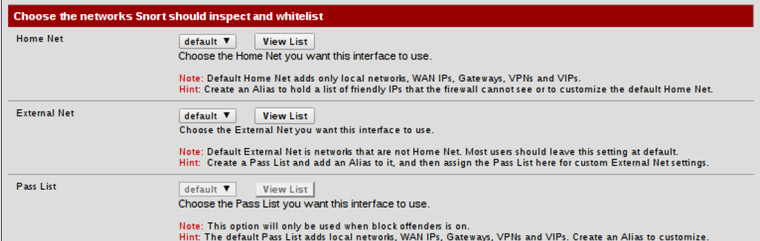

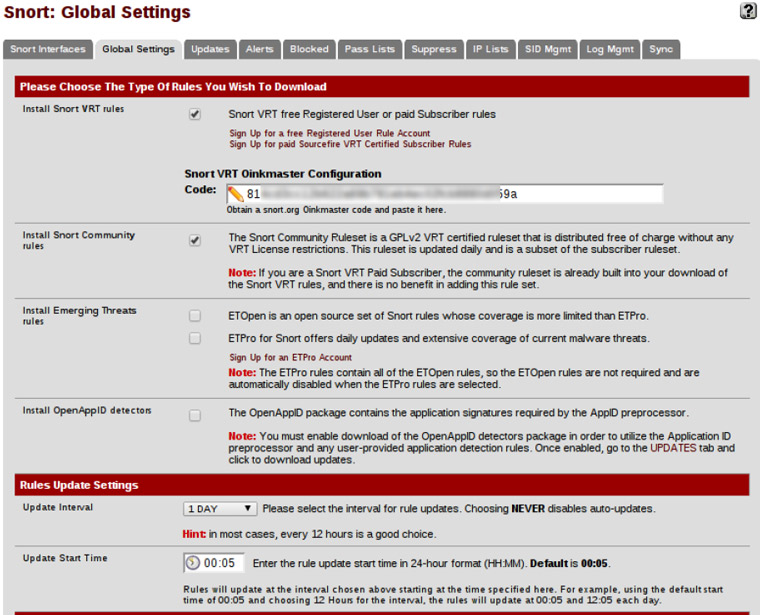

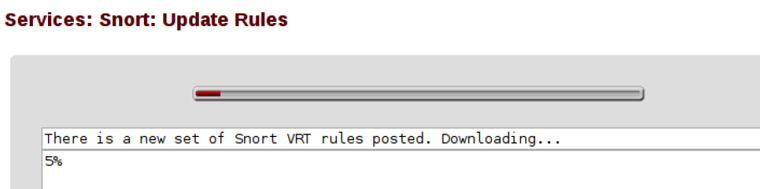

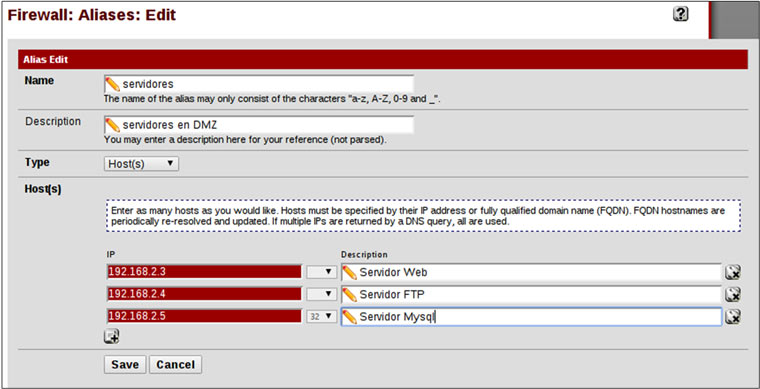

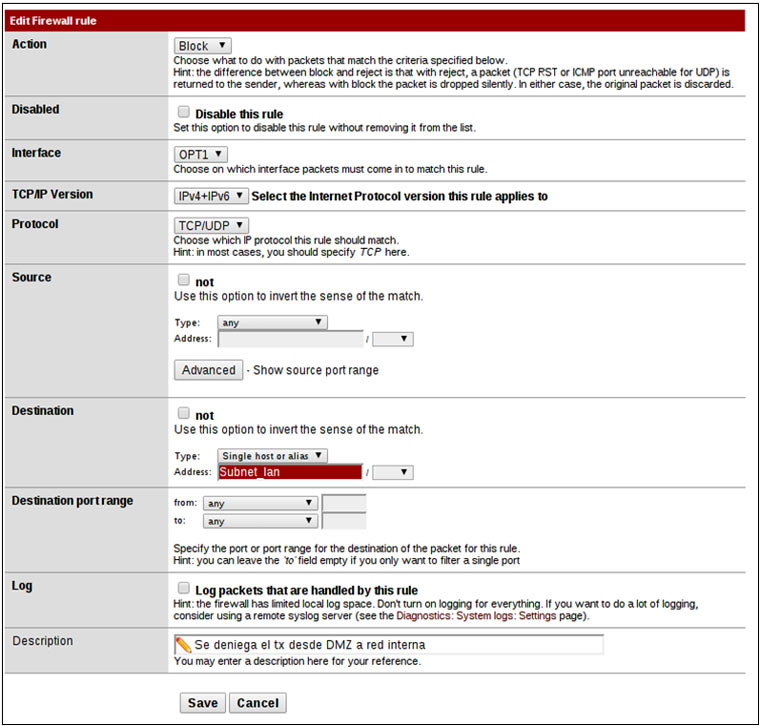

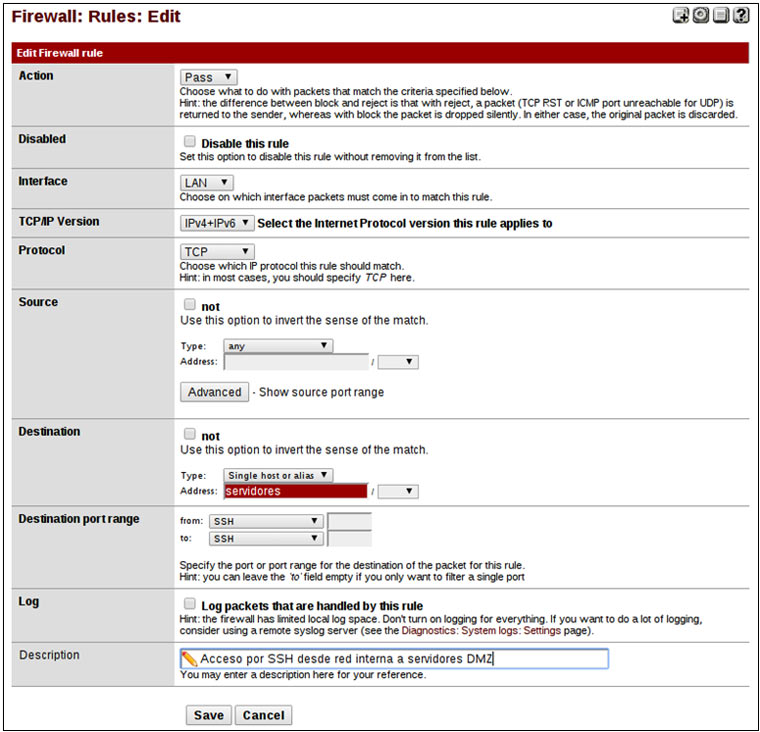

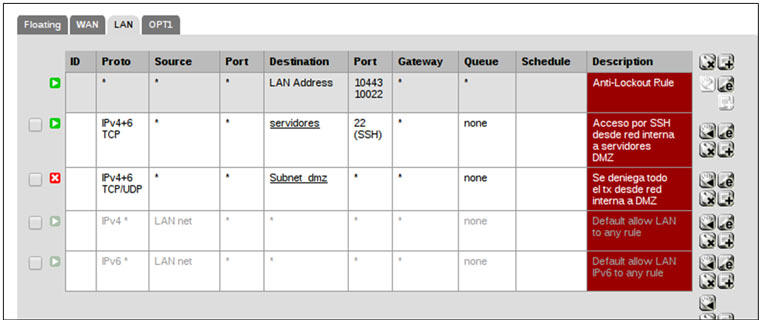

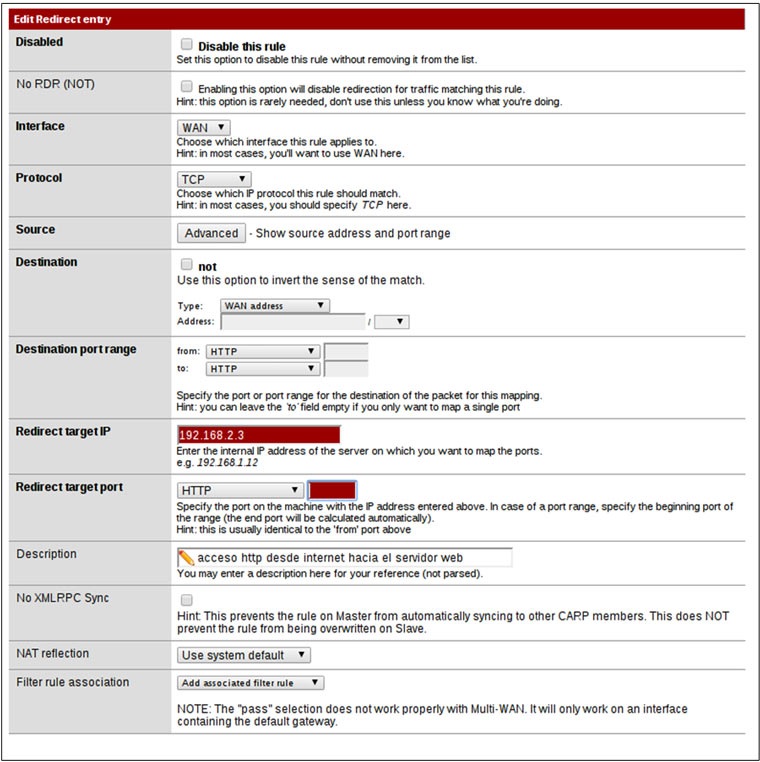

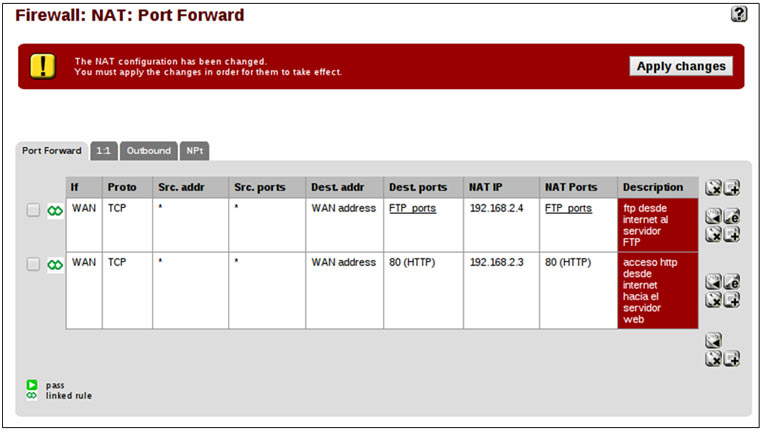

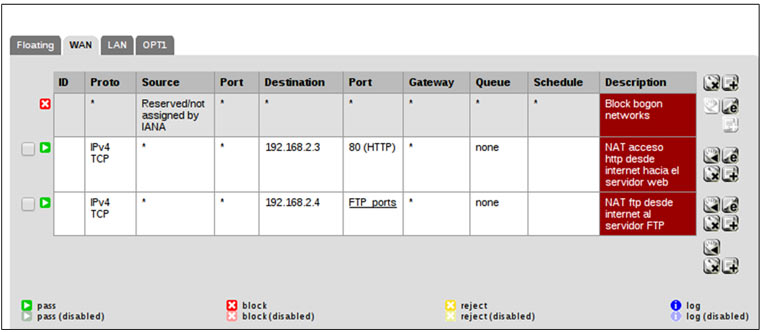

BRO es una herramienta open-source para el análisis de tráfico de red cuyo objetivo es reconocer actividades sospechosas.  En este último capítulo sobre Pfsense (ver

En este último capítulo sobre Pfsense (ver