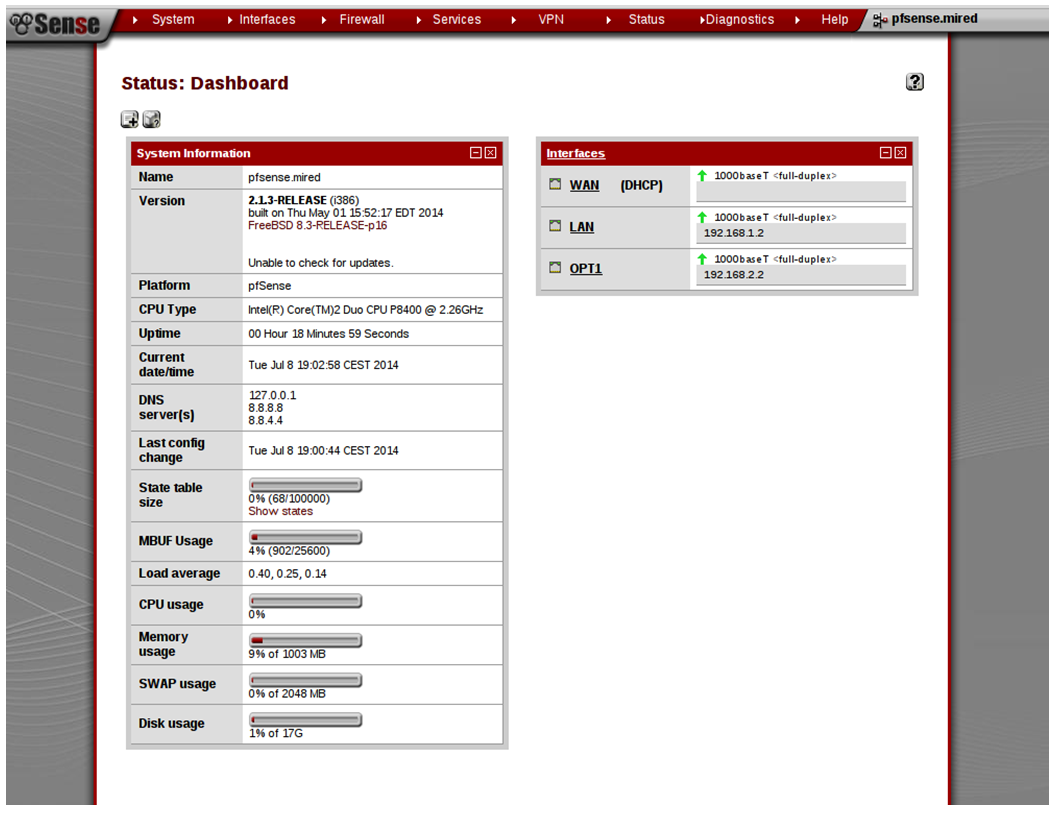

En esta tercera parte de la serie sobre el firewall perimetral PFSense vamos a ver las configuraciones avanzadas del sistema. Para nos que no han seguido la serie, aquí tienen la primera entrada y la segunda.

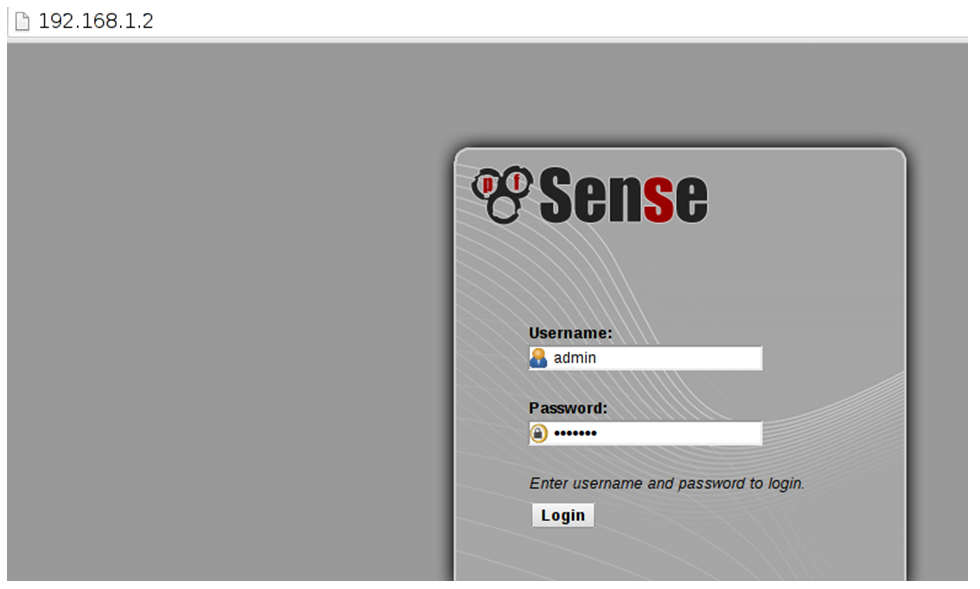

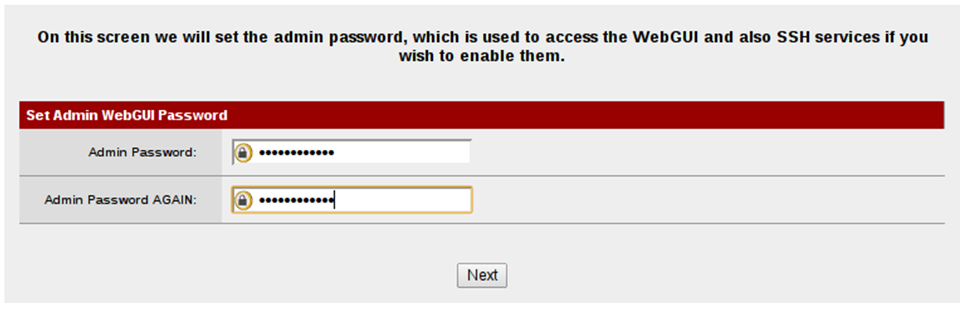

La manera más habitual de acceder a estas configuraciones es a través del navegador. Es importante que al acceder al navegador lo hagamos de manera segura (por https), para ello ya existe un certificado creado por defecto en nuestro pfsense, pero es recomendable que nos creemos uno nosotros, para ello se accede al siguiente bloque:

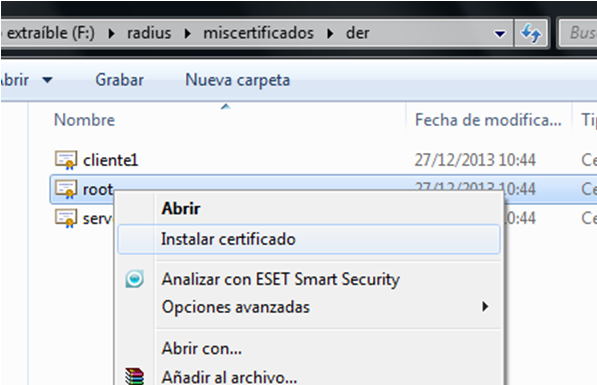

system –> cert manage

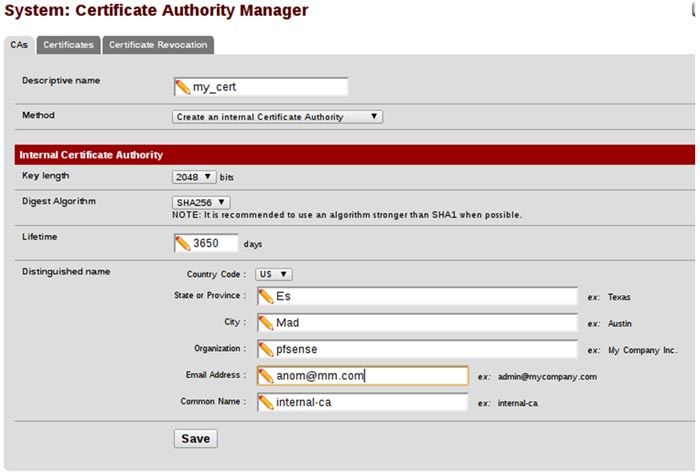

En esta pestaña CAs crearemos primero la CA, llamada “my_cert”

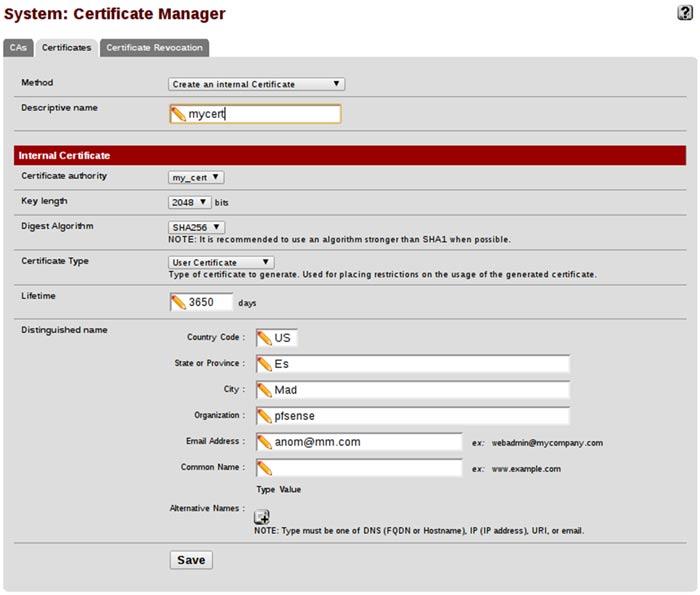

Ahora con esta CA podemos crear un certificado llamado “mycert”, en la pestaña Certificates:

Con el certificado ya creado, lo podemos usar en las configuraciones de acceso de administrador:

system -> advanced -> admin access

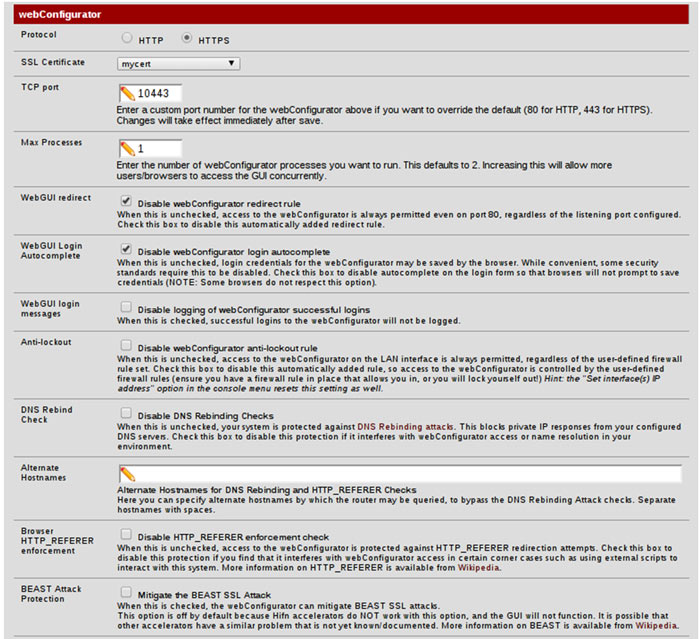

En la sección web configurator elegimos protocolo https, mi certificado (“mycert”) y un puerto diferente al 443, por ejemplo 10443.

- Max processes pondremos un valor de 1, ya que solo queremos que a la configuración vía https acceda una sola persona a la vez.

- WebGUI redirect debe estar marcado para deshabilitar la escucha por el puerto 80, a la vez que escucha por el 10443, ya que solo se quiere acceso exclusivo por https.

- WebGUI Login Autocomplete se selecciona para deshabilitar el autocompletado por parte del navegador ya que es preferible que éste no guarde las credenciales por seguridad.

Las demás opciones se dejan por defecto.

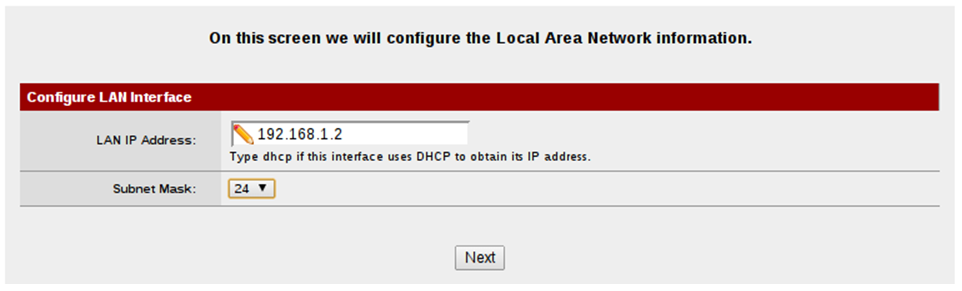

Ahora una vez guardados los cambios ya se puede acceder al navegador con la URL https://192.168.1.2:10443/

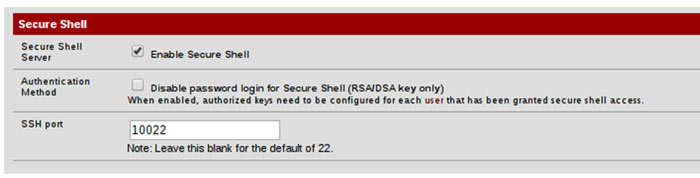

Sección secure shell

Activamos el acceso por ssh a través del puerto 10022

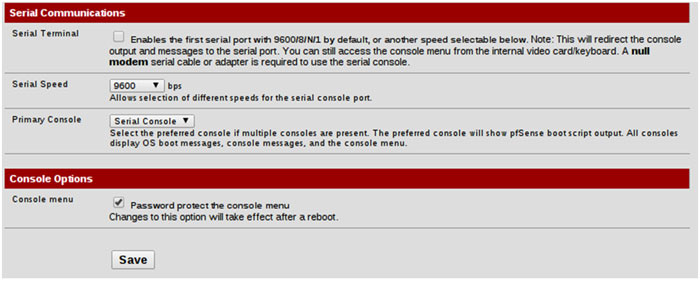

Sección Serial communications y console options

En Console menú seleccionamos la opción de que pida password al acceder a la consola y configuración desde el equipo local (serán las mismas credenciales que usamos para acceder con el navegador). Para configurar las opciones del Firewall y NAT accedemos al siguiente bloque:

system -> advanced -> Firewall NAT

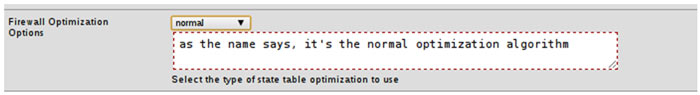

Sección Firewall Advanced

Existen 4 tipos de optimización:

- Normal: optimización equilibrada.

- Alta latencia: para conexiones lentas, como las satelitales.

- Agresiva: las conexiones inactivas expiran más rápido, mayor eficiencia en el uso de CPU.

- Conservativa: más uso de CPU con el fin de alargar una conexión inactiva.

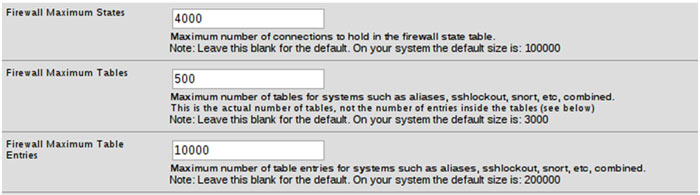

También se pueden configurar el tamaño de las tablas del sistema:

- Firewall Maximum States: número máximo de conexiones en la tabla del firewall. Digamos que es como un netstat de la propia máquina, por defecto el tamaño máximo es de 10000 estados. En este caso ya depende mucho del entorno donde se va a usar, si es algo casero lo ponemos a 4000 para optimizar.

- Firewall Maximum Tables: máximo número de tablas posibles (en pfsense se usan tablas, para crear alias, snort, reglas del firewall…). Por defecto el valor es de 3000 tablas, pero para optimizar, se puede poner 500, ya que no llegaremos a muchas más.

- Firewall Maximum Table Entries. Por defecto viene con 20000 y lo ponemos a 10000. Es el número de entradas por cada tabla que antes hemos comentado.

Las demás opciones definen el comportamiento multiwan o la generación de auto reglas de filtrado del firewall a la hora de configurar una VPN o red privada virtual.

De momento se dejan las demás opciones por defecto.

En la sección NAT, también se puede agregar la generación automática para la traducción de direcciones de red de forma automática, según las reglas creadas en el firewall, pero se recomienda hacer después de forma manual.

En el bloque system -> advanced -> networking no tocamos nada, a no ser que exista incompatibilidad con alguna interfaz de red.

En el bloque system -> advanced -> miscellaneous es donde podemos configurar la conexión de nuestro pfsense con un proxy, el balanceo de carga, sensores de temperatura y cómo actuar según ésta, ahorros de energía, disminuyendo usos de CPU, opciones IPsec, así como usar parte de la memoria física para emularse como memoria RAM. Estas opciones no son demasiado importantes así que no se detallarán.

En el bloque system -> advanced -> notifications podemos hacer que las notificaciones nos lleguen por correo, via SMTP.

Hasta aquí se explican las opciones avanzadas del sistema. El próximo articulo estará relacionado con la creación de reglas de filtrado del firewall pfsense.