Hoy es primero de septiembre, y como les prometimos hace un mes, volvemos a la carga no sin los dedos y el ingenio algo atrofiados —oxidados— por el sol y la vida contemplativa que cuando hay suerte acompaña a las vacaciones; si la echan de menos, pueden seguir mirando la imagen de la siguiente entrada, aunque les aviso que es contraproducente. Por ello, me disculparán si comenzamos esta nueva temporada con una pequeña reflexión personal sobre el estado de la seguridad informática.

Hoy es primero de septiembre, y como les prometimos hace un mes, volvemos a la carga no sin los dedos y el ingenio algo atrofiados —oxidados— por el sol y la vida contemplativa que cuando hay suerte acompaña a las vacaciones; si la echan de menos, pueden seguir mirando la imagen de la siguiente entrada, aunque les aviso que es contraproducente. Por ello, me disculparán si comenzamos esta nueva temporada con una pequeña reflexión personal sobre el estado de la seguridad informática.

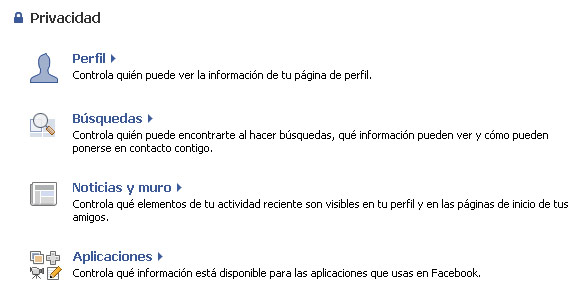

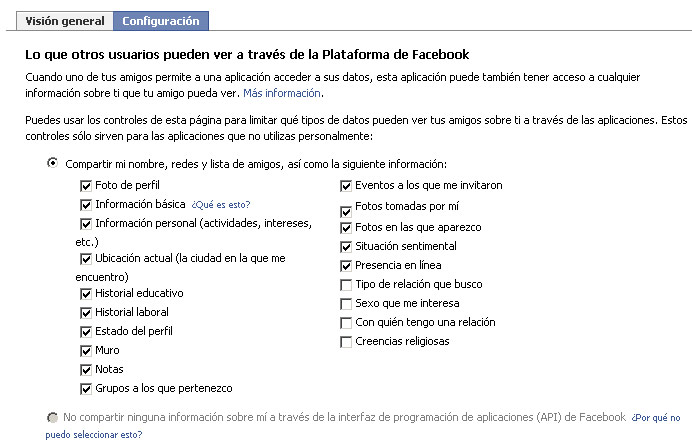

De un tiempo a esta parte, a nadie se le escapa que la seguridad informática ha comenzado a tener su pequeño rincón en los medios generalistas, saliendo de ese nicho geek en el que permanecía hasta hace poco. Presencia lógica por otra parte, derivada de a) la popularidad que Facebook, Tuenti, Twitter, e Internet en general van teniendo y b) de las preocupaciones sobre la privacidad, los datos personales, el comercio electrónico y etc. La consecuencia es que cualquier pérdida de datos, intrusión, robo de contraseñas/tarjetas de crédito o similar aparece al poco tiempo no sólo en Kriptópolis sino también en las páginas de tecnología de El Mundo y El País, por citar algunos —dejemos aparte la exactitud con la que se abordan las noticias, que no es el tema de hoy—. Por supuesto, las especificidades técnicas de los ataques siguen siendo terreno privado del personal especializado, y ni falta que hace que deje de serlo.

Nos van a tener que disculpar; después de acostumbrarles a una entrada diaria, no es justo desaparecer durante casi dos semanas. Como justificación, decirles que julio es ese mes del año en el que todo el mundo quiere dejar sus cosas cerradas antes de irse de vacaciones, incluido un servidor, lo que genera una carga de trabajo extra. En cualquier caso, ya ven que aquí seguimos.

Nos van a tener que disculpar; después de acostumbrarles a una entrada diaria, no es justo desaparecer durante casi dos semanas. Como justificación, decirles que julio es ese mes del año en el que todo el mundo quiere dejar sus cosas cerradas antes de irse de vacaciones, incluido un servidor, lo que genera una carga de trabajo extra. En cualquier caso, ya ven que aquí seguimos. No se si estarán de acuerdo conmigo en que la seguridad, antes que un conjunto de tecnologías, cortafuegos, VPNs, claves, normativas, manuales o sistemas de gestión, es una sensación subjetiva basada en una percepción: la confianza, la tranquilidad. Verán porqué les digo esto.

No se si estarán de acuerdo conmigo en que la seguridad, antes que un conjunto de tecnologías, cortafuegos, VPNs, claves, normativas, manuales o sistemas de gestión, es una sensación subjetiva basada en una percepción: la confianza, la tranquilidad. Verán porqué les digo esto.  Como sabrán, de manera periódica publicamos una encuesta en el blog, que nos sirve para poder “tantear” determinados comportamientos o conceptos entre nuestros lectores, siempre teniendo en cuenta la limitada (pero muy respetable) audiencia con la que contamos; pueden encontrarla a la derecha de sus pantallas. Hace aproximadamente un mes y veinte días les preguntábamos por el uso que hacían de las contraseñas, teniendo en cuenta que hoy en día el que más y el que menos tiene usuario y contraseña en una docena de sitios públicos y privados. Hoy hemos decidido publicar otra encuesta, no sin antes hacer un par de comentarios sobre el resultado de la anterior.

Como sabrán, de manera periódica publicamos una encuesta en el blog, que nos sirve para poder “tantear” determinados comportamientos o conceptos entre nuestros lectores, siempre teniendo en cuenta la limitada (pero muy respetable) audiencia con la que contamos; pueden encontrarla a la derecha de sus pantallas. Hace aproximadamente un mes y veinte días les preguntábamos por el uso que hacían de las contraseñas, teniendo en cuenta que hoy en día el que más y el que menos tiene usuario y contraseña en una docena de sitios públicos y privados. Hoy hemos decidido publicar otra encuesta, no sin antes hacer un par de comentarios sobre el resultado de la anterior. Ya lo hemos comentado otras veces:

Ya lo hemos comentado otras veces:  Hace un rato he bajado la última versión del navegador Opera, concretamente

Hace un rato he bajado la última versión del navegador Opera, concretamente