Hasta el próximo viernes 29 de enero a las 15h, Security Art Work inicia el segundo consultorio online sobre la LOPD y su Reglamento de Desarrollo (pueden ver las respuestas al primero en la entrada correspondiente), a cuyas cuestiones el equipo de consultoría y auditoría de S2 Grupo contestará en la entrada del próximo viernes 5 de febrero, según nuestro mejor saber y entender.

En ningún caso se publicarán datos de carácter personal (correos electrónicos, nombres de empresas, etc.), ni se contactará con los remitentes de las preguntas, salvo que éstos lo autoricen expresamente (y lo consideremos necesario). Pueden remitir las preguntas por correo electrónico a openlopd@argopolis.es, indicarlas en los comentarios o remitirlas vía mensaje privado al usuario securityartwork de Twitter.

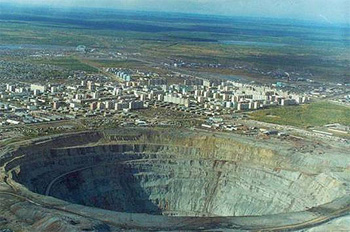

Cuando uno lleva mucho tiempo relacionado con entornos de monitorización y aspectos relacionados, tanto a nivel técnico como de gestión, acaba viendo sistemas susceptibles de ser monitorizados por todas partes (y las implicaciones derivadas). Verán porqué les digo esto.

Cuando uno lleva mucho tiempo relacionado con entornos de monitorización y aspectos relacionados, tanto a nivel técnico como de gestión, acaba viendo sistemas susceptibles de ser monitorizados por todas partes (y las implicaciones derivadas). Verán porqué les digo esto. Para hoy, tenemos un par de breves cuestiones relacionadas tangencialmente con la Seguridad de la Información.

Para hoy, tenemos un par de breves cuestiones relacionadas tangencialmente con la Seguridad de la Información.  Con poco que hayan seguido este blog, sabrán que no hacemos un uso comercial de éste, primero porque no nos gusta, segundo porque existe contenido mucho más interesante, tercero porque no es ese el propósito de un blog, y por último porque eso supondría ahogarlo irremediablemente. Dicho esto, no obstante, en este caso nos disculparán si hacemos una excepción, que en mi opinión está justificada.

Con poco que hayan seguido este blog, sabrán que no hacemos un uso comercial de éste, primero porque no nos gusta, segundo porque existe contenido mucho más interesante, tercero porque no es ese el propósito de un blog, y por último porque eso supondría ahogarlo irremediablemente. Dicho esto, no obstante, en este caso nos disculparán si hacemos una excepción, que en mi opinión está justificada.  No sé si recuerdan la entrada titulada “

No sé si recuerdan la entrada titulada “ Vaya por delante que cualquier parecido de lo que les voy a contar con la realidad es pura coincidencia. Vamos, que se trata de una situación hipotética, que no se trata de un caso “tengo un amigo que”. Vamos con ello.

Vaya por delante que cualquier parecido de lo que les voy a contar con la realidad es pura coincidencia. Vamos, que se trata de una situación hipotética, que no se trata de un caso “tengo un amigo que”. Vamos con ello.