No cabe duda de que el ordenador se ha convertido en una de las principales herramientas de trabajo en muchos hogares, muchas empresas y en la administración pública. Como tal, es hoy en día en una fuente importante de consumo energético. Si lo usamos de una manera adecuada seremos capaces de ahorrar energía, y no sólo desconectando el monitor cuando no lo usamos, apagando el equipo, poniéndolo en hibernación, en bajo consumo… o controlando el calor que emite. Hay otro factor importante que a veces se nos pasa por alto, pero que es una fuente de consumo energético muy importante: el correo spam.

Según el estudio “La huella de carbono del Spam” realizado por ICF International y publicado por la compañía de seguridad informática McAfee Inc. tomando como base datos de 2008, los correos electrónicos no deseados generan una cantidad de emisiones de efecto invernadero equivalente a la originada por 3.1 millones de vehículos. Esto supone un gasto energético de 33.000 millones de kilovatios por hora (KWh) en un año, cantidad suficiente para abastecer unos 2.4 millones de hogares en Estados Unidos.

Debido a que el 80% del correo no deseado termina siendo ignorado y borrado, esta energía es una energía totalmente desaprovechada. Un filtrado antispam ahorraría 135 TWh de electricidad al año, ahorro equivalente a retirar 13 millones de coches en circulación. Si todos los buzones de correo entrante estuvieran protegidos con un filtro antispam, empresas y usuarios particulares podrían reducir la energía que actualmente consume el spam en cerca de un 75%. El 80% del consumo energético asociado al spam es producido cuando los usuarios eliminan spam manualmente y buscan correo electrónico legítimo (falsos positivos). Filtrar spam solo representa el 16% del consumo energético de ese 80%.

Pero, si bien filtrar el spam es una correcta decisión, aún más beneficioso sería eliminarlo en origen. Cuando en 2008 la empresa estadounidense McColo Inc, uno de los principales generadores de spam fue desconectada de Internet, la energía ahorrada equivalió a 2.2 millones de coches en circulación; cada mensaje de spam no enviado implicó la correspondiente reducción de consumo de electricidad y, por lo tanto, de emisiones de dióxido de carbono. Normalmente la atención sobre el spam siempre ha estado centrada en sus repercusiones económicas, además de colapsar el ancho de banda, bajar la productividad de las empresas, sobrecargar los servidores de emails, y generar grandes pérdidas de tiempo, sin entrar en las estafas como el phising, por ejemplo. Ahora además nos convencemos de que el spam es una amenaza para el medio ambiente.

En el informe citado se analiza la energía consumida a nivel mundial en crear ,almacenar, ver y filtrar spam. También calcula las emisiones de GEI (Gases de Efecto Invernadero) que provoca este consumo energético, principalmente por el uso de combustibles fósiles (las fuentes mas costosas y perjudiciales) para producir electricidad. Las fuentes de emisiones que contribuyen de forma decisiva a la huella de carbono del spam son:

- Recopilación de direcciones.

- Creación de campañas de spam.

- Envío de spam desde equipos zombis y servidores de correo.

- Transmisión de spam de remitente a destinatario a través de Internet.

- Procesamiento de spam en servidores de correo entrante.

- Almacenamiento de mensajes.

- Visualización y eliminación de spam.

- Filtrado de spam y búsqueda de falsos positivos.

En la situación que nos encontramos, donde ahorrar energía ha pasado a ser una de las primeras acciones para solucionar el problema del colapso energético, no podemos pasar por alto este consumo ‘fantasma’ de energía eléctrica; en el artículo “El consumo fantasma, una forma no sostenible de emplear la energía eléctrica se muestran algunas formas de reducir el consumo fantasma de energía eléctrica.

Acabaré diciendo que este es, además, un estupendo argumento para ofrecer a todos esos aficionados a las cadenas de correo que parecen no responder a argumentos racionales de carácter tecnológico.

Ayer, leyendo noticias sobre la serie “Lost”, de la cual soy fan, he visto algo que me ha llamado la atención. Panda Security, a través de

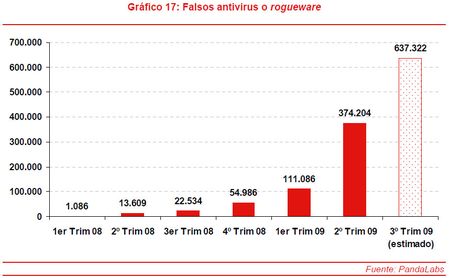

Ayer, leyendo noticias sobre la serie “Lost”, de la cual soy fan, he visto algo que me ha llamado la atención. Panda Security, a través de  Los ‘rogueware‘ o falsos antivirus son un tipo de amenaza que consiste en falsas soluciones de antivirus diseñadas para obtener dinero de los usuarios, cobrándoles por “desinfectar” sus ordenadores de amenazas que, en realidad, no existen. Como se indica en la imagen de PandaLabs, las cifras indican que a mediados del 2009 se habían detectado cerca de 640.000 tipos diferentes de falsos antivirus, 10 veces mas que el año anterior. Como vemos este tipo de malware crece de manera espectacular, y se calcula que se infectan aproximadamente unos 25 millones de nuevos ordenadores cada mes, generando unos 34 millones de dólares mensuales. Por supuesto el tema económico es la razón mas importante por la que el crecimiento del malware no cesa. No me extrañaría nada que involucrada en el tema estuviese la Iniciativa Dharma.

Los ‘rogueware‘ o falsos antivirus son un tipo de amenaza que consiste en falsas soluciones de antivirus diseñadas para obtener dinero de los usuarios, cobrándoles por “desinfectar” sus ordenadores de amenazas que, en realidad, no existen. Como se indica en la imagen de PandaLabs, las cifras indican que a mediados del 2009 se habían detectado cerca de 640.000 tipos diferentes de falsos antivirus, 10 veces mas que el año anterior. Como vemos este tipo de malware crece de manera espectacular, y se calcula que se infectan aproximadamente unos 25 millones de nuevos ordenadores cada mes, generando unos 34 millones de dólares mensuales. Por supuesto el tema económico es la razón mas importante por la que el crecimiento del malware no cesa. No me extrañaría nada que involucrada en el tema estuviese la Iniciativa Dharma. La esteganografía —del griego steganos (oculto) y graphos (escritura)—, en términos informáticos, es la disciplina que estudia el conjunto de técnicas cuyo fin es la ocultación de información sensible, mensajes u objetos, dentro de otros denominados ficheros contenedores, normalmente multimedia: imágenes digitales, vídeos o archivos de audio, con el objetivo de que la información pueda pasar inadvertida a terceros y sólo pueda ser recuperada por un usuario legítimo.

La esteganografía —del griego steganos (oculto) y graphos (escritura)—, en términos informáticos, es la disciplina que estudia el conjunto de técnicas cuyo fin es la ocultación de información sensible, mensajes u objetos, dentro de otros denominados ficheros contenedores, normalmente multimedia: imágenes digitales, vídeos o archivos de audio, con el objetivo de que la información pueda pasar inadvertida a terceros y sólo pueda ser recuperada por un usuario legítimo.