El concepto Cadena de Custodia (también referenciado en la literatura como CdC) no es algo que solamente se utilice en el entorno del Análisis Forense informático, sino que es un concepto ligado al ámbito legal y judicial, y es algo que incumbe a la recopilación de evidencias de cualquier tipo.

El concepto Cadena de Custodia (también referenciado en la literatura como CdC) no es algo que solamente se utilice en el entorno del Análisis Forense informático, sino que es un concepto ligado al ámbito legal y judicial, y es algo que incumbe a la recopilación de evidencias de cualquier tipo.

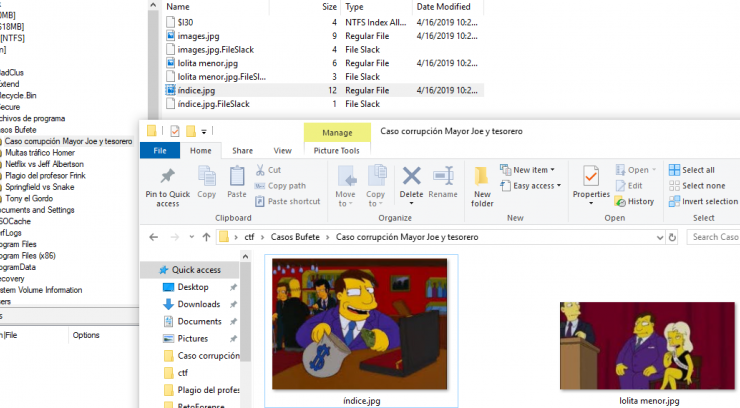

Para entender su importancia pongamos como ejemplo un caso que, desgraciadamente, está a la orden del día: un caso de corrupción.