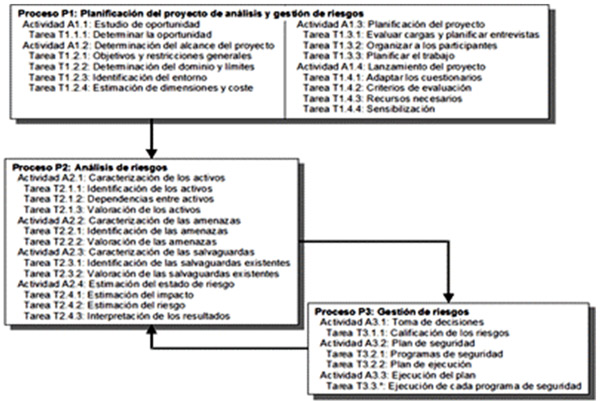

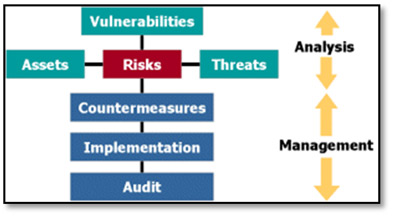

Tras ver brevemente en la anterior entrada la fase de Planificación del proyecto, pasaremos en esta a tratar la parte de Análisis de riesgos y Gestión de riesgos.

2. Análisis de riesgos

El proceso principal de un proyecto de análisis y gestión de riesgos es el propio análisis de riesgos. Este a su vez se divide en 4 bloques: caracterización de activos, caracterización de amenazas, caracterización de salvaguardas y estimación del estado del riesgo.

2.1 Caracterización de activos

La primera etapa del análisis de riesgos es la realización de un inventario de activos, entendiendo por activo según MAGERIT: los recursos del sistema de información o relacionados con éste, necesarios para que la Organización funcione correctamente y alcance los objetivos propuestos por su dirección. Dicho de otro modo, los activos críticos están formados por todos los activos que se consideran de importancia para el negocio de la organización. Obviamente, esto comprende tantos activos de proceso de datos (hardware), ubicaciones físicas, activos de información (datos), imagen corporativa, etc. Es importante identificar la persona o el cargo responsable de cada activo.

Tras la introducción a las distintas metodologías de análisis de riesgos realizadas en anteriores publicaciones (ver

Tras la introducción a las distintas metodologías de análisis de riesgos realizadas en anteriores publicaciones (ver

.

.

Estimados lectores, el post de hoy parte del artículo “Privacy and Security, Security Risks in Next-Generation Emergency Services” escrito por Hannes Tschofenig [

Estimados lectores, el post de hoy parte del artículo “Privacy and Security, Security Risks in Next-Generation Emergency Services” escrito por Hannes Tschofenig [ Estimados lectores, estoy seguro que todos ustedes conocen la tan socorrida en presentaciones Directiva 95/46/CE, del 24 de octubre de 1995, respecto a la protección de las personas en cuanto a los tratamientos de datos personales. Aprovechando que últimamente la Comunidad Europea está en boga, me gustaría resumir una e

Estimados lectores, estoy seguro que todos ustedes conocen la tan socorrida en presentaciones Directiva 95/46/CE, del 24 de octubre de 1995, respecto a la protección de las personas en cuanto a los tratamientos de datos personales. Aprovechando que últimamente la Comunidad Europea está en boga, me gustaría resumir una e Estimados lectores, espero que me permitan un post un tanto atípico y no especialmente relacionado con la seguridad pero si con las TIC. A estas alturas de la mañana todos ustedes estarán al tanto de lo sucedido; esta mañana fallecía Steve Jobs, fundador de Apple, con lo que el sector de las tecnologías de la información ha perdido uno de los grandes visionarios de la actualidad, hasta el punto de que en muchos lugares lo equiparan con Thomas Edison. Eso tan solo el tiempo lo dirá.

Estimados lectores, espero que me permitan un post un tanto atípico y no especialmente relacionado con la seguridad pero si con las TIC. A estas alturas de la mañana todos ustedes estarán al tanto de lo sucedido; esta mañana fallecía Steve Jobs, fundador de Apple, con lo que el sector de las tecnologías de la información ha perdido uno de los grandes visionarios de la actualidad, hasta el punto de que en muchos lugares lo equiparan con Thomas Edison. Eso tan solo el tiempo lo dirá. Estimados lectores, a raíz de un reciente proyecto, he podido conocer el significado de la palabra Exitus. Probablemente muchos de ustedes conocerán el significado de esta palabra, pero para los no estén familiarizados con el término éste se emplea en el ámbito medico para hacer referencia a historias clínicas de pacientes que han terminado en la muerte de un individuo.

Estimados lectores, a raíz de un reciente proyecto, he podido conocer el significado de la palabra Exitus. Probablemente muchos de ustedes conocerán el significado de esta palabra, pero para los no estén familiarizados con el término éste se emplea en el ámbito medico para hacer referencia a historias clínicas de pacientes que han terminado en la muerte de un individuo. Eusebio Moya es Licenciado en Derecho por la Universidad de Valencia, habiendo cursado Master en Nuevas Tecnologías de Gestión en la AAPP, contando en su haber con diversas certificaciones en materia de seguridad como CISA y ACP. El grueso de su actividad se ha desarrollado en la Diputación de Valencia, donde ha desarrollado su carrera desde 1987, inicialmente como Técnico en informática, posteriormente como Responsable de Seguridad de Sistemas de Información y actualmente como Jefe de la Unidad de Protección de Datos.

Eusebio Moya es Licenciado en Derecho por la Universidad de Valencia, habiendo cursado Master en Nuevas Tecnologías de Gestión en la AAPP, contando en su haber con diversas certificaciones en materia de seguridad como CISA y ACP. El grueso de su actividad se ha desarrollado en la Diputación de Valencia, donde ha desarrollado su carrera desde 1987, inicialmente como Técnico en informática, posteriormente como Responsable de Seguridad de Sistemas de Información y actualmente como Jefe de la Unidad de Protección de Datos.