Una de las cosas que más le llamó la atención a mi compañero de mesa en la oficina (quién venía de trabajar en el ámbito de la ingeniería industrial), fue la increíble capacidad que tenemos los profesionales del sector de las Nuevas Tecnologías para encadenar siglas en una misma frase, como en la siguiente frase: Las copias de respaldo se hacen en un dispositivo NAS que implementa RAID 5 configurado con cifrado AES de 256 bits, con mantenimiento NBD.

El objetivo de este post es tratar de hacer un pequeño repaso de algunos términos que habitualmente se escuchan en el mundillo de las TIC, los cuales se refieren a aspectos como control de acceso, redes, cifrado, cumplimiento legal, cumplimiento de la normativa, entre otros. Les pido a nuestros estimados lectores que me concedan la licencia de resumirles de un modo breve y sencillo cada uno de estos conceptos:

AD/DA (Active Directory / Directorio Activo): Sistema proporcionado por Microsoft para la gestión centralizada de recursos de red, incluyendo la gestión de políticas aplicables, gestión de usuarios y equipos, sistema de autenticación, etc.

AES (Advanced Encryption Standard): Algoritmo de cifrado simétrico con tamaño de llave de 128 a 256 bits.

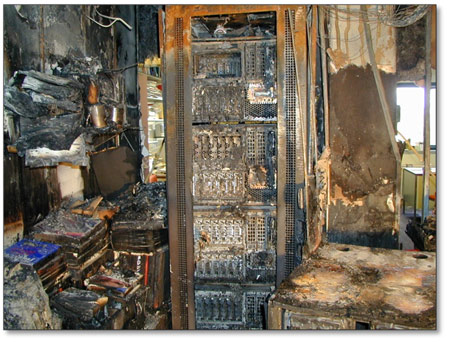

Aun recuerdo con cariño el primer CPD (si aquello se pudiera considerar un CPD) que visite cuando empecé en el mundo de la seguridad. Desde entonces he visitado muchos CPDs, algunos dignos del mismísimo Calatrava (más por lo blanco que por lo curvo) y otros que yo calificaría sencillamente como “entrañables”…

Aun recuerdo con cariño el primer CPD (si aquello se pudiera considerar un CPD) que visite cuando empecé en el mundo de la seguridad. Desde entonces he visitado muchos CPDs, algunos dignos del mismísimo Calatrava (más por lo blanco que por lo curvo) y otros que yo calificaría sencillamente como “entrañables”…

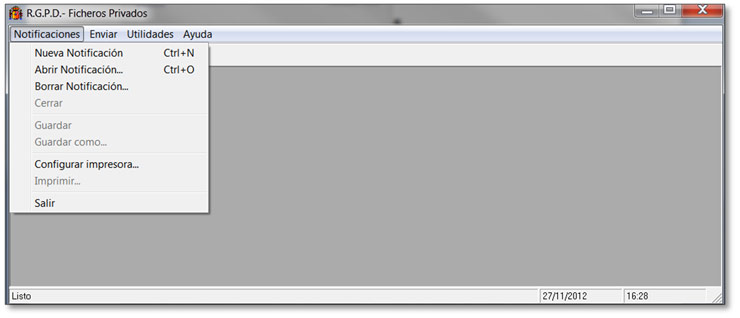

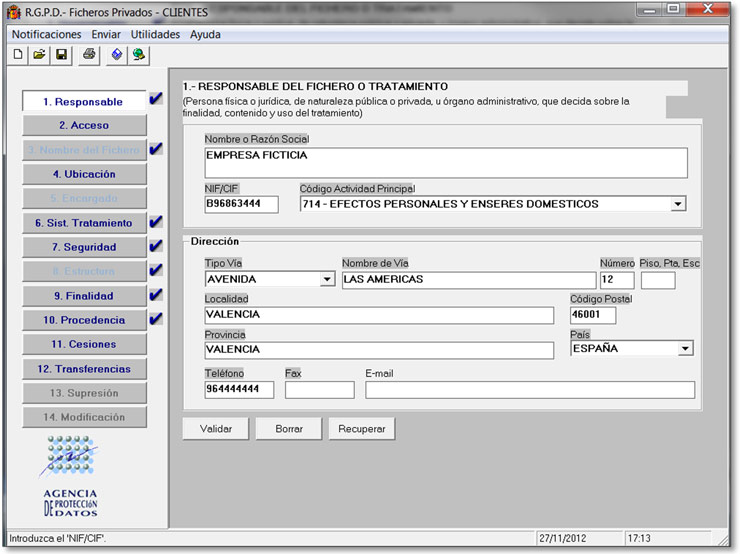

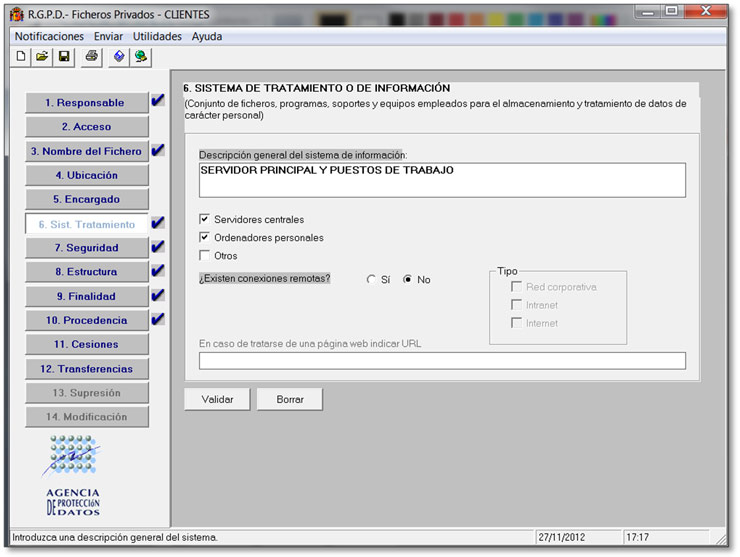

Ahora a todo el mundo se le llena la boca hablando de la próxima directiva europea de protección de datos, del cloud, etc. Pero de vez en cuando está bien echar una mirada atrás para ver de dónde venimos. En este post voy a rememorar una aplicación clásica en protección de datos: el RGPD.

Ahora a todo el mundo se le llena la boca hablando de la próxima directiva europea de protección de datos, del cloud, etc. Pero de vez en cuando está bien echar una mirada atrás para ver de dónde venimos. En este post voy a rememorar una aplicación clásica en protección de datos: el RGPD.

Hace 2 semanas fui al cine a ver una película que me recomendaron encarecidamente. La película en cuestión se llama

Hace 2 semanas fui al cine a ver una película que me recomendaron encarecidamente. La película en cuestión se llama

Si tienen algo de memoria, recordarán que no hace mucho hicimos una breve introducción a

Si tienen algo de memoria, recordarán que no hace mucho hicimos una breve introducción a  Estimados lectores, he de reconocerles que la lectura se encuentra entre mis numerosas aficiones (aunque suelo huir de best-sellers) y en este sentido si hay algo que no deja de sorprenderme es que allá por donde paso encuentro a alguna persona leyendo o hablando del “Libro del momento”. Si todavía no saben de qué libro estoy hablando, se trata de 50 sombras de Grey. Pero no se preocupen, en este post no vamos a desgranarles el argumento, únicamente lo hemos tomado prestado por la similitud de la temática que vamos abordar en el mismo.

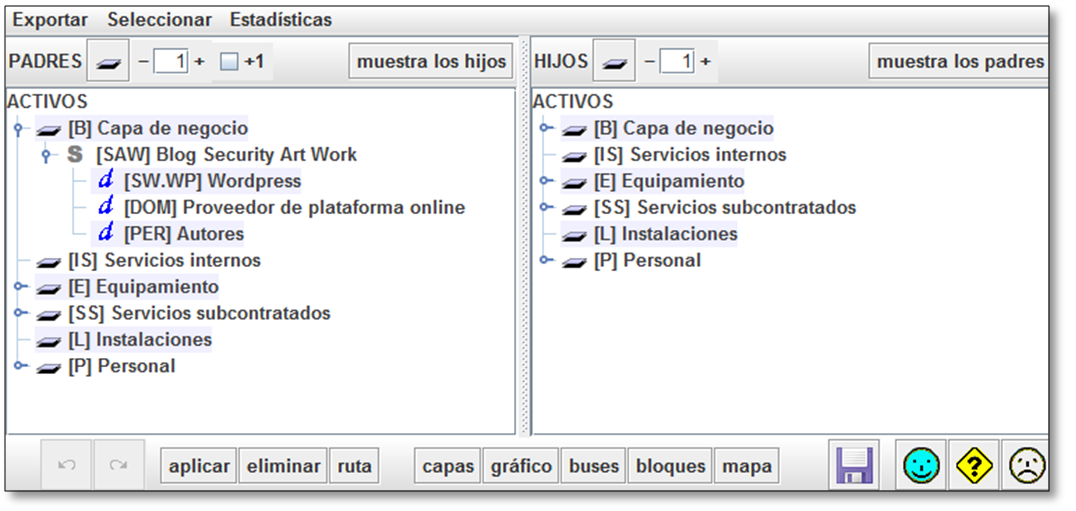

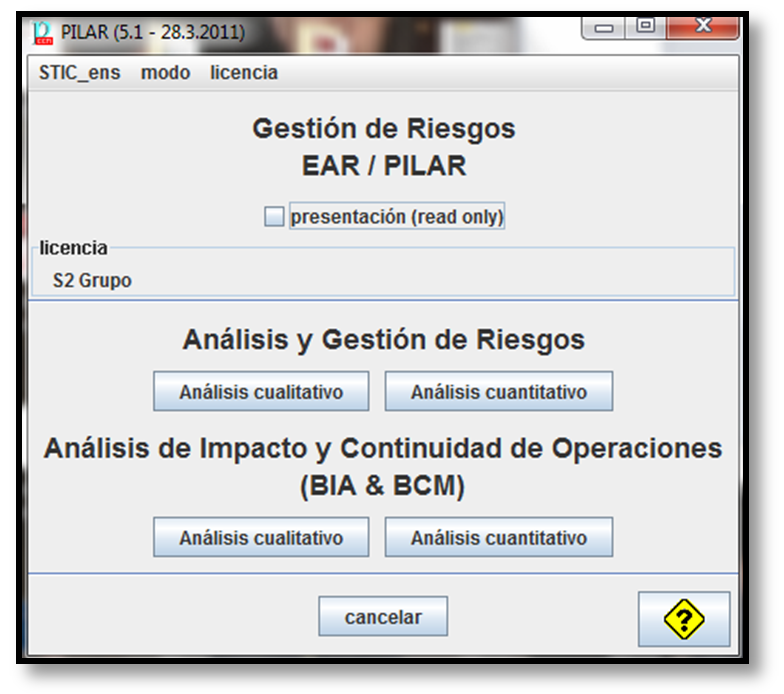

Estimados lectores, he de reconocerles que la lectura se encuentra entre mis numerosas aficiones (aunque suelo huir de best-sellers) y en este sentido si hay algo que no deja de sorprenderme es que allá por donde paso encuentro a alguna persona leyendo o hablando del “Libro del momento”. Si todavía no saben de qué libro estoy hablando, se trata de 50 sombras de Grey. Pero no se preocupen, en este post no vamos a desgranarles el argumento, únicamente lo hemos tomado prestado por la similitud de la temática que vamos abordar en el mismo.  Siguiendo con la temática iniciada en anteriores post sobre análisis de riesgos en el ámbito del ENS y la metodología MAGERIT (véase Introducción al análisis de riesgos – Metodologías,

Siguiendo con la temática iniciada en anteriores post sobre análisis de riesgos en el ámbito del ENS y la metodología MAGERIT (véase Introducción al análisis de riesgos – Metodologías,