A estas alturas de la película todos somos conscientes del encarecimiento del Kw; sin entrar en discusiones sobre la bondad de las renovables, el mantenimiento de Garoña y disquisiciones de carácter político, el coste energético asociado a IT no es algo a infravalorar. Aunque este no es un tema específicamente relacionado con la Seguridad de la Información, voy a hacer una pequeña “parada” en la temática habitual para hablar, cómo no, de Green IT.

A estas alturas de la película todos somos conscientes del encarecimiento del Kw; sin entrar en discusiones sobre la bondad de las renovables, el mantenimiento de Garoña y disquisiciones de carácter político, el coste energético asociado a IT no es algo a infravalorar. Aunque este no es un tema específicamente relacionado con la Seguridad de la Información, voy a hacer una pequeña “parada” en la temática habitual para hablar, cómo no, de Green IT.

Lo primero que hay que decir es que aunque este término ha cobrado mayor importancia en los últimos años, no se trata una nueva corriente New Age, sino que hace referencia a la optimización de recursos IT para reducir el consumo energético, reducción de huella de carbono, etc. En definitiva, el Green IT intenta hacer de las IT algo más “ecológico y sostenible”, o lo que es lo mismo ahorrar en la factura de la luz de su empresa. A su favor podemos destacar que tiene un retorno de inversión tangible inmediato, lo que es una ventaja sobre muchas inversiones en TI a la hora de conseguir la aprobación de la dirección —siempre resulta interesante para gerencia la palabra ahorro—, aunque el coste de inversión es considerable.

Pasemos a ver en esta entrada cómo afrontar la reducción la factura de la l… perdón, implantar el Green IT. Empezaré por una medida que aunque no es propiamente Green IT, se debe llevar a cabo como en cualquier otra área en la que intervengan proveedores externos: negociar con las compañías suministradoras. Sin ir más lejos un amigo me comentaba recientemente que un familiar suyo se dedicaba a esta tarea en nombre de empresas, y que el ahorro conseguido podía llegar hasta un 20% de ahorro sobre el consumo total.

Pasando ya a Green IT, la primera decisión a tomar tiene que ver con la clásica pregunta ¿interno o externo? En el caso externo, podemos optar por colgar la mayor parte de nuestro servidores en la nube o similares, pero en este artículo vamos a asumir que queremos preservar nuestros sistemas en nuestras instalaciones, bien sea por comodidad de acceso, privacidad, confidencialidad o aspectos legislativos.

Por la parte de servidores, encontramos a priori las siguientes propuestas:

- Consolidación a través de virtualización. Este aspecto no sólo puede conseguir una reducción del consumo del 40%, sino que además aporta mejoras como la alta disponibilidad y facilita la implantación de soluciones de contingencia, disminuyendo el número total de servidores, y por tanto el espacio físico requerido y el gasto en climatización.

- Uso de servidores blade frente a servidores independientes de 1U o 2U. De esta manera, se eliminan fuentes de alimentación por servidor, se disminuye espacio en rack y se reduce el gasto en climatización. De esta manera puede obtenerse una reducción del 40% – 70% sobre el consumo total de servidores.

- Limitar horario de activación de servidores y aplicaciones. A menudo los servidores están activos 24×7, sin que en muchos casos los servicios que prestan requieran un tiempo de disponibilidad o funcionamiento tan algo, como durante festivos o fines de semana. En este caso es más complejo hacer una estimación generalizada, ya que este aspecto requiere un estudio más pormenorizado por parte del Director de Informática.

Por la parte de instalaciones del CPD:

- Optimización y correcta disposición de racks para facilitar la climatización de los mismos. En este caso, les remito a un post anterior de un colaborador nuestro Rafa García, Subiendo la temperatura en el datacenter y ¿descontrolando la humedad?, en el que se puede comprobar cómo puede afectar al consumo la gestión física del CPD.

Por parte de los equipos de oficina:

- La más económica de todas, salvo por la inversión en el ancho de banda para la conexión, continúa siendo el teletrabajo, ya que en este caso la luz corre a cargo de los empleados. Por supuesto que esto tiene otras implicaciones, pero en nuestro caso, estamos únicamente valorando aspectos de ahorro energético para la organización.

- La implantación de thin clients reduce en gran medida el consumo, puesto que sustituye los equipos de escritorio por terminales “tontos” que conectan a un servidor de escritorios y que requieren mucho menos mantenimiento y consumo energético. De esta manera se optimiza el proceso de administración, configuración y restitución del dispositivo.

- El cambio de equipos de sobremesa por portátiles o nettops. A menudo me pregunto por qué se adquieren equipos de sobremesa de seis cores para tareas relativamente poco intensivas como utilizar el office o utilizar aplicaciones en la red. En su lugar, se deberían dimensionar los equipos de acuerdo a las necesidades de los perfiles de los usuarios, ya que en el 80% de los casos es posible realizar todas las tareas con un simple nettop conectado a un monitor, y proporcionar servidores compartidos con mayor potencia para la ejecución de aplicaciones específicas. Como indicación, el consumo del nettop viene a estar aproximadamente en 35 W frente a los 350W de un sobremesa. En este sentido, también es aconsejable la compra de equipos portátiles antes que sobremesa puesto que el consumo de un portátil puede rondar los 40-80W. Si la empresa tiene un parque de 100 ordenadores hagan sus números.

- Compra de monitores con tecnología LED. Éstos permiten que el consumo se reduzca en un 15%.

- Configuración de paso a suspensión de equipos con cierre de sesión.

También existe otra clase de medidas, que pueden suponer ahorro no tanto energético pero ambiental, principalmente de papel y toner, como es la configuración de impresoras por defecto a doble página y en blanco y negro.

Estas medidas en suma pueden proporcionar a la empresa un ahorro mensual considerable en cuanto a TI se refiere, y a la vista de las tendencias alcistas de las tarifas eléctricas, se convierten en una opción muy atractiva. Por supuesto, la implantación de algunas de ellas requiere un coste significativo, y más si se hace de manera poco progresiva, pero no tiene porqué ser así. Introduciendo estas medidas en los procesos normales de sustitución y actualización de hardware, es posible ir incrementando el ahorro energético poco a poco, con su reflejo en la factura de la luz.

Por último, para comprobar este ahorro se aconseja implantar soluciones para la medición de consumos en instalaciones empresariales, lo que nos permitirá poder cuantificar el ahorro efectivo. Yendo más lejos, si queremos gestionar, medir y certificar la implantación del Green IT, podemos implantar un SGE (Sistema de gestión energética) de acuerdo con la norma UNE 16001, ciñendo el alcance al ámbito TIC. Cabe destacar que esta norma tendrá su homóloga ISO (50001) oficialmente durante el último trimestre de 2011.

Hace unos días leí una noticia que me llamo la atención; por lo visto, algún trabajador de Google había filtrado a la prensa un comunicado interno (el cual indicaba expresamente que era confidencial) donde se informaba sobre un aumento del 10% del sueldo a todo la plantilla de Google y la recepción de una paga extra de 1000 $ (yo pensé mira que majos :) ). Un día más tarde al hilo de esta noticia aparecía una nueva, en la cual se informaba acerca del despido de la persona que había filtrado la información, que ya no podría disfrutar de ese aumento de sueldo.

Hace unos días leí una noticia que me llamo la atención; por lo visto, algún trabajador de Google había filtrado a la prensa un comunicado interno (el cual indicaba expresamente que era confidencial) donde se informaba sobre un aumento del 10% del sueldo a todo la plantilla de Google y la recepción de una paga extra de 1000 $ (yo pensé mira que majos :) ). Un día más tarde al hilo de esta noticia aparecía una nueva, en la cual se informaba acerca del despido de la persona que había filtrado la información, que ya no podría disfrutar de ese aumento de sueldo. Estimados lectores, muy frecuentemente el primer pensamiento por parte de las empresas a la hora de afrontar la seguridad viene marcado por fuertes inversiones, como pueden ser costosas soluciones en infraestructura de red (IDS, Firewall), la compra de antivirus centralizados, suites de ServiceDesk, o laboriosos proyectos de consultoría. Si bien acometer dichas proyectos o compras de este tipo es un requisito para la consecución de cierto grado de seguridad empresarial, no resulta ser la panacea a la totalidad de los problemas de seguridad.

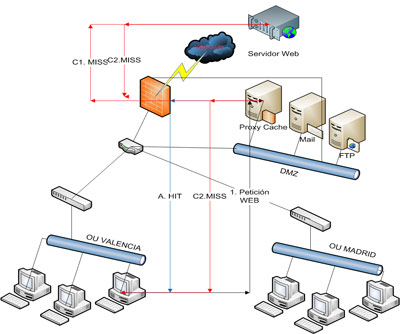

Estimados lectores, muy frecuentemente el primer pensamiento por parte de las empresas a la hora de afrontar la seguridad viene marcado por fuertes inversiones, como pueden ser costosas soluciones en infraestructura de red (IDS, Firewall), la compra de antivirus centralizados, suites de ServiceDesk, o laboriosos proyectos de consultoría. Si bien acometer dichas proyectos o compras de este tipo es un requisito para la consecución de cierto grado de seguridad empresarial, no resulta ser la panacea a la totalidad de los problemas de seguridad. Como puede verse, en el mejor de los casos nos ahorramos el enrutamiento desde el proxy al servidor sobre el que se realiza la petición y la transferencia de la información solicitada a través de Internet, mientras que en el peor de los casos añadimos un salto más en el enrutamiento. Por supuesto, cuánto más accedido sea un determinado contenido por los usuarios de la red interna, mayor probabilidad de que el objeto se encuentre en cache y por tanto, mayor incremento del rendimiento del sistema.

Como puede verse, en el mejor de los casos nos ahorramos el enrutamiento desde el proxy al servidor sobre el que se realiza la petición y la transferencia de la información solicitada a través de Internet, mientras que en el peor de los casos añadimos un salto más en el enrutamiento. Por supuesto, cuánto más accedido sea un determinado contenido por los usuarios de la red interna, mayor probabilidad de que el objeto se encuentre en cache y por tanto, mayor incremento del rendimiento del sistema. Aún recuerdo cuando empecé a introducirme en el mundo de la auditoría y seguridad allá por el año 2001, en una asignatura de la universidad, con un profesor que daba una asignatura enfocada a la gestión de empresas, y pensé este hombre habla de cosas interesantes y no de teoremas y algoritmos que probablemente no emplearé en esta vida. A partir de ese momento comencé a asistir a charlas en las que me dejaba impresionar por la corbata y la dialéctica de los ponentes y asistentes que disponían de sabiduría sobre todos los campos de la materia. Ya sabéis: corbatas, trajes, y retórica (nada nuevo bajo el sol).

Aún recuerdo cuando empecé a introducirme en el mundo de la auditoría y seguridad allá por el año 2001, en una asignatura de la universidad, con un profesor que daba una asignatura enfocada a la gestión de empresas, y pensé este hombre habla de cosas interesantes y no de teoremas y algoritmos que probablemente no emplearé en esta vida. A partir de ese momento comencé a asistir a charlas en las que me dejaba impresionar por la corbata y la dialéctica de los ponentes y asistentes que disponían de sabiduría sobre todos los campos de la materia. Ya sabéis: corbatas, trajes, y retórica (nada nuevo bajo el sol). En esta mi primera entrada, voy a introducir la norma BS 25999, la cual seguramente sea el tema de mi tesina de máster. Probablemente el término BS 25999 pueda resultar poco conocido, pero si hablamos de plan de continuidad de negocio seguro que el concepto les suena más. Lo que propone esta norma es tratar la continuidad de negocio como un sistema de gestión de la continuidad de negocio (SGCN), ofreciendo la posibilidad de algo que está de “moda”: CERTIFICARSE.

En esta mi primera entrada, voy a introducir la norma BS 25999, la cual seguramente sea el tema de mi tesina de máster. Probablemente el término BS 25999 pueda resultar poco conocido, pero si hablamos de plan de continuidad de negocio seguro que el concepto les suena más. Lo que propone esta norma es tratar la continuidad de negocio como un sistema de gestión de la continuidad de negocio (SGCN), ofreciendo la posibilidad de algo que está de “moda”: CERTIFICARSE.