El 7 de noviembre pasado el Tribunal Constitucional (TC) hizo pública una sentencia mediante la que rechazaba conceder amparo a un pedófilo condenado a 4 años de cárcel por la Audiencia de Sevilla que alegaba que se había atentado contra su derecho a la intimidad (ver sentencia).

El 7 de noviembre pasado el Tribunal Constitucional (TC) hizo pública una sentencia mediante la que rechazaba conceder amparo a un pedófilo condenado a 4 años de cárcel por la Audiencia de Sevilla que alegaba que se había atentado contra su derecho a la intimidad (ver sentencia).

Les resumo el caso. Un “caballero” lleva a una tienda de informática su portátil para que le cambien el DVD. El técnico que repara el equipo detecta contenidos pornográficos con menores en el equipo, y lo pone en conocimiento de la Policía Nacional, que interviene el portátil, confirma los hechos y lo pone en manos del juzgado.

Mi primera reacción al leer el titular de la noticia es de satisfacción. Otro mal nacido sobre el que cae el peso de la justicia. Pero al leer con un poco más de detalle la noticia y hacer una lectura rápida de la sentencia empiezo a preocuparme y aun a riesgo de no ser comprendido por tratarse del caso de que se trata, me gustaría compartir con ustedes una serie de reflexiones.

Tan solo un par de reflexiones en relación con el fallo general sufrido por las Blackberry de medio mundo la semana pasada.

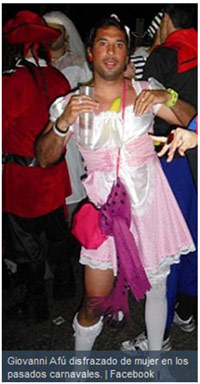

Tan solo un par de reflexiones en relación con el fallo general sufrido por las Blackberry de medio mundo la semana pasada. Esas debieron ser las palabras que pronunció el cónsul de Panamá en Canarias al ver la publicación de la noticia,

Esas debieron ser las palabras que pronunció el cónsul de Panamá en Canarias al ver la publicación de la noticia,

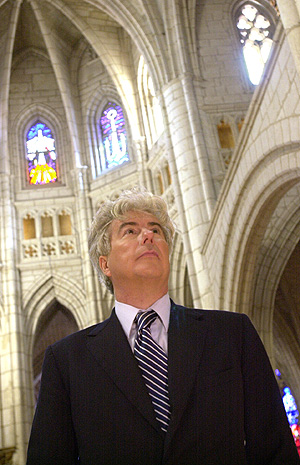

Hace ya unos años que se produjo el boom de ventas de novelas históricas y ambientadas en el medievo. Quizás el máximo exponente fueron los famosos “Pilares de la Tierra” de Ken Follet que, aunque se publicó en 1989, creo que no ha habido ninguna novela posterior de este género que la haya podido destronar. De hecho recientemente también ha servido para poner “de moda” las series históricas de TV, con la adaptación producida por Ridley Scott. En 2007 la novela de Follet tuvo su continuación con “Un mundo sin fin”, novela que continúa la trama con los descendientes de los protagonistas de los Pilares.

Hace ya unos años que se produjo el boom de ventas de novelas históricas y ambientadas en el medievo. Quizás el máximo exponente fueron los famosos “Pilares de la Tierra” de Ken Follet que, aunque se publicó en 1989, creo que no ha habido ninguna novela posterior de este género que la haya podido destronar. De hecho recientemente también ha servido para poner “de moda” las series históricas de TV, con la adaptación producida por Ridley Scott. En 2007 la novela de Follet tuvo su continuación con “Un mundo sin fin”, novela que continúa la trama con los descendientes de los protagonistas de los Pilares.