La IA es una de las tecnologías con más impacto social y económico que vamos a ver en los próximos años (ya estamos viendo). Algunos estudios (PwC, Accenture) estiman este impacto a nivel global hasta 2030 en unos 16 billones de USD (16 T$), liderado por China y USA.

Como era de esperar, todo el mundo se está subiendo a este carro y el mundo de la ciberseguridad no es una excepción. Pero ¿cuánto hay de realidad en los usos de la IA para la ciberseguridad? Vamos a hacer un repaso a las posibilidades, visto desde ambos lados del campo de batalla, el del atacante y el del defensor.

Se pueden aplicar técnicas de Machine Learning (ML) para la detección de vulnerabilidades en el software, usando herramientas de fuzzing. Lo hacen los atacantes y lo pueden hacer los desarrolladores, evitando que las vulnerabilidades lleguen a los sistemas en producción.

Uno de los recientes avances más exitosos de la IA es la capacidad de generar automáticamente textos “creíbles” bastante difíciles de distinguir de los escritos por humanos. Ya se está usando esta técnica para generar textos de fake news para generar contenido en sitios de noticias o comentar en redes sociales.

[Read more…]

El otro día, un amigo me contaba que estaba en su trabajo, tomando un café; uno de esos de la máquina que se ha convertido en el estándar de facto en la mayoría de las empresas, vamos, una Nespresso. Cuando le dio al botón, algo raro pasó y la máquina se quedó colgada —cada vez se parecen más a los ordenadores— y con luces parpadeantes. Apagó y volvió a encender (mi amigo es informático) y la cosa se arregló sola —igualito que un ordenador— y pudo satisfacer su necesidad de cafeína.

El otro día, un amigo me contaba que estaba en su trabajo, tomando un café; uno de esos de la máquina que se ha convertido en el estándar de facto en la mayoría de las empresas, vamos, una Nespresso. Cuando le dio al botón, algo raro pasó y la máquina se quedó colgada —cada vez se parecen más a los ordenadores— y con luces parpadeantes. Apagó y volvió a encender (mi amigo es informático) y la cosa se arregló sola —igualito que un ordenador— y pudo satisfacer su necesidad de cafeína. Bajo este título tan gore, quería comentar un

Bajo este título tan gore, quería comentar un  Un amigo mío tiene un amigo que es investigador experto en una de las principales instituciones de investigación francesas y le contaba, hace un par de días, que su grupo está preparando una propuesta para un proyecto de investigación junto con otros socios europeos, propuesta que debía presentarse esta semana.

Un amigo mío tiene un amigo que es investigador experto en una de las principales instituciones de investigación francesas y le contaba, hace un par de días, que su grupo está preparando una propuesta para un proyecto de investigación junto con otros socios europeos, propuesta que debía presentarse esta semana.  ¿Cuál es la organización que más sabe sobre nuestra vida en la red? Sí, yo también pienso que es Google, por delante de nuestro gobierno, hacienda o nuestra propia familia. Si, además, somos usuarios de Google Apps, probablemente, la compañía del buscador tenga casi tanta información digital como nosotros mismos.

¿Cuál es la organización que más sabe sobre nuestra vida en la red? Sí, yo también pienso que es Google, por delante de nuestro gobierno, hacienda o nuestra propia familia. Si, además, somos usuarios de Google Apps, probablemente, la compañía del buscador tenga casi tanta información digital como nosotros mismos. El viernes pasado leí en el Mundo la noticia de que

El viernes pasado leí en el Mundo la noticia de que  Esaú vendió a Jacob su primogenitura por un plato de lentejas. Cuando, de pequeño, me contaron esta historia, siempre me pareció que la había vendido barata y eso que no tenía muy claro qué cosa era una primogenitura ni por qué alguien podría querer comprarla. La justificación de Esaú es que tenía mucha hambre y poca paciencia.

Esaú vendió a Jacob su primogenitura por un plato de lentejas. Cuando, de pequeño, me contaron esta historia, siempre me pareció que la había vendido barata y eso que no tenía muy claro qué cosa era una primogenitura ni por qué alguien podría querer comprarla. La justificación de Esaú es que tenía mucha hambre y poca paciencia. Hace mucho tiempo que me di cuenta de que no soy bueno reconociendo a las personas por su cara. No es que sea

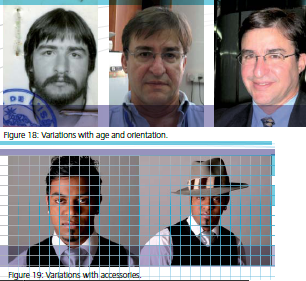

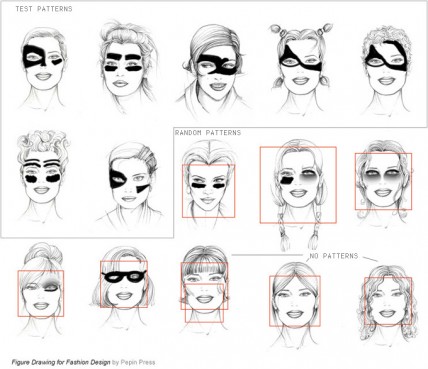

Hace mucho tiempo que me di cuenta de que no soy bueno reconociendo a las personas por su cara. No es que sea