Cuando le preguntaron a Albert Einstein cómo creía que sería la tercera guerra mundial, respondió que no sabía cómo sería la tercera, pero que la cuarta sería con palos y piedras. Él pensaba, lógicamente, que la tercera sería nuclear y, por tanto, que acabaría con nuestra civilización.

En el entorno científico-tecnológico, con un buen nombre se tienen más probabilidades de llegar a algún sitio. Piénsese en el “método de la burbuja” como algoritmo de ordenación, en la “partícula de dios” (bosón de Higgs), en la computación cuántica o en la nanotecnología. Marketing científico, podríamos llamarlo. Viene esto a cuento de que, la semana pasada, asistí a la

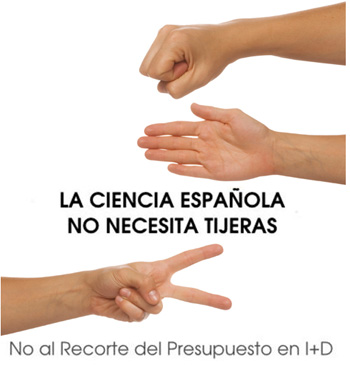

En el entorno científico-tecnológico, con un buen nombre se tienen más probabilidades de llegar a algún sitio. Piénsese en el “método de la burbuja” como algoritmo de ordenación, en la “partícula de dios” (bosón de Higgs), en la computación cuántica o en la nanotecnología. Marketing científico, podríamos llamarlo. Viene esto a cuento de que, la semana pasada, asistí a la  No voy a hablar de la importancia de la I+D para el futuro de un país, ni de que los sectores que aportan más valor añadido y, por tanto, generan puestos de trabajo de mayor nivel son aquellos que requieren profesionales cualificados, formados en ambientes impregnados de ciencia (que no es otra cosa que curiosidad organizada con método), ni de que los sectores tradicionales que, por no ser sostenibles, han provocado que nuestra crisis sea peor que la de otros países de nuestro entorno, son, precisamente, los que absorben la mano de obra menos cualificada.

No voy a hablar de la importancia de la I+D para el futuro de un país, ni de que los sectores que aportan más valor añadido y, por tanto, generan puestos de trabajo de mayor nivel son aquellos que requieren profesionales cualificados, formados en ambientes impregnados de ciencia (que no es otra cosa que curiosidad organizada con método), ni de que los sectores tradicionales que, por no ser sostenibles, han provocado que nuestra crisis sea peor que la de otros países de nuestro entorno, son, precisamente, los que absorben la mano de obra menos cualificada.

“No News is Good News“. Todos hemos oído en alguna ocasión esta frase, un poco pesimista, si pensamos que implica que es más probable recibir malas que buenas noticias. Sin embargo, como directivo de una empresa, opino que lo peor es no enterarse de lo que está sucediendo. Como dice mi socio: “Ojos que no ven… batacazo que te pegas”.

“No News is Good News“. Todos hemos oído en alguna ocasión esta frase, un poco pesimista, si pensamos que implica que es más probable recibir malas que buenas noticias. Sin embargo, como directivo de una empresa, opino que lo peor es no enterarse de lo que está sucediendo. Como dice mi socio: “Ojos que no ven… batacazo que te pegas”.  Hace un par de meses, Manuel Benet escribió

Hace un par de meses, Manuel Benet escribió  Hasta hace poco, se preocupaban por su identidad pública sólo los personajes públicos: artistas, políticos, celebridades en general, disponen muchas veces de sus asesores de imagen, sus relaciones públicas, puestos cuya responsabilidad incluye cuidar de la imagen de sus clientes, asegurándose la construcción de un “personaje” que sirva a los fines económicos o al ego de la persona.

Hasta hace poco, se preocupaban por su identidad pública sólo los personajes públicos: artistas, políticos, celebridades en general, disponen muchas veces de sus asesores de imagen, sus relaciones públicas, puestos cuya responsabilidad incluye cuidar de la imagen de sus clientes, asegurándose la construcción de un “personaje” que sirva a los fines económicos o al ego de la persona.