Una reciente noticia en Wired informa de un sistema que permite monitorizar, mediante el uso de tatuajes con nanosensores , parámetros médicos como, por ejemplo, la concentración de sodio o el nivel de glucosa en sangre de una persona, sin necesidad de hacer una extracción.

Curiosamente, el dispositivo utilizado para realizar la medición es un iPhone o, lo que es lo mismo, un ordenador de mano multipropósito con interface táctil. Con la cada vez mayor ubicuidad del acceso a Internet (¿alguien duda de que, en poco tiempo, estaremos siempre conectados?), el dato se puede llevar a cualquier otro sitio de la red para su procesamiento, almacenamiento y, en su caso, actuación.

El método se ha probado en ratones de laboratorio que, por cierto, muestran una imagen curiosa a través del iPhone.

El método se ha probado en ratones de laboratorio que, por cierto, muestran una imagen curiosa a través del iPhone.

Las tecnologías convergen para permitirnos aplicaciones que, desde luego, cambiarán nuestras vidas. Por un lado, los nanoreceptores, basados en principios como la afinidad molecular, permiten la detección de pequeñas concentraciones de cualquier sustancia, en tiempo real, sin necesidad de realizar los clásicos análisis basados en concentración de la muestra y reacciones químicas que requieren intervención manual y tiempo.

La interacción de los receptores con las moléculas detectadas producen cambios en alguna propiedad (acidez, color) que son detectados por un transductor que las transforma en corrientes eléctricas y, a partir de ahí, estamos en el campo de la electrónica y el resto es amplificación de la señal.

El conjunto de los tres elementos (receptor, transductor y amplificador) constituye un biosensor. En el caso de los tatuajes, el receptor cambia de color y emite fosforescencia, mientras que el iPhone actúa como transductor.

Con sensores de tan reducido tamaño, capaces de medir parámetros biológicos en tiempo real y manifestar propiedades detectables a escala macro, la Internet of Things está realmente cerca. Sólo que será Internet of Things and People… desde luego, vamos hacia un mundo interesante y, a veces, inquietante. A mí esto me deja un cierto regusto a Gattaca (por cierto, si no la han visto, háganlo, es muy recomendable).

Otra pieza más en el puzzle de la monitorización universal.

Agosto es un buen mes para los off-topics y, con esa disculpa, me permito escribir esta entrada que no está relacionada con la seguridad, aunque sí con la actitud en el trabajo. Hace unos días, oí en Radio Nacional una entrevista de media hora al Dr.

Agosto es un buen mes para los off-topics y, con esa disculpa, me permito escribir esta entrada que no está relacionada con la seguridad, aunque sí con la actitud en el trabajo. Hace unos días, oí en Radio Nacional una entrevista de media hora al Dr.  Voy a resistir la tentación, y me cuesta, de hacer comentarios sobre el

Voy a resistir la tentación, y me cuesta, de hacer comentarios sobre el  Durante la semana próxima, los días 9 y 10 de Marzo se va a celebrar en Valencia el IX Foro de Seguridad de RedIris, con el patrocinio de S2 Grupo. El anfitrión del foro será, en esta edición, la Universidad Politécnica de Valencia y el tema es “Seguridad en el Cloud Computing”.

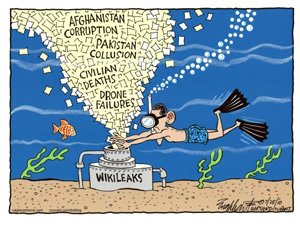

Durante la semana próxima, los días 9 y 10 de Marzo se va a celebrar en Valencia el IX Foro de Seguridad de RedIris, con el patrocinio de S2 Grupo. El anfitrión del foro será, en esta edición, la Universidad Politécnica de Valencia y el tema es “Seguridad en el Cloud Computing”. Ahora que ha pasado un cierto tiempo desde el escándalo de la publicación de los

Ahora que ha pasado un cierto tiempo desde el escándalo de la publicación de los  Mañana jueves, 15 de Julio de 2010, el President de la Generalitat, D. Francisco Camps, inaugurará las nuevas instalaciones en Valencia de S2 Grupo. La Generalitat muestra así su apoyo a una empresa innovadora, especialmente tras el reciente arranque del proyecto de investigación FastFix, dentro del 7º Programa Marco de la Comisión Europea.

Mañana jueves, 15 de Julio de 2010, el President de la Generalitat, D. Francisco Camps, inaugurará las nuevas instalaciones en Valencia de S2 Grupo. La Generalitat muestra así su apoyo a una empresa innovadora, especialmente tras el reciente arranque del proyecto de investigación FastFix, dentro del 7º Programa Marco de la Comisión Europea. Recientemente, S2 Grupo, ha conseguido un proyecto del 7º Programa Marco, sección TIC, de la Comisión Europea. La primera reunión de trabajo del consorcio va a tener lugar esta misma semana en Valencia.

Recientemente, S2 Grupo, ha conseguido un proyecto del 7º Programa Marco, sección TIC, de la Comisión Europea. La primera reunión de trabajo del consorcio va a tener lugar esta misma semana en Valencia.